前言概述

原文首发出处:

先知社区 作者:熊猫正正

近日发现一批新的钓鱼攻击活动,黑产团伙直接使用AsyncRAT和XWorm等远控木马黑客工具,对受害者进行远程控制,进行网络诈骗等攻击活动,笔者对这批样本进行详细跟踪分析。

样本分析

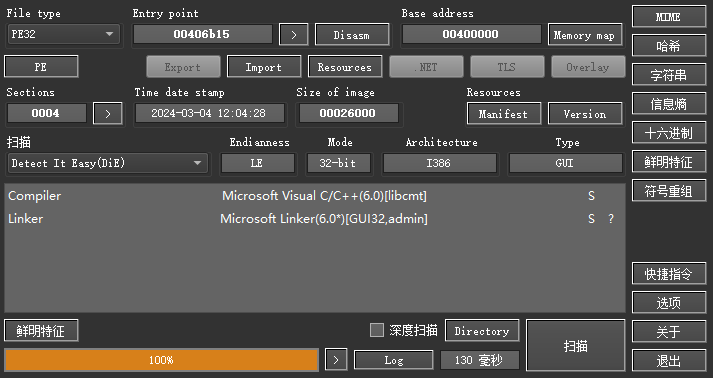

1.样本一伪装成Microsoft Edge程序,如下所示:

2.编译时间为2024年5月12号,如下所示:

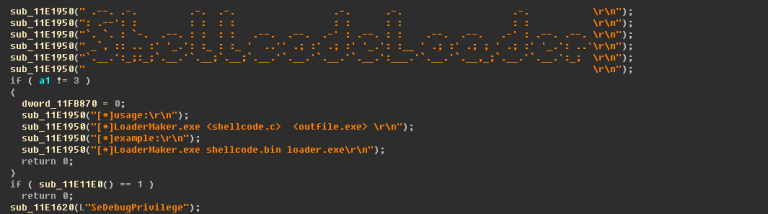

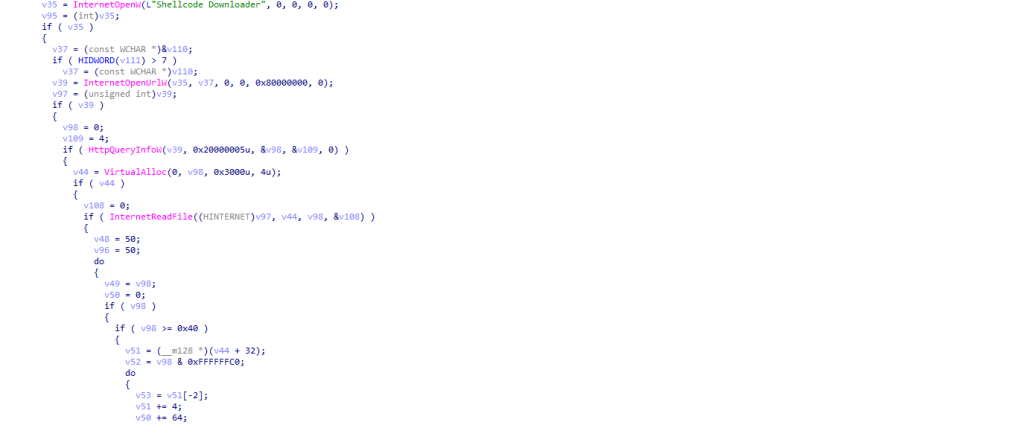

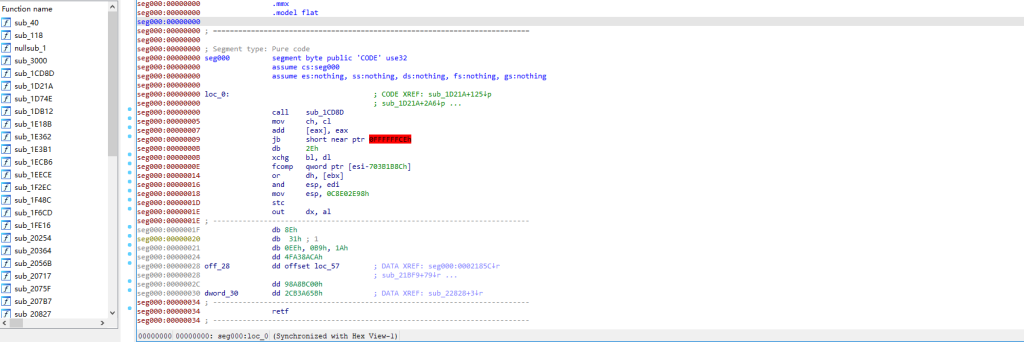

3.从网上下载ShellCode代码,并加载到内存中执行,如下所示:

4.远程服务器地址和端口为123.99.200.160:6428,下载的文件为160.bin,如下所示:

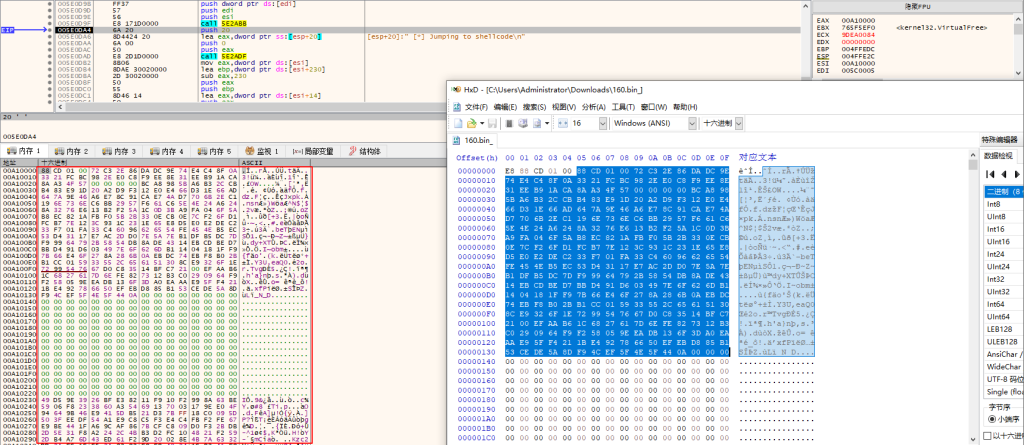

5.下载的shellcode代码,如下所示:

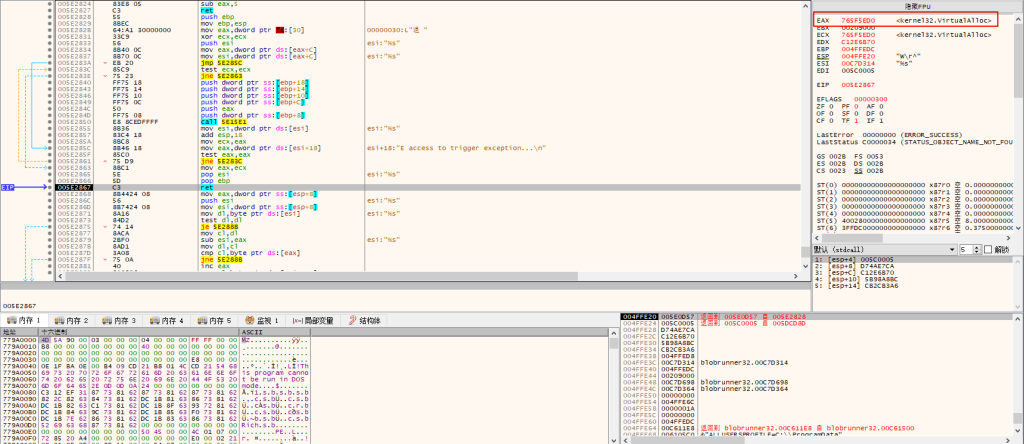

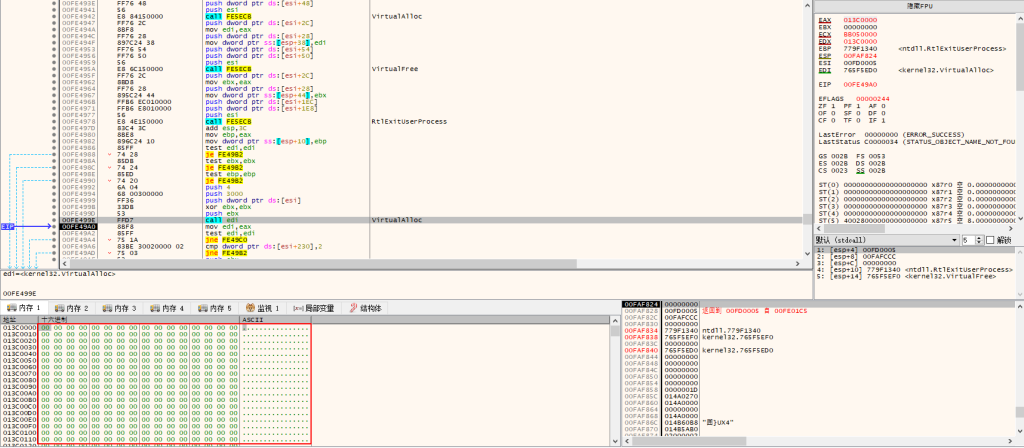

6.获取VirtualAlloc函数地址,如下所示:

7.分配内存空间,如下所示:

8.将shellcode中包含的加密数据拷贝到分配的内存空间,如下所示:

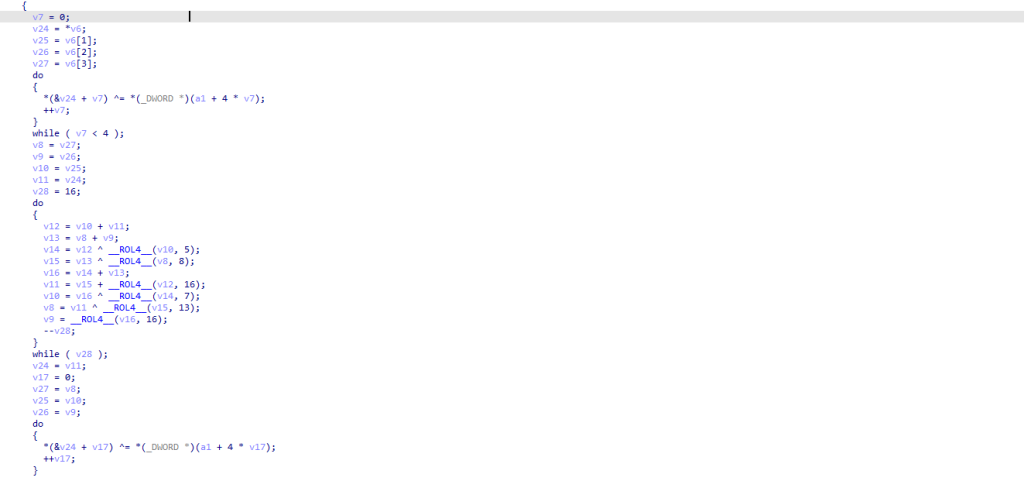

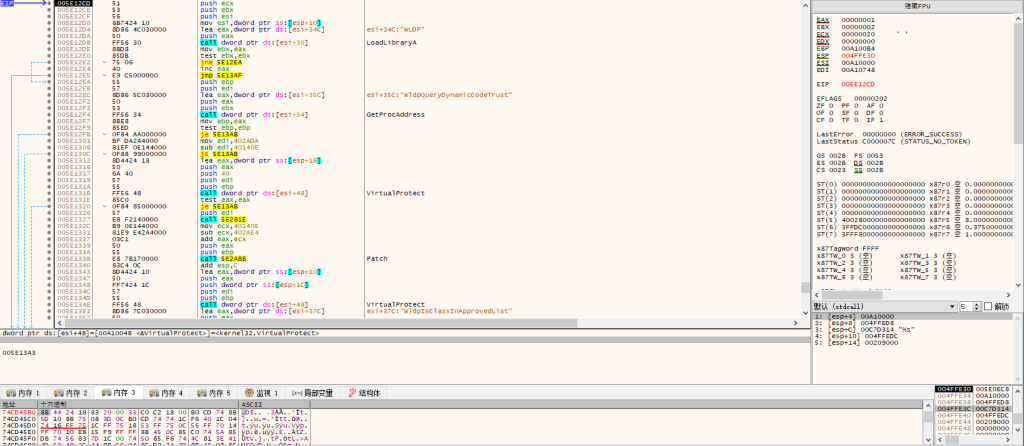

9.解密加密的数据,如下所示:

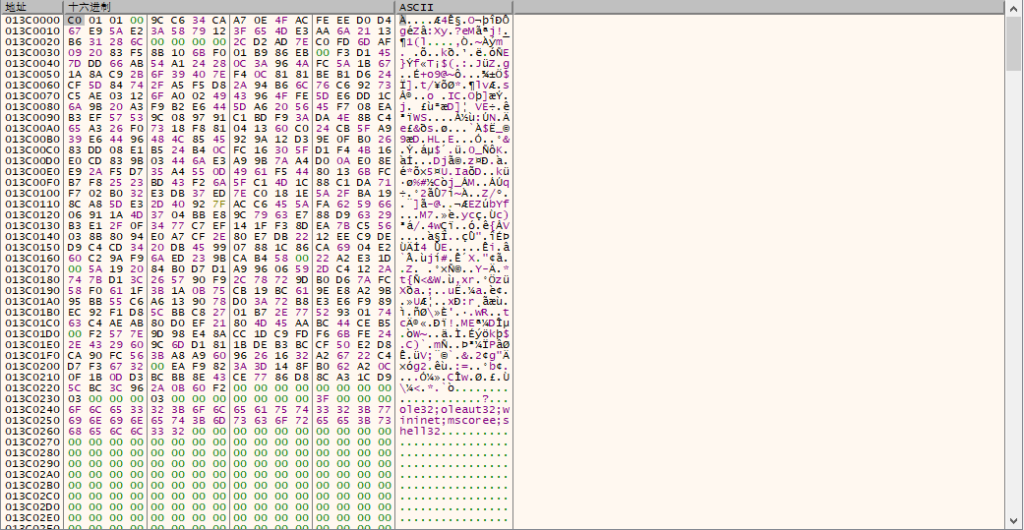

10.解密之后的数据,如下所示:

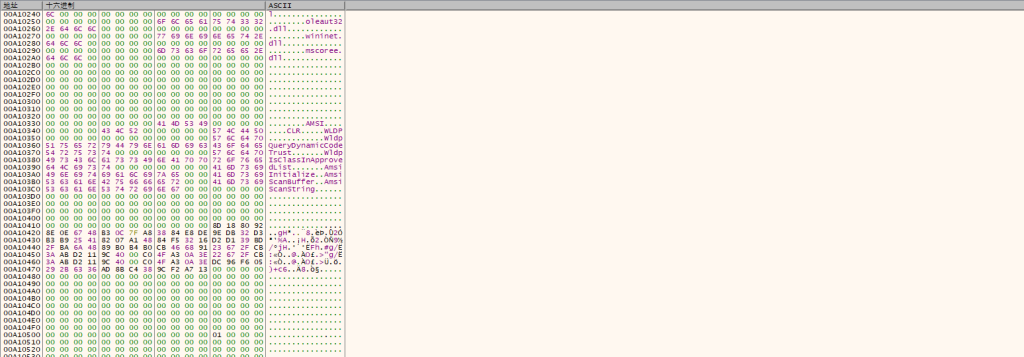

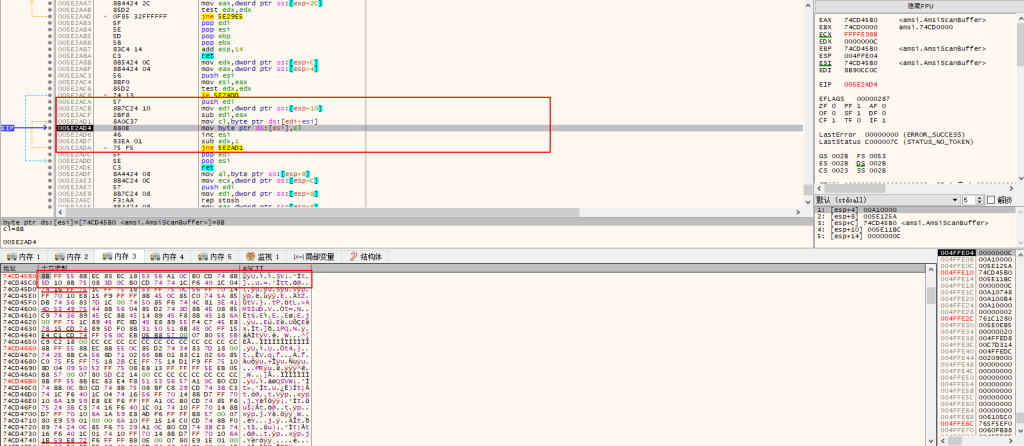

11.通过Patch AmsiScanBuffer函数来绕过AMSI内存劫持,如下所示:

12.Patch AmsiScanBuffer函数,如下所示:

13.Patch之后AmsiScanBuffer函数,如下所示:

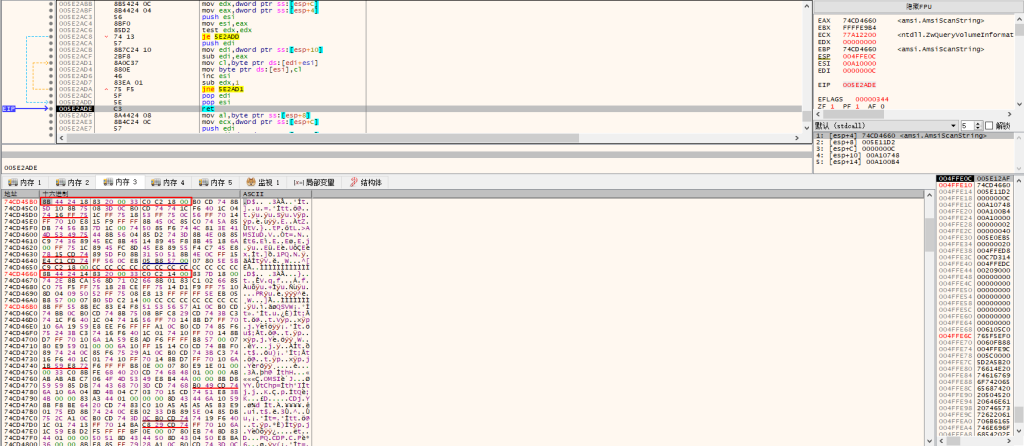

14.通过Path WldpQueryDynamicCodeTrust等函数绕过WLDP机制,如下所示:

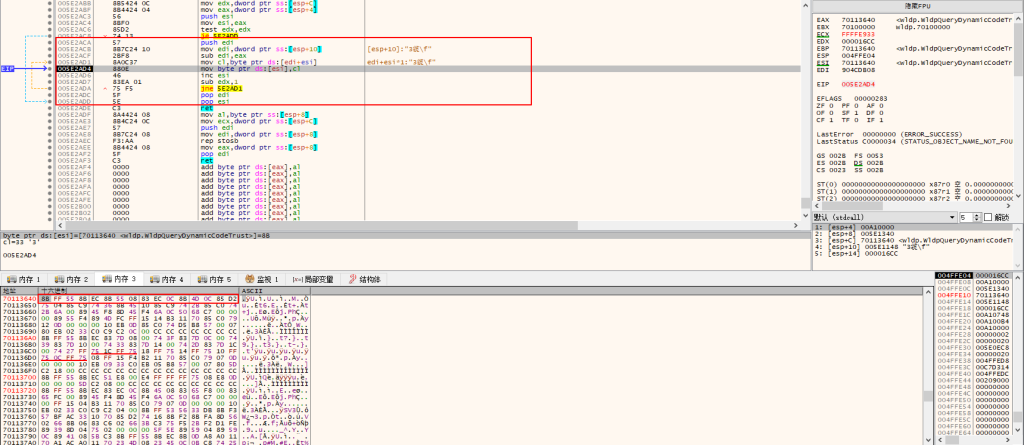

15.Patch WldpQueryDynamicCodeTrust函数,如下所示:

16.Patch之后WldpQueryDynamicCodeTrust函数,如下所示:

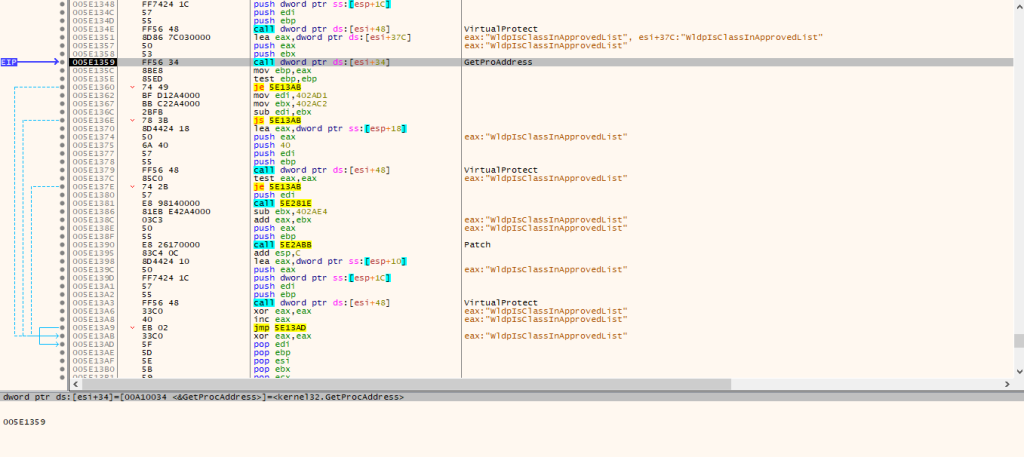

17.Patch WldpIsClassInApprovedList函数,如下所示:

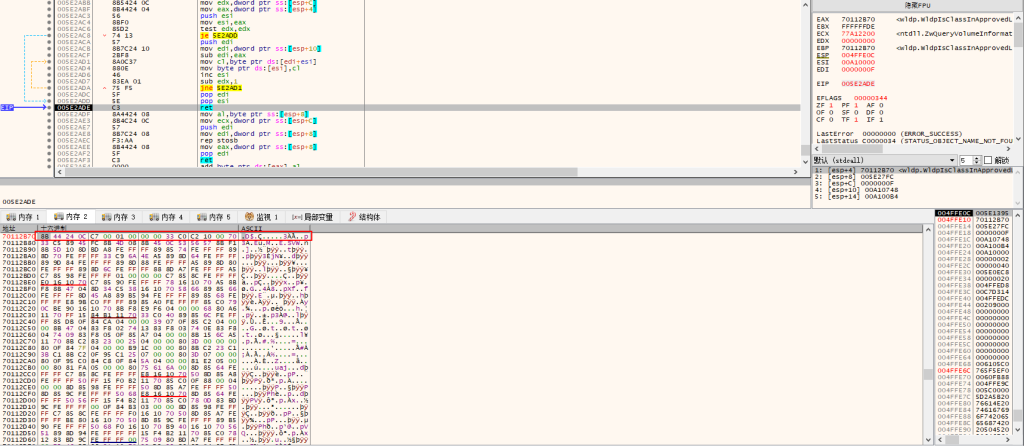

18.Patch之后WldpIsClassInApprovedList函数,如下所示:

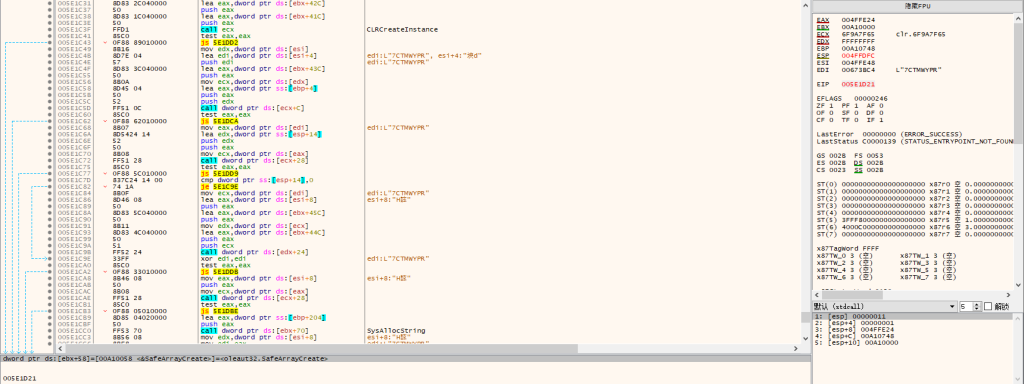

19.在内存中加载解密出来的NET程序,如下所示:

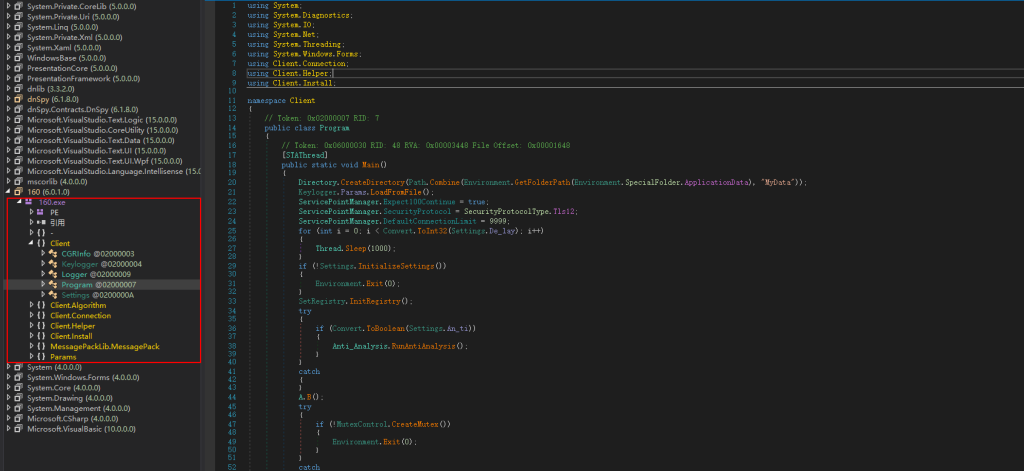

20.解密出来的NET程序,如下所示:

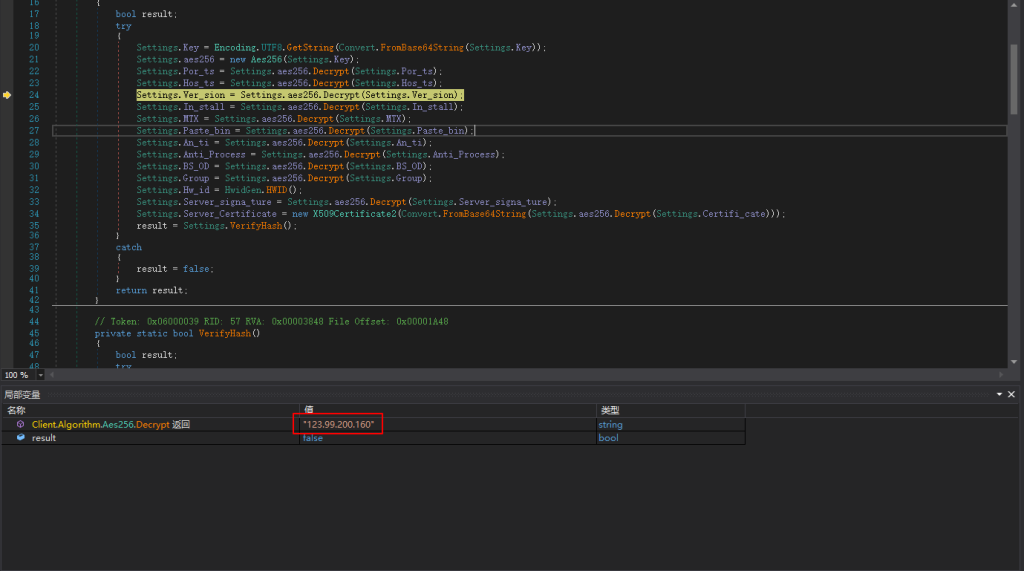

21.此前分析过该家族样本的,基本上一眼就能认出这是AsyncRAT远控,远程IP地址为123.99.200.160,如下所示:

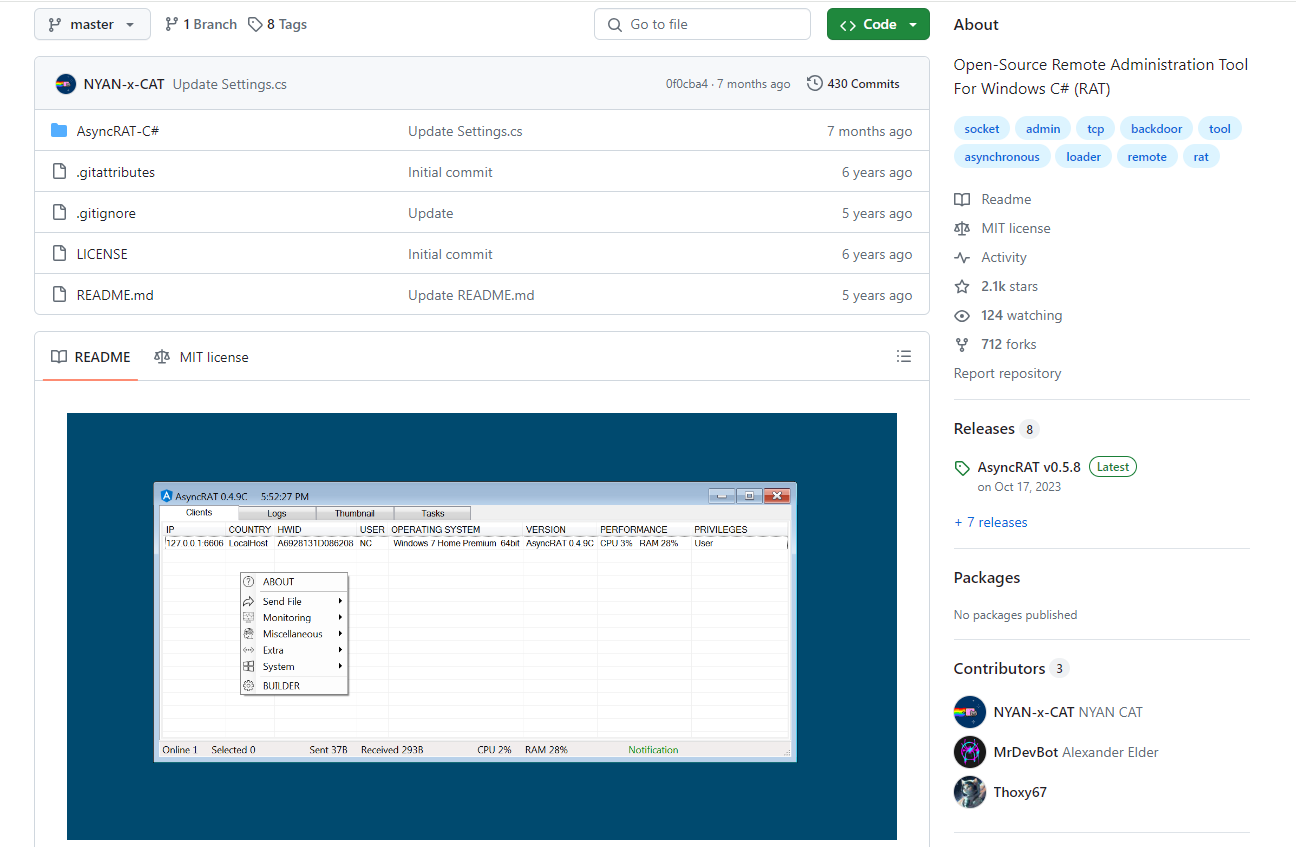

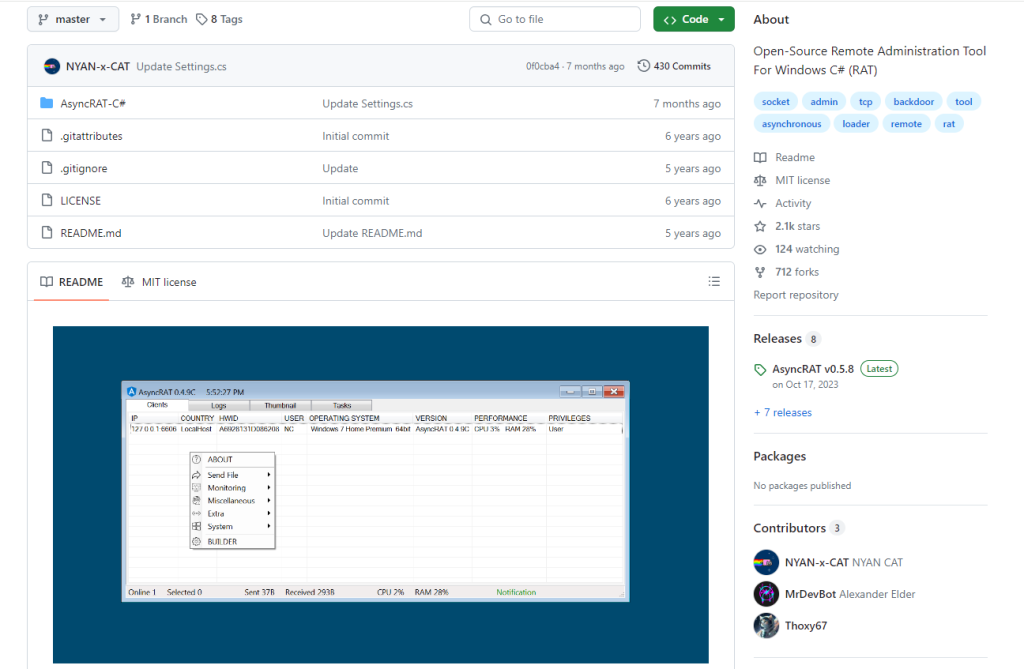

22.AsyncRAT远控是一款开源的远控工具,笔者从网上下载到该远控工具,如下所示:

23.工具运行之后,如下所示:

24.笔者利用该工具生成一个服务端程序,然后反编译服务器程序,可以发现代码结构与上面解密出来的NET程序,基本一致,如下所示:

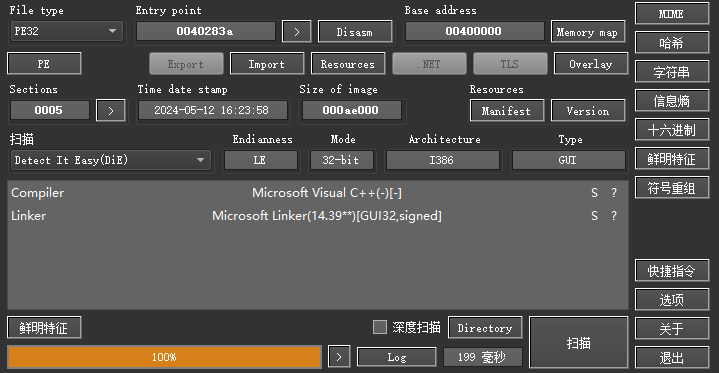

25.样本二的编译时间为2024年5月8号,如下所示:

26.样本二主体代码结构与样本一基本一致,从远程服务器上下载ShellCode代码,然后在内存中加载执行,远程服务器地址和端口为154.38.121.174:80,下载的文件为qwe1.bin,如下所示:

27.下载的shellcode代码,如下所示:

28.获取函数地址,分配相应的内存空间,如下所示:

29.与样本一类似,将ShellCode中包含的加密数据拷贝到内存空间,然后解密,解密算法也与样本一类似,应该是同一套框架生成的ShellCode,解密之后的ShellCode,如下所示:

30.解密出来的ShellCode执行过程,与样本一中解密出来的ShellCode过程一致,在内存中解密出来的NET程序,编译时间为2024年5月9号,如下所示:

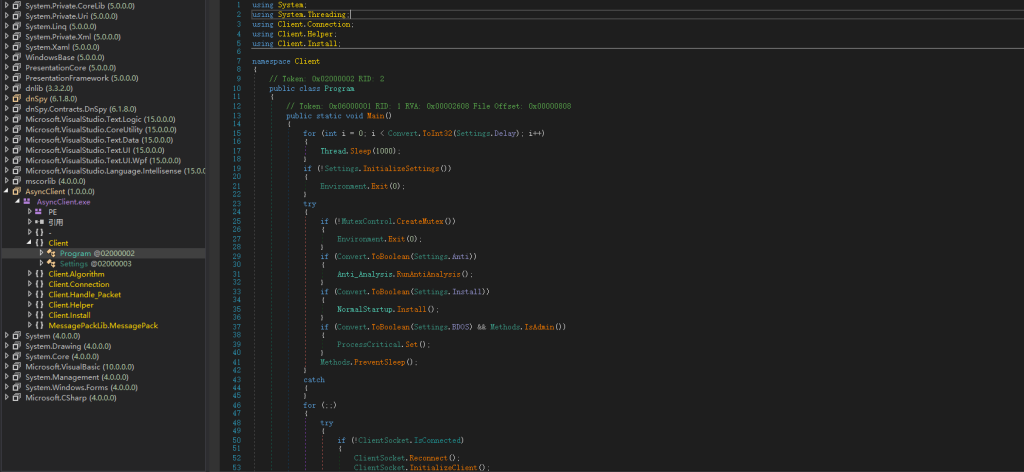

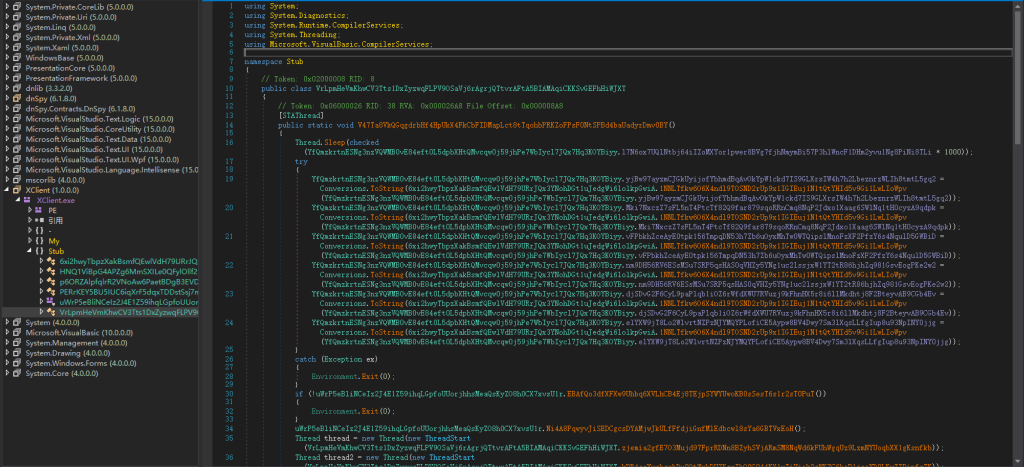

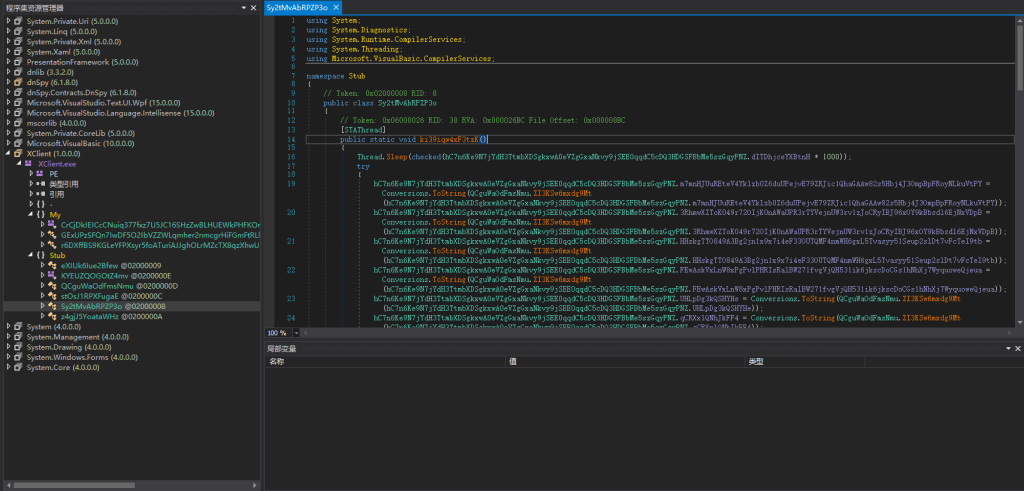

31.解密出来的NET程序经过简单的混淆处理,如下所示:

32.此前分析过该家族样本的,也可以一眼看出这是XWorm远控木马,动态调试该远控木马版本为XWorm V5.6,如下所示:

33.远控服务器IP地址为154.38.121.174,如下所示:

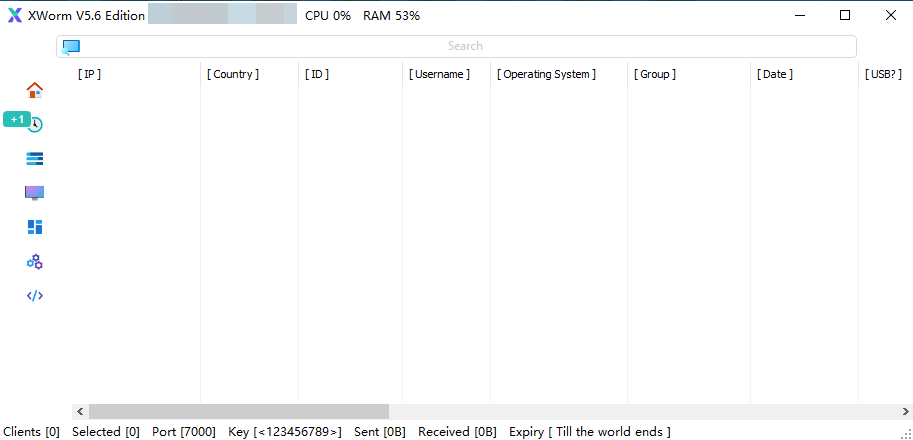

34.笔者拿到XWorm 6.5版本的远控工具,运行之后,如下所示:

35.生成一个混淆后的服务端程序,与上面解密出来的NET程序,程序的代码结构完全一致,如下所示:

可以得出黑客团伙就是使用XWorm 5.6远控工具生成的混淆的木马服务端程序。

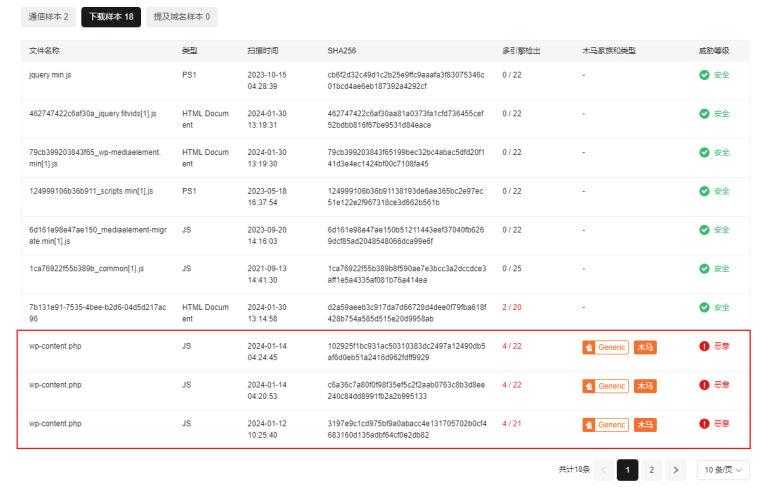

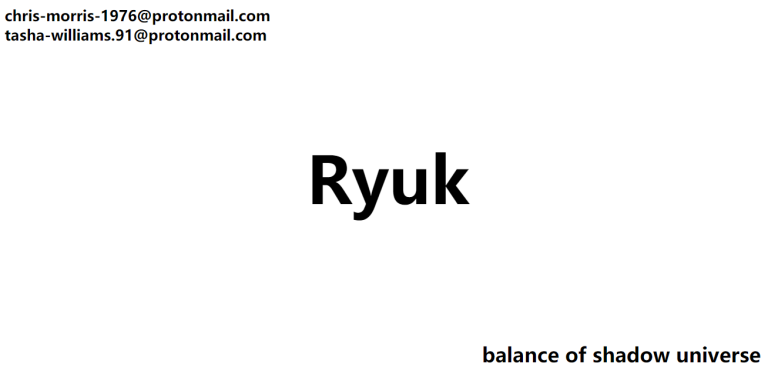

威胁情报

总结结尾

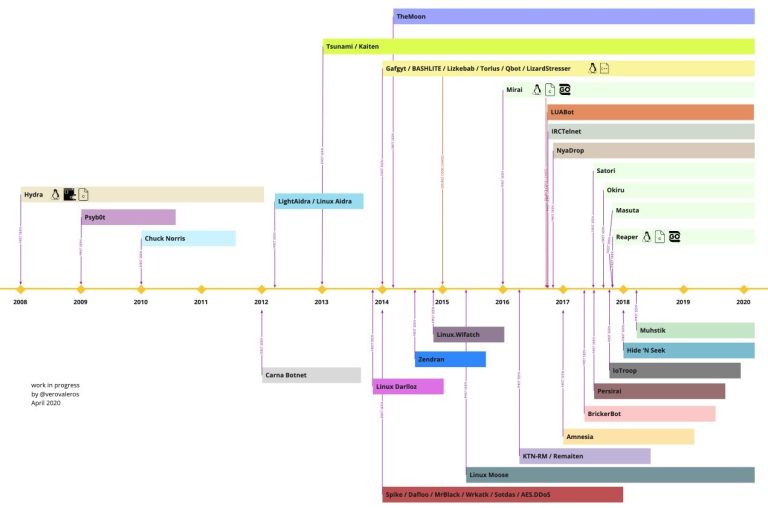

今年各黑产团伙仍然非常活跃,去年大量使用Gh0st各种变种版本远控受害者主机,被统称为使用“银狐”工具的黑产团伙,之后也曾发现使用AsyncRAT远控,现在开始使用XWorm远控,通过跟踪可以发现黑产团伙仍然在不断更新自己的攻击样本,直接使用一些现有的RAT远控木马,以及免杀加载器等,不断降低自己的攻击成本,以寻求利益的最大化。

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

安全的路很长,贵在坚持!