前言概述

原文首发出处:

先知社区 作者:熊猫正正

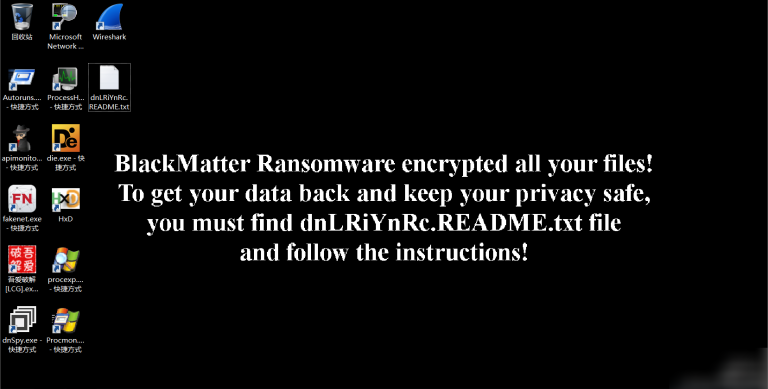

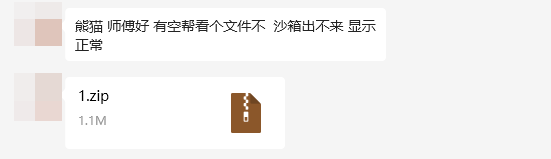

近日微信朋友发给笔者一个样本,说沙箱跑不出来,让笔者帮忙看看,如下所示:

分析完之后,发现有点意思,分享出来供大家参考学习。

详细分析

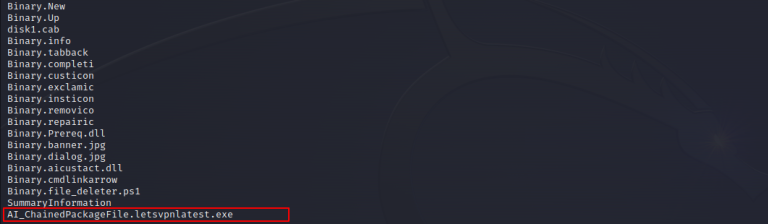

1.样本解压缩之后,恶意文件被设置为系统隐藏属性,如下所示:

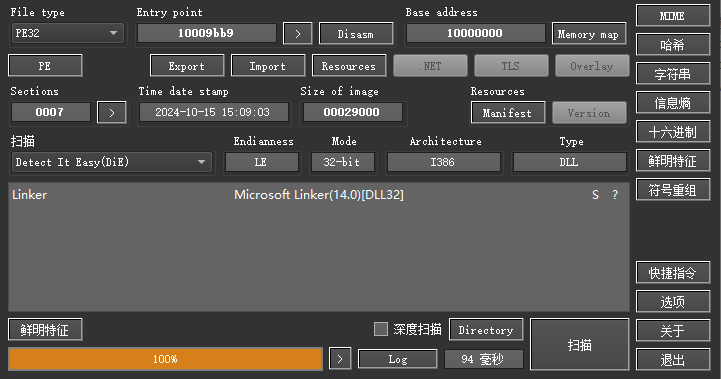

2.恶意模块的编译时间为2024年10月15日,如下所示:

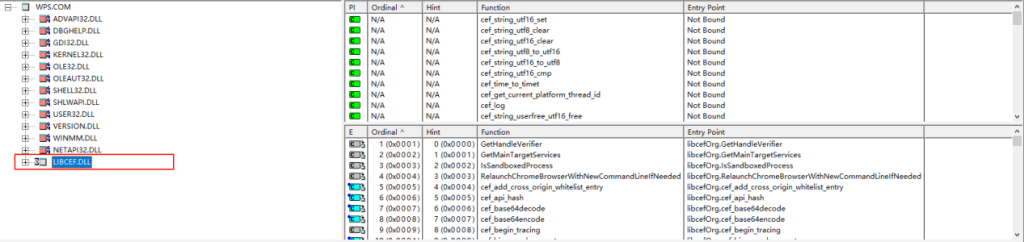

3.采用白+黑的加载方式,加载恶意模块,如下所示:

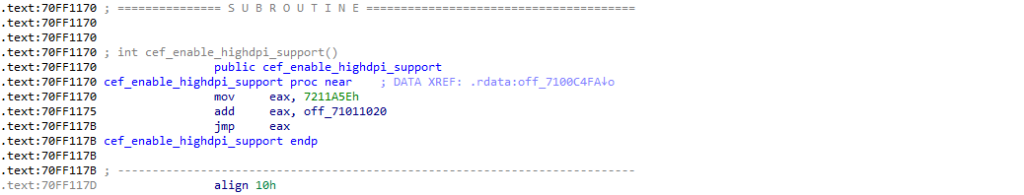

4.通过分析发现它的恶意代码隐藏在cef_enable_highdpi_support导出函数,如下所示:

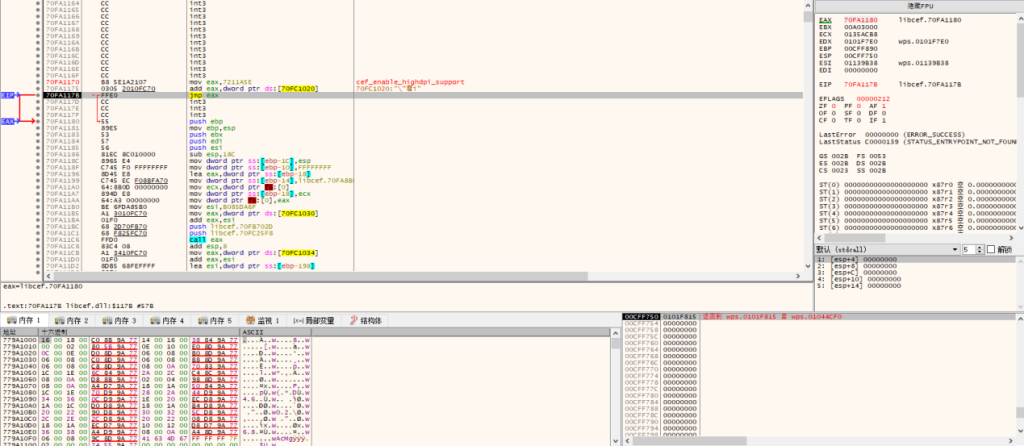

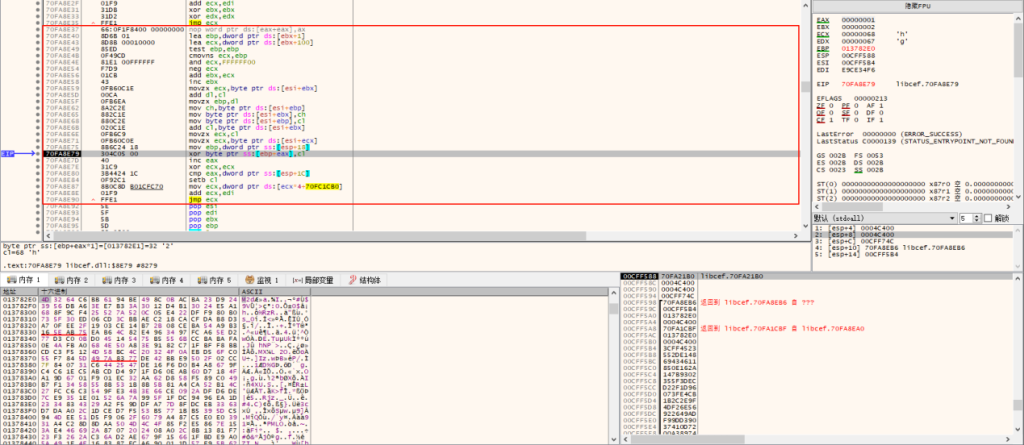

5.跳转执行到恶意代码,如下所示:

6.定位同目录下的加密数据文件log.dat,如下所示:

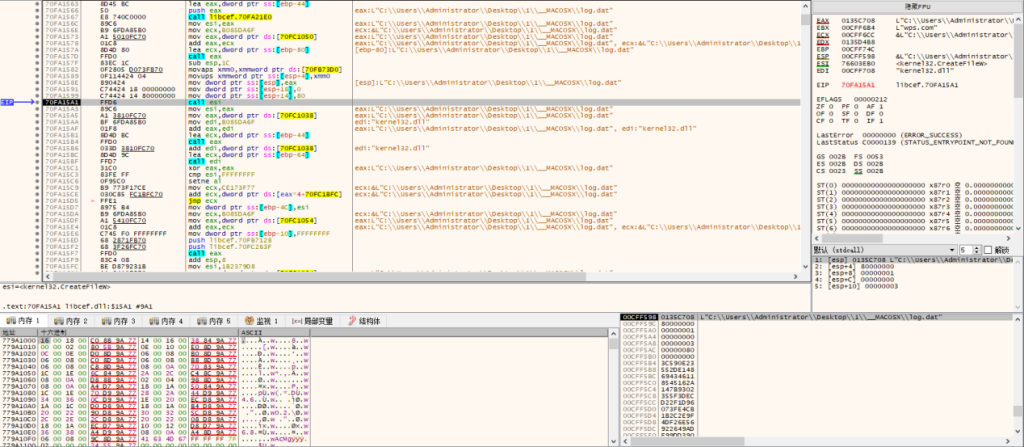

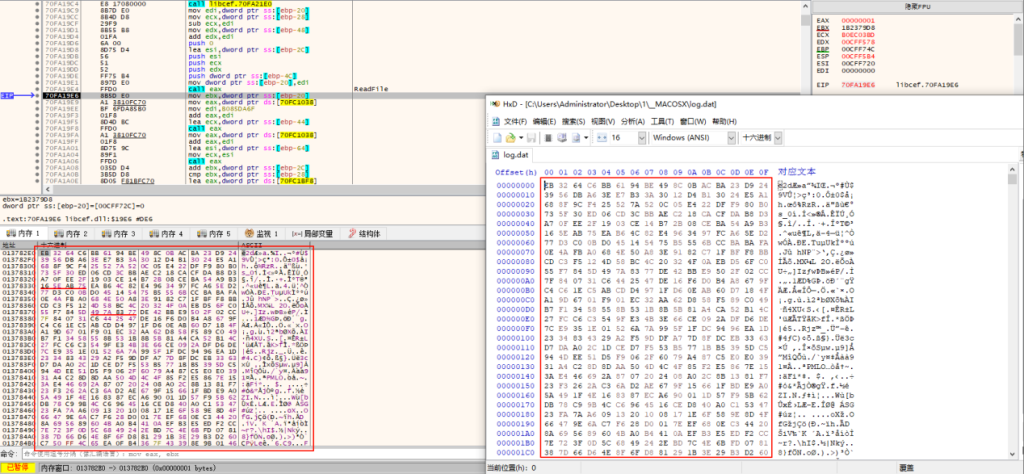

7.读取加密数据到内存当中,如下所示:

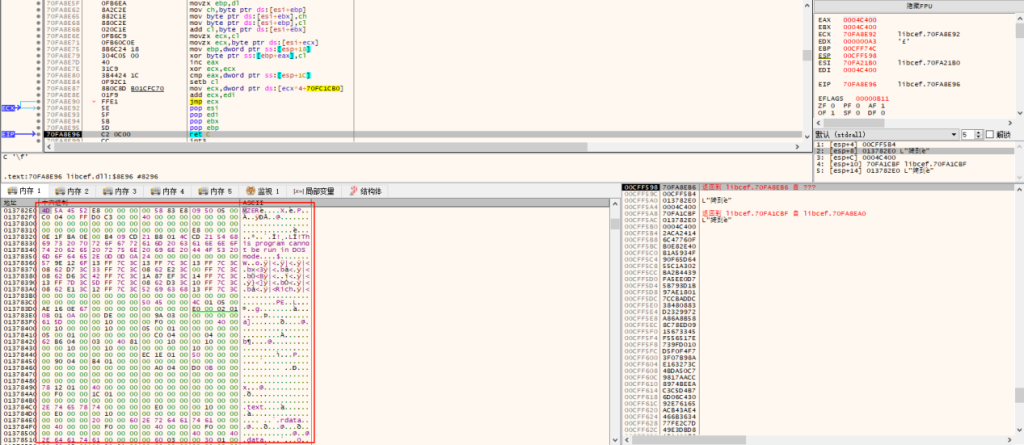

8.解密加密的数据,如下所示:

9.解密后的PayLoad,如下所示:

10.分配相应的内存空间,将解密的PayLoad拷贝到内存空间当中,如下所示:

11.跳转执行到解密的PayLoad,如下所示:

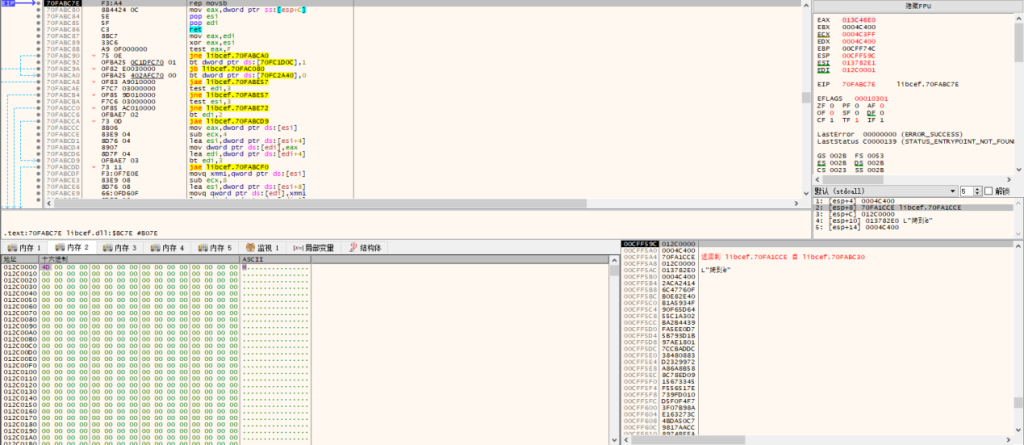

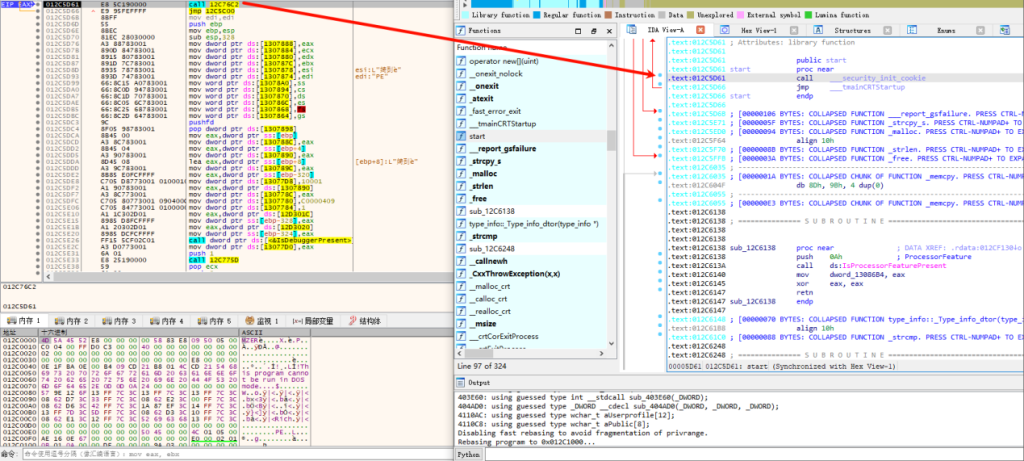

12.执行到PayLoad的主函数入口点,如下所示:

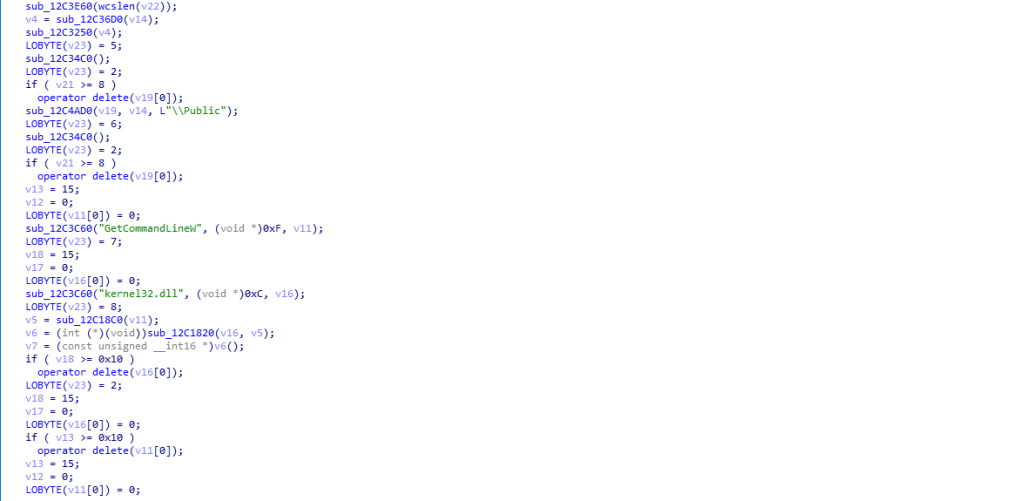

13.获取环境变量和程序执行路径,如下所示:

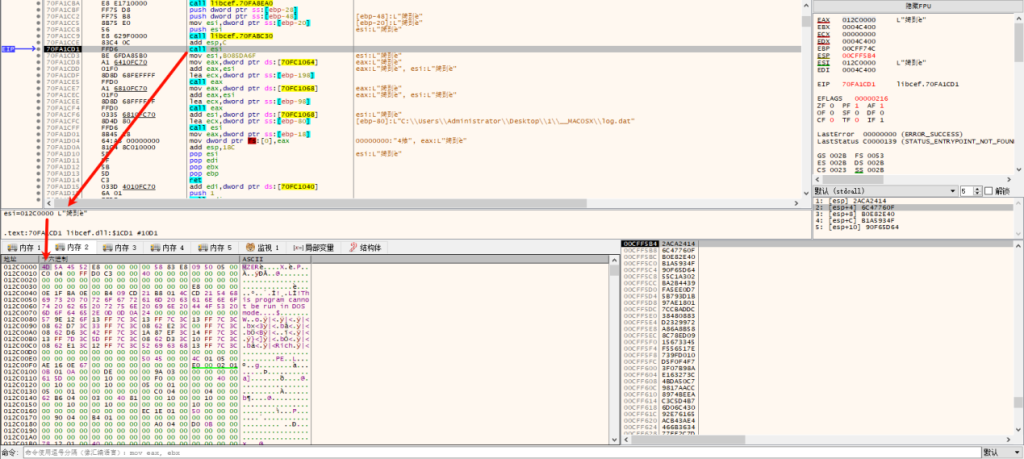

14.如果程序运行路径不在指定的目录下,则将程序拷贝到指定的C:\Users\Public目录下,如下所示:

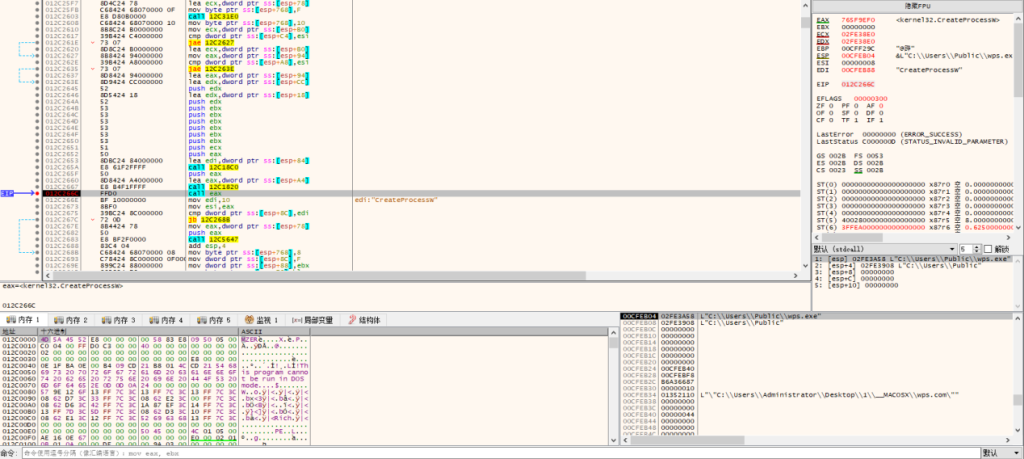

15.然后启动WPS.exe程序,加载执行恶意模块,如下所示:

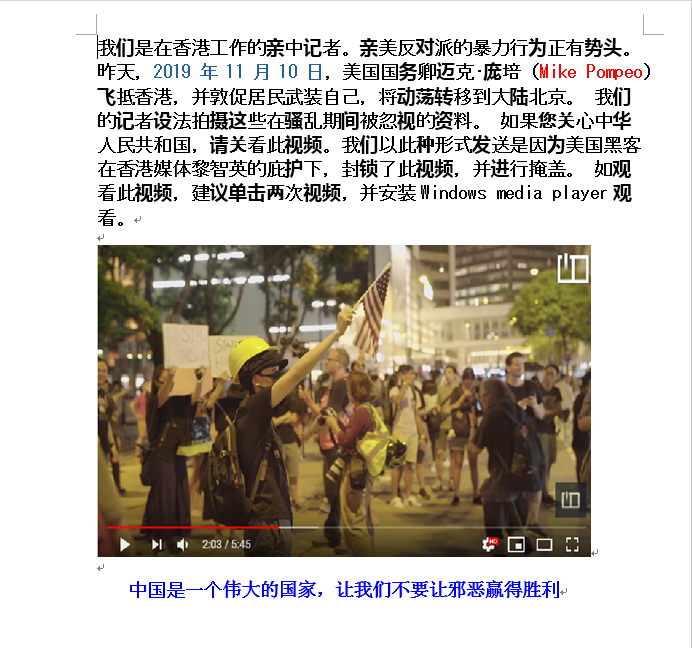

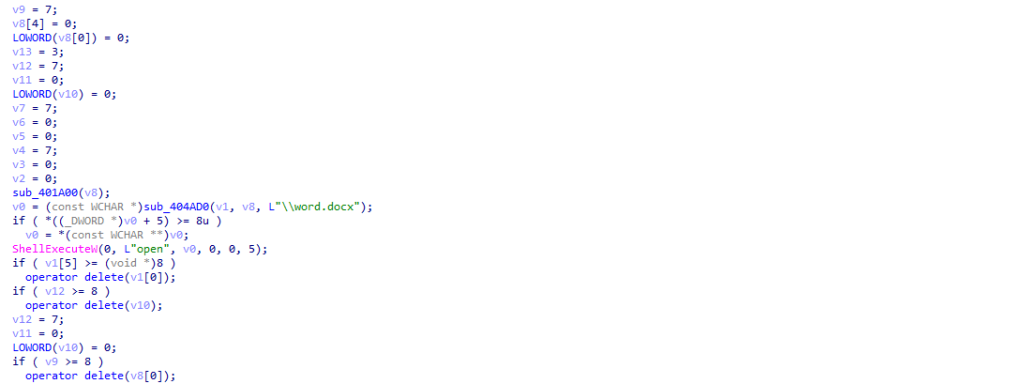

16.最后打开同目录下的WORD文件word.docx欺骗受害者,如下所示:

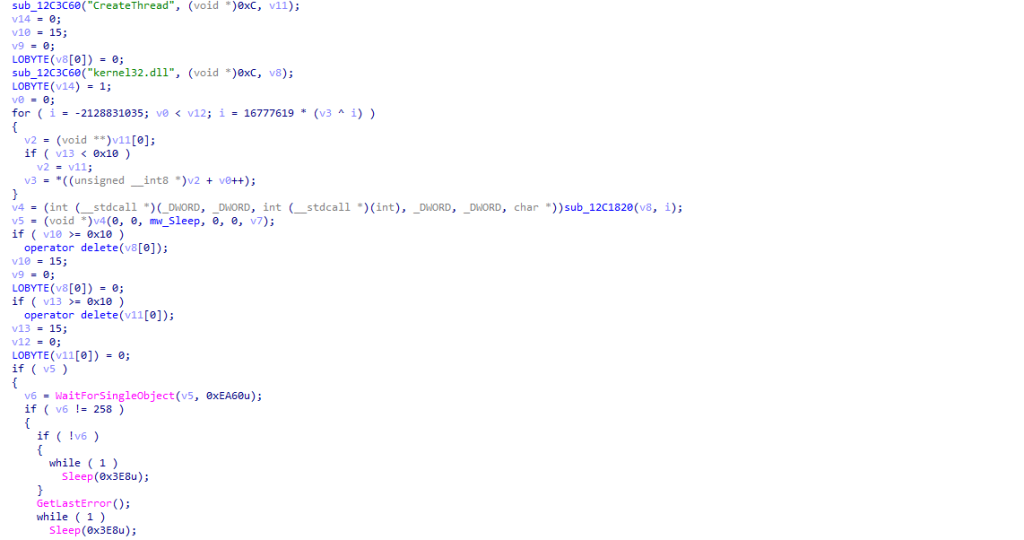

17.创建线程执行Sleep函数反虚拟机对抗,如下所示:

18.获取VirtualAlloc函数地址,调用执行分配相应的内存空间,如下所示:

19.解密程序中加密的数据,相关的解密算法,如下所示:

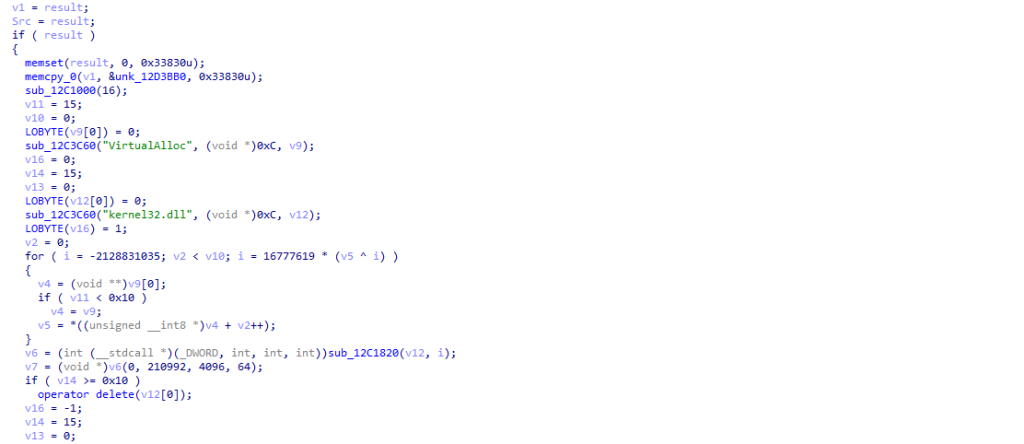

20.解密之后的ShellCode代码,如下所示:

21.将解密的ShellCode代码拷贝到分配的内存空间当中,如下所示:

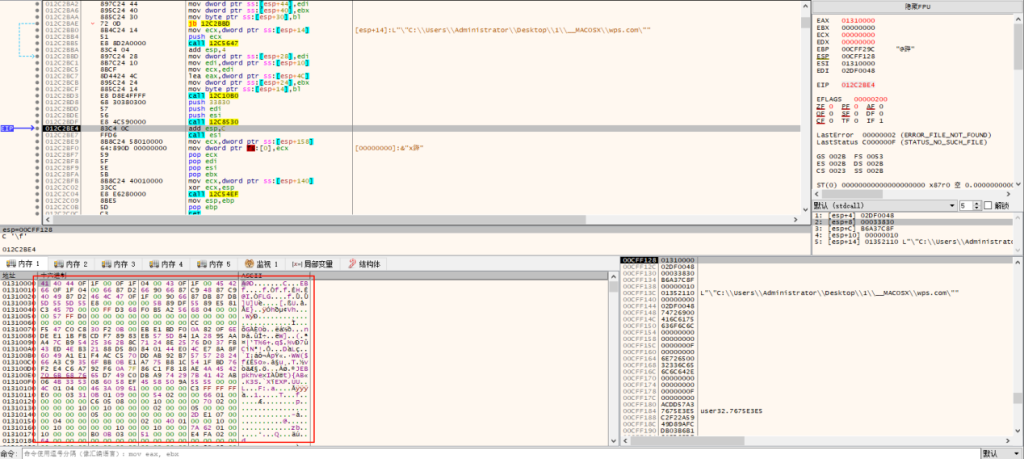

22.执行解密的ShellCode数据,如下所示:

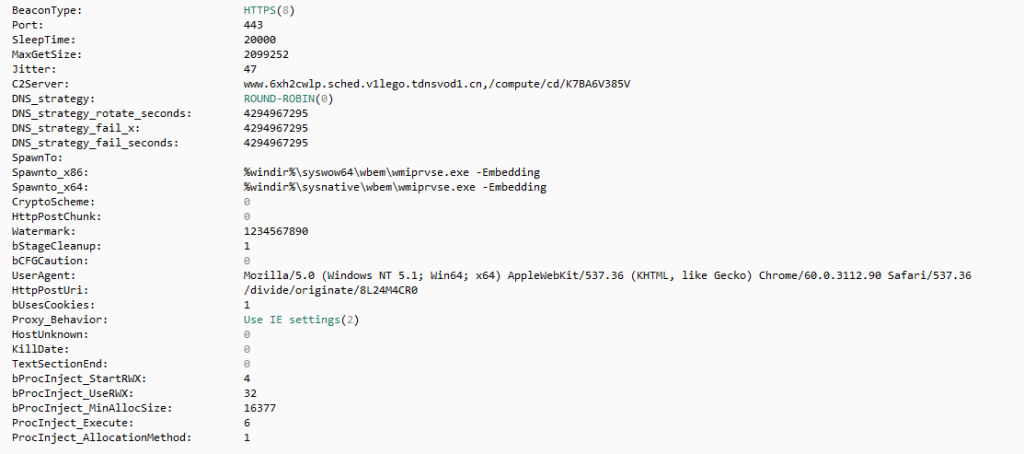

23.解密出来的ShellCode是一个CS后门,相关的配置信息,如下所示:

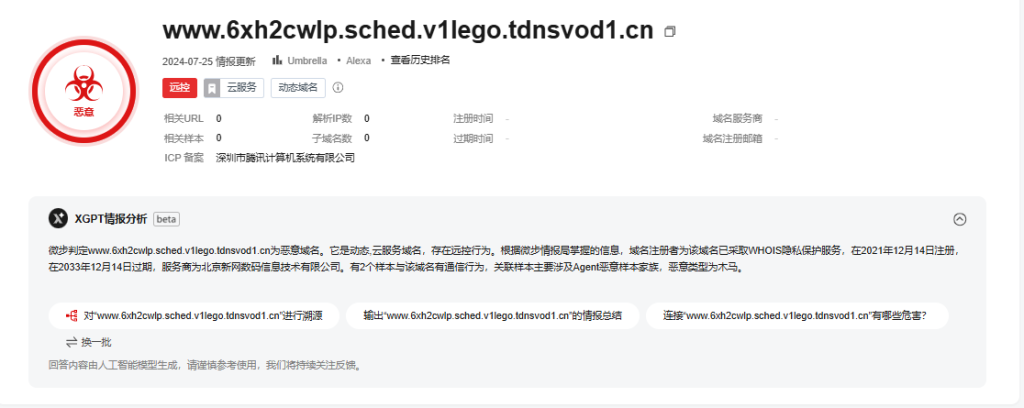

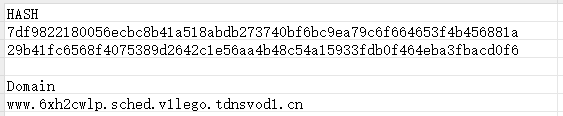

24.CS后门的c2域名为www.6xh2cwlp.sched.v1lego.tdnsvod1.cn,通过威胁情报平台查询,如下所示:

通过威胁情报关联分析,可以关联到两个相关的钓鱼样本,就是笔者分析的这个样本,疑似某红队样本。

威胁情报

总结结尾

每年都会有很多新的红队样本出现,里面包含各种各样的安全技术,是一个不错的学习机会,对一些有意思的对抗样本都可以深入分析和研究。

安全分析与研究,专注于全球恶意软件的分析与研究,深度追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

安全的路很长,贵在坚持!