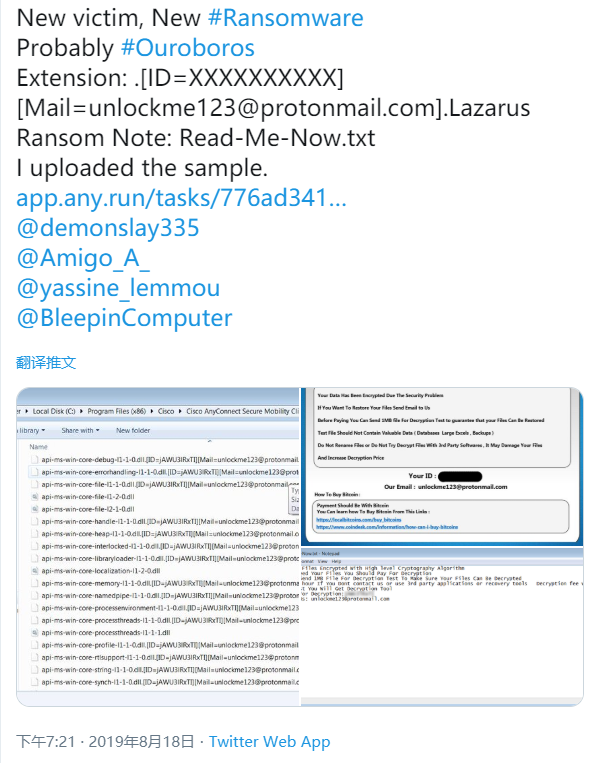

近日国外研究人员发现了一款新型的勒索病毒,并附上了app.any.run的运行链接,如下所示:

app.any.run链接:https://app.any.run/tasks/776ad341-713b-42d6-9c06-83fa4a302850/

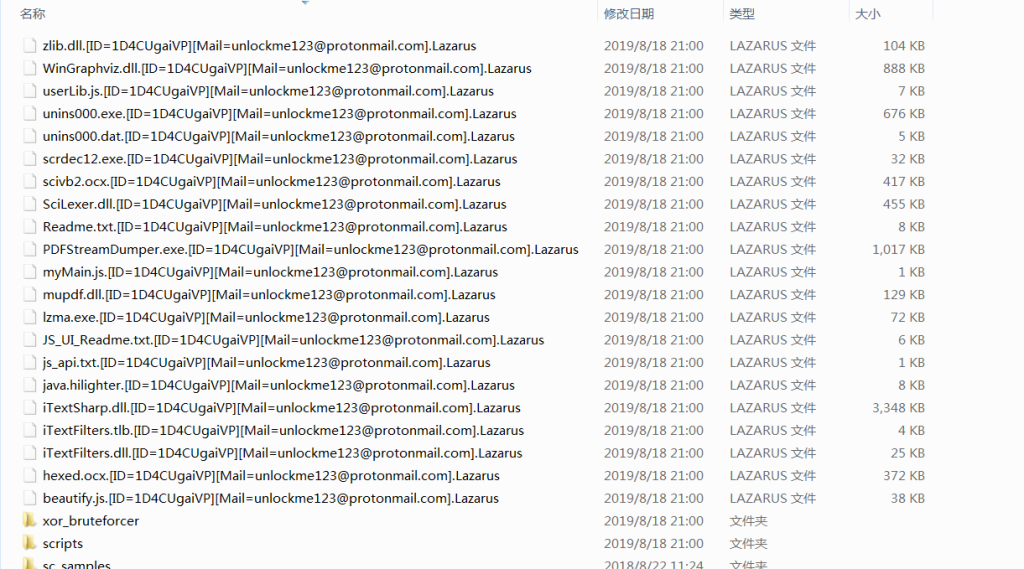

从app.any.run上下载样本进行分析,此勒索病毒加密后的文件,如下所示:

加密后的文件后缀名格式:

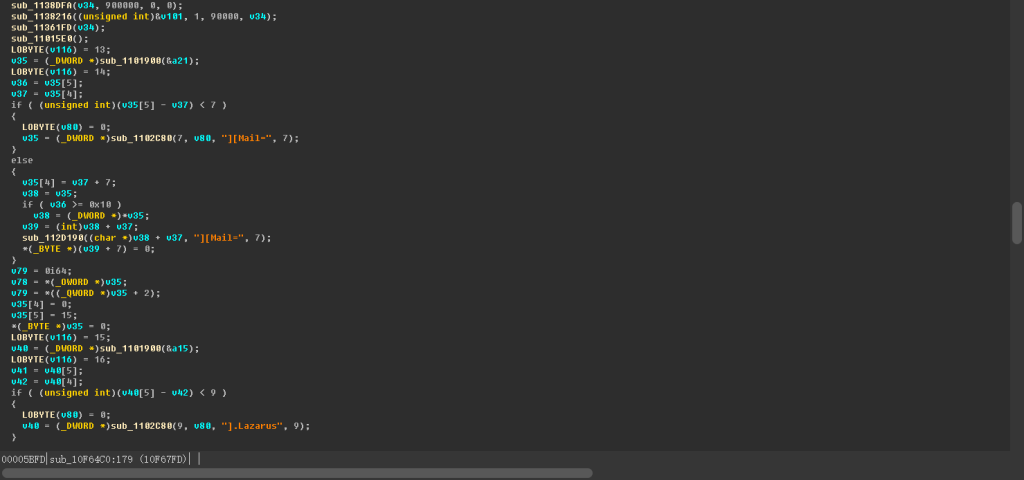

[原文件].[ID=随机数字字符串].

[Mail=unlockme123@protonmail.com].Lazarus

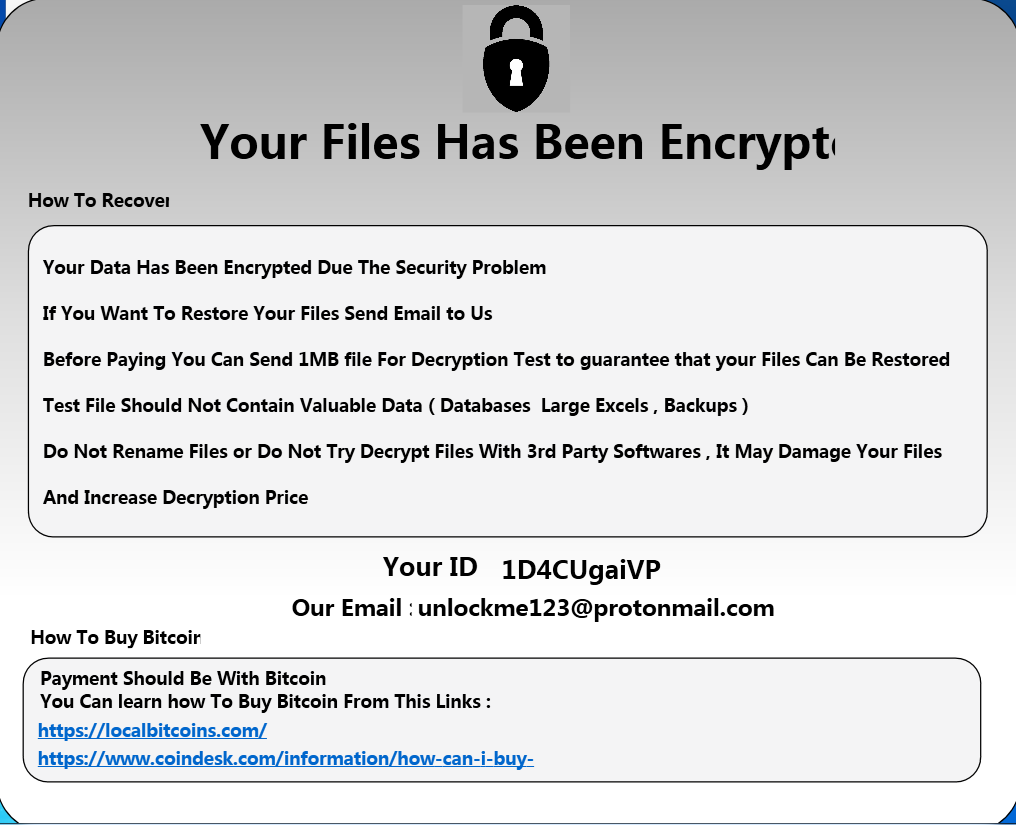

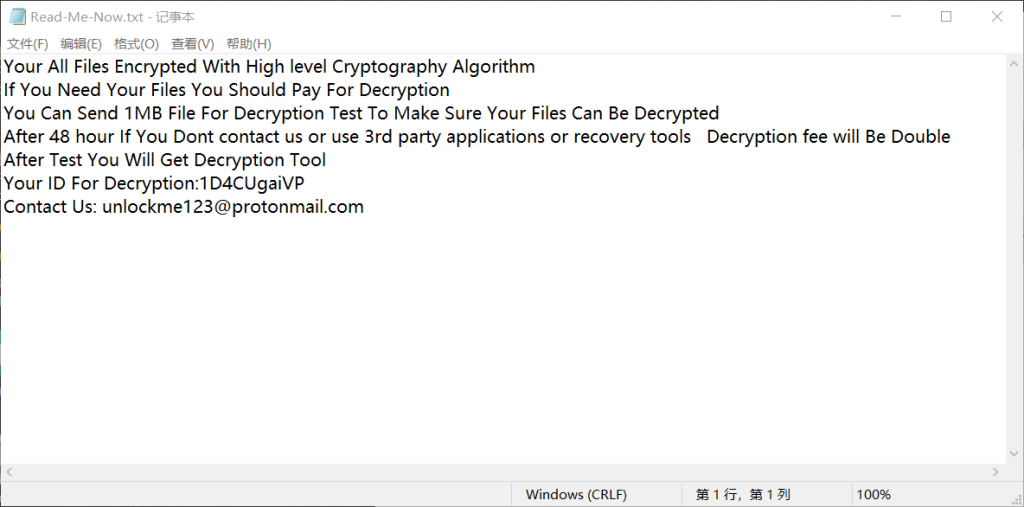

弹出的勒索提示信息,如下所示:

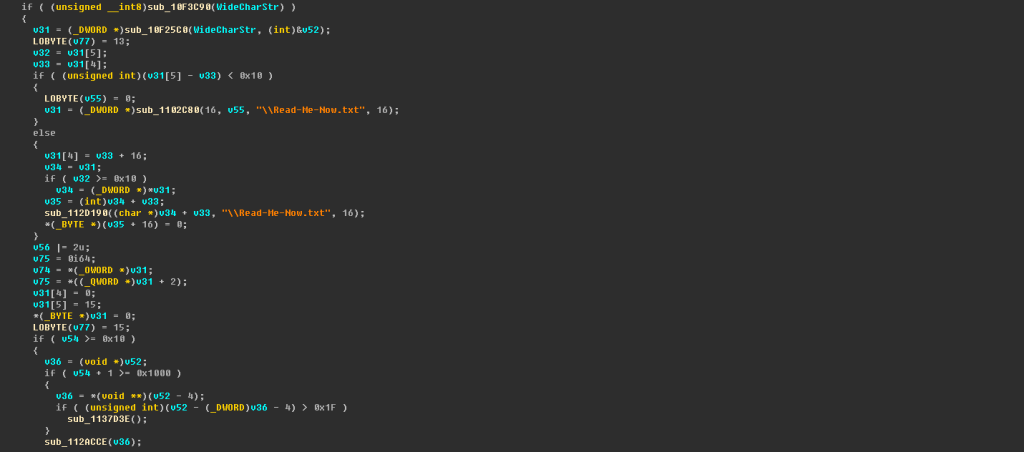

生成的勒索提示信息文本文件Read-Me-Now.txt,内容如下所示:

黑客留下的邮箱地址:unlockme123@protonmail.com

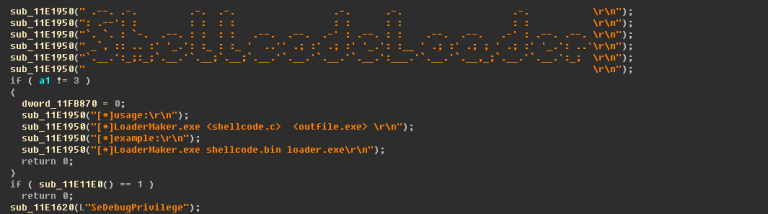

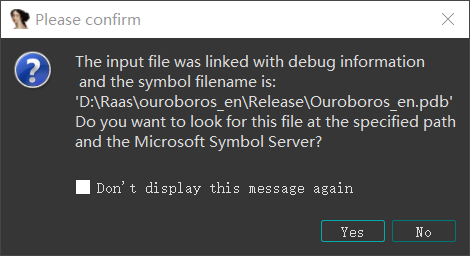

为啥国外安全研究人员认为此勒索病毒为Ouroboros,可能是由于在使用IDA静态分析的时候发现了它的PDB文件路径,如下所示:

可以看出它的PDB文件路径为:

D:\Raas\ouroboros_en\Release\Ouroboros_en.pdb,猜测这款勒索病毒可能也是一款RAAS勒索病毒

同时看到这款勒索病毒的加密后缀为:Lazarus,它是《圣经*约翰福音》中记载的人物,他病危时没等到耶稣的救治就死了,但耶稣一口断定他将复活,四天后拉撒路果然从山洞里走出来,证明了耶稣的神迹,从而它也代表着:死而复生,东山再起之意

这款新型的勒索病毒使用这个加密后缀,作者会不会也有某种意预,或想说明什么呢?

随着GandCrab勒索病毒停止更新之后,已经有多款新型勒索病毒出现,这些新型的勒索病毒背后都有着强大的运营团队,这些运营团队大概也是因为看到了GandCrab勒索病毒获取了巨大利益

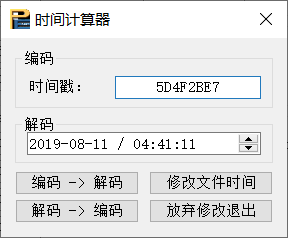

查看些勒索病毒的时间戳为2019-08-11,如下所示:

此勒索病毒核心技术原理剖析

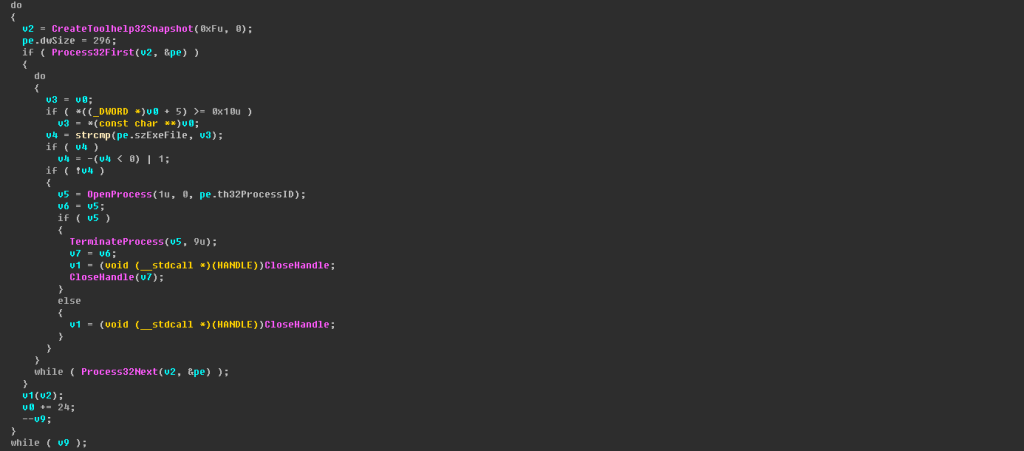

1.此勒索病毒会遍历进程,然后结束相关的数据库进程,如下所示:

结束的数据库相关进程列表,如下:

sqlserver.exe、msftesql.exe、sqlagent.exe、sqlbrowser.exe、

sqlwriter.exe、mysqld.exe、mysqld-nt.exe、mysqld-opt.exe

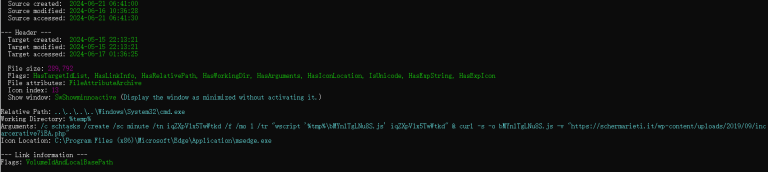

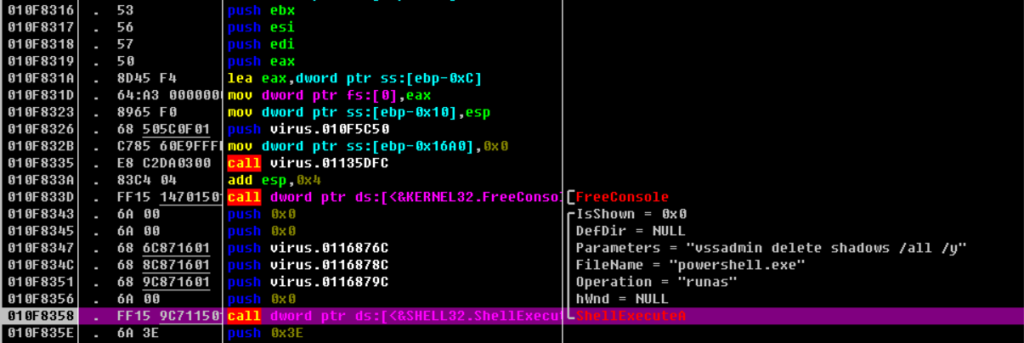

2.通过调用powershell命令删除磁盘卷影副本,如下所示:

3.遍历磁盘,加密文件,修改加密后的文件后缀名,如下所示:

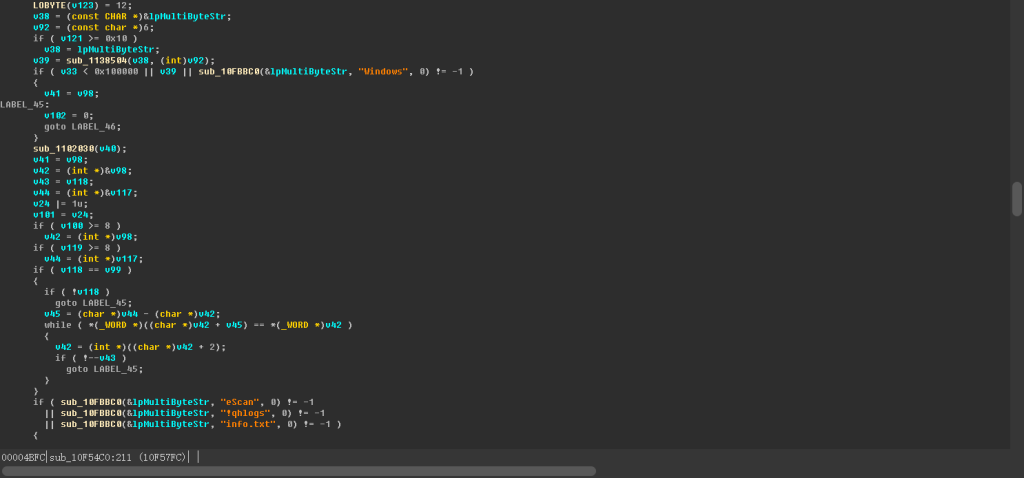

4.加密的时候跳过windows相关目录,以及如下文件名的文件,如下所示:

5.生成勒索提示信息文本文件,如下所示:

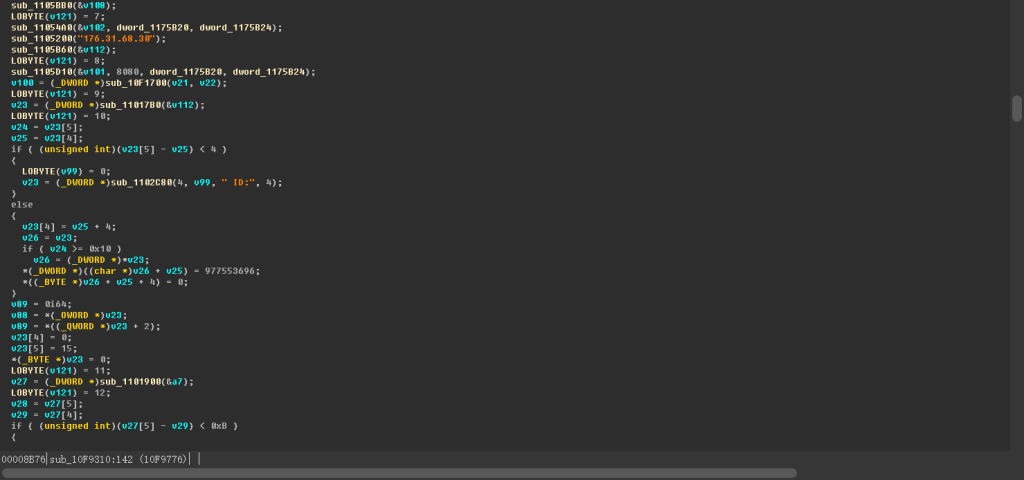

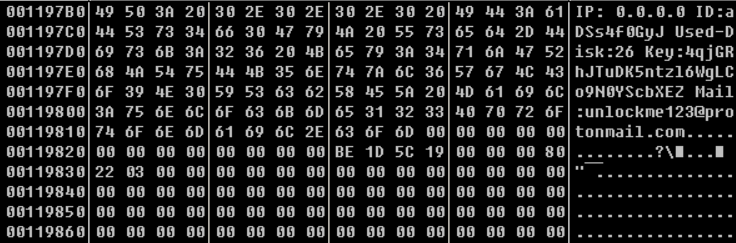

6.将IP地址,主机ID,加密Key信息,邮箱地址发送到远程服务器176.31.68.30,如下所示:

发送的数据,如下所示:

获取到的流量数据,如下所示:

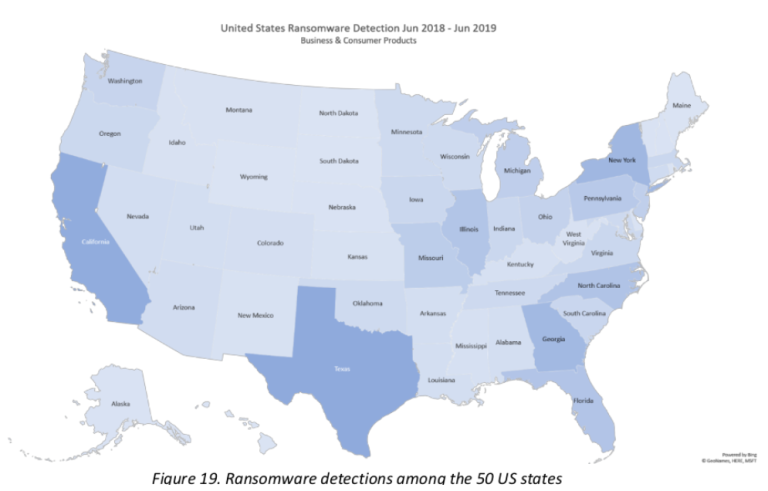

最近一两年针对企业的勒索病毒攻击越来越多了,各个企业应该做好相应的防护措施,提高员工的安全意识,针对企业勒索病毒攻击,可以参考下面两篇文章

往期精彩内容回顾

说明:

如果有公众号想转载此公众号的相关文章,可以加我微信pandazhengzheng,然后添加白名单即可,欢迎关注,转发

如果你对恶意软件感兴趣,想研究学习各类恶意样本的分析技术,想与一些专业的安全分析师与漏洞研究专家交流,欢迎加入知识星球:安全分析与研究,分享各种安全技术:应急响应、恶意样本分析、渗透测试、漏洞研究、移动安全等

欢迎关注微信公众号:安全分析与研究,会不定期分享各种安全知识与技术,因为专注,所以专业!